Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

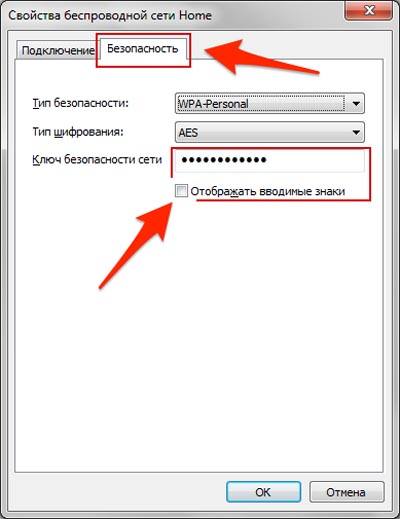

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

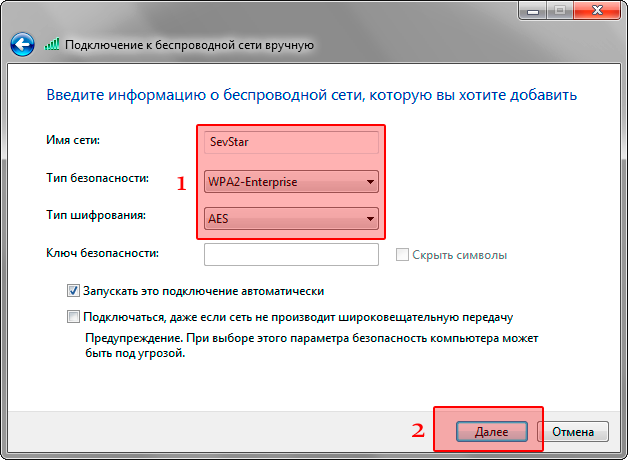

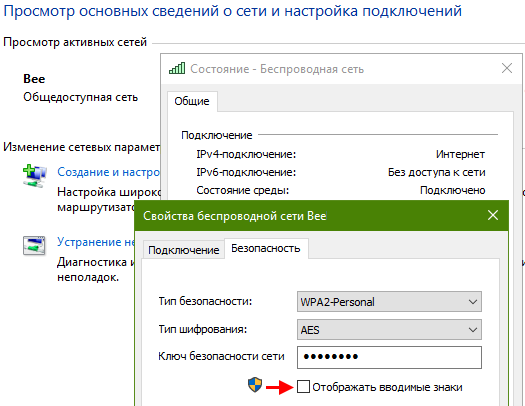

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

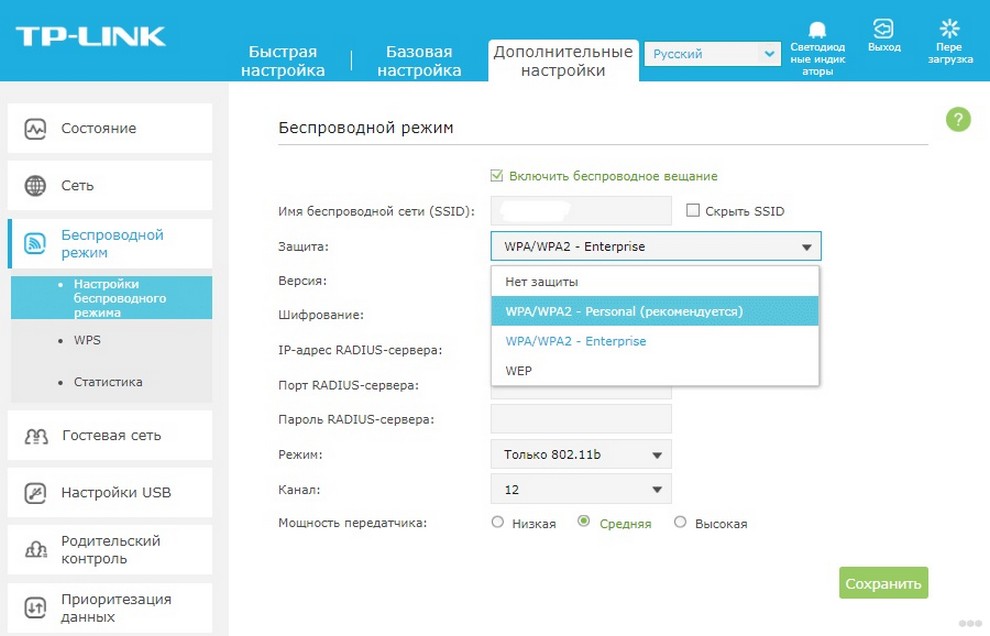

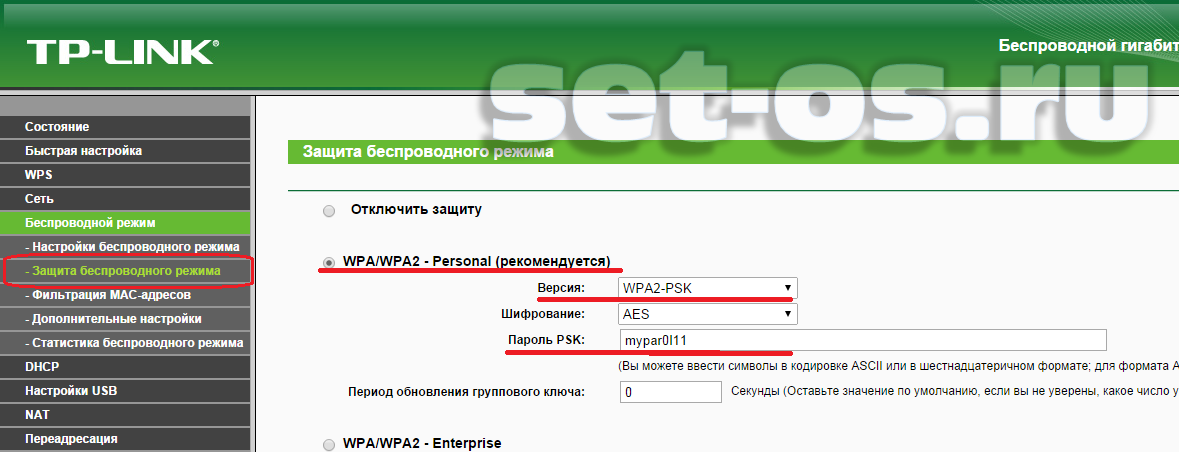

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

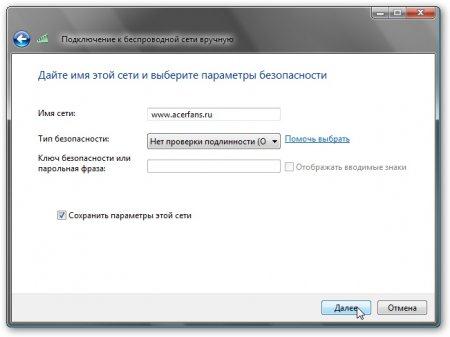

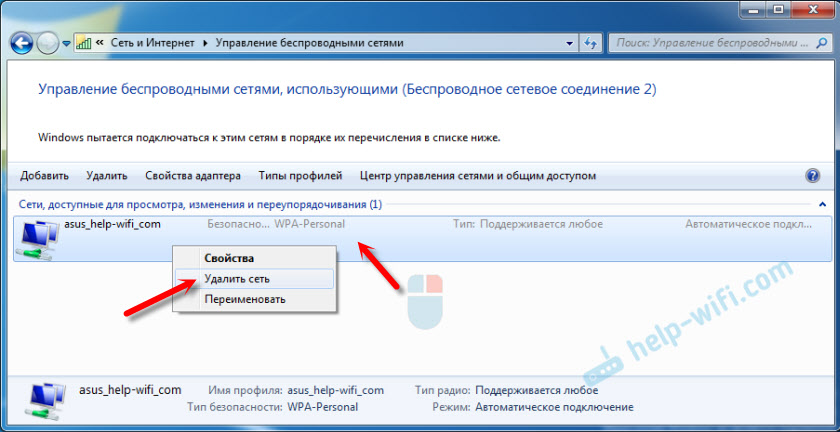

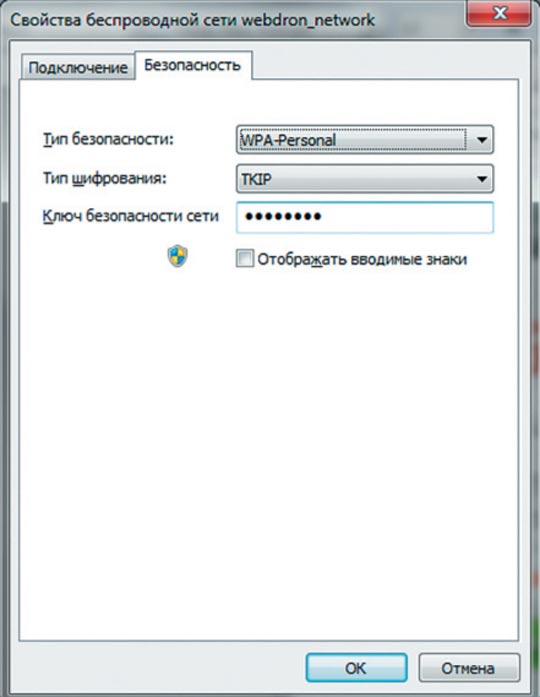

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново.

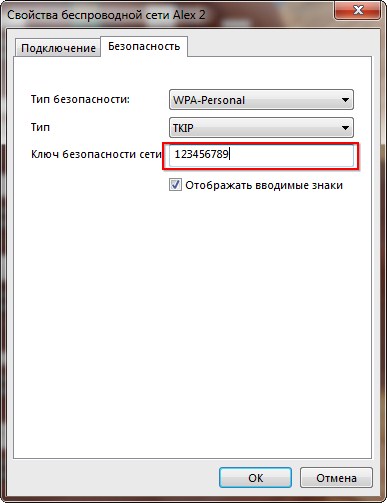

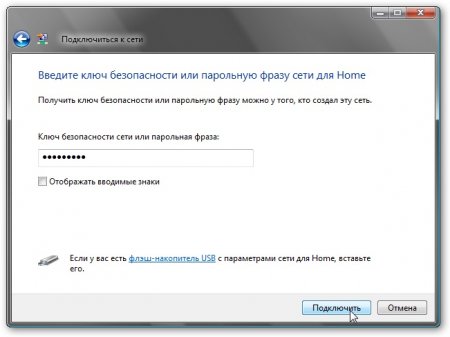

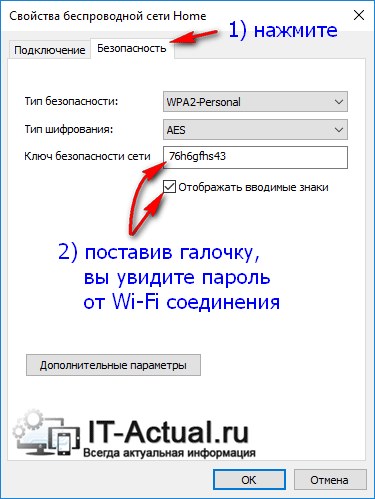

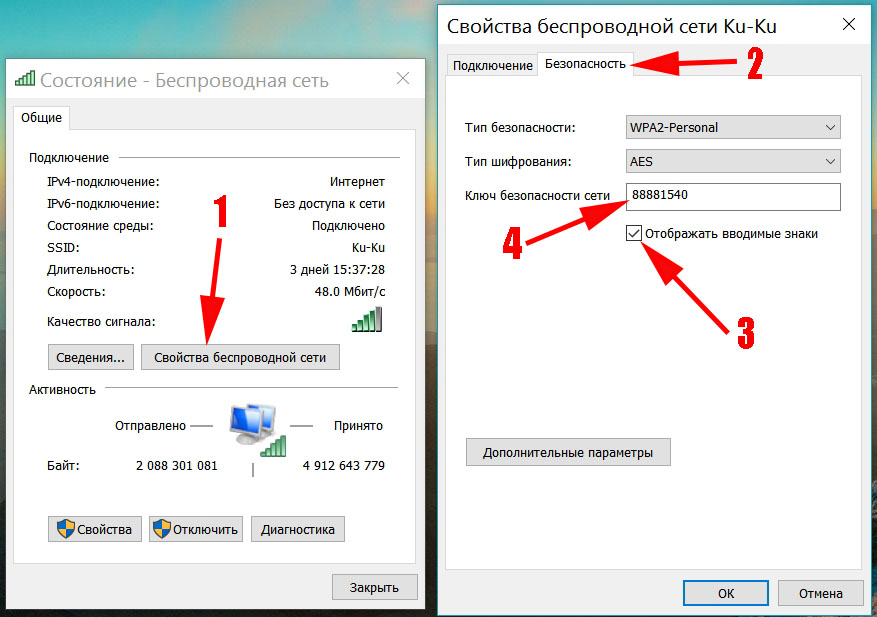

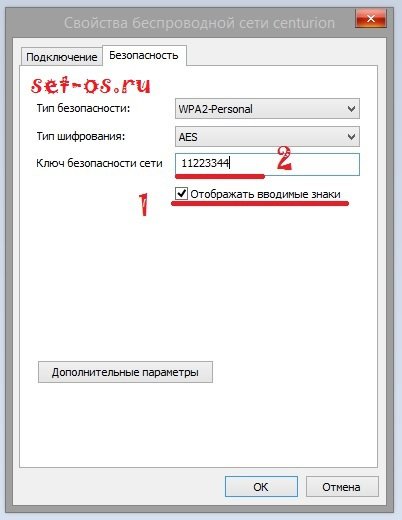

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

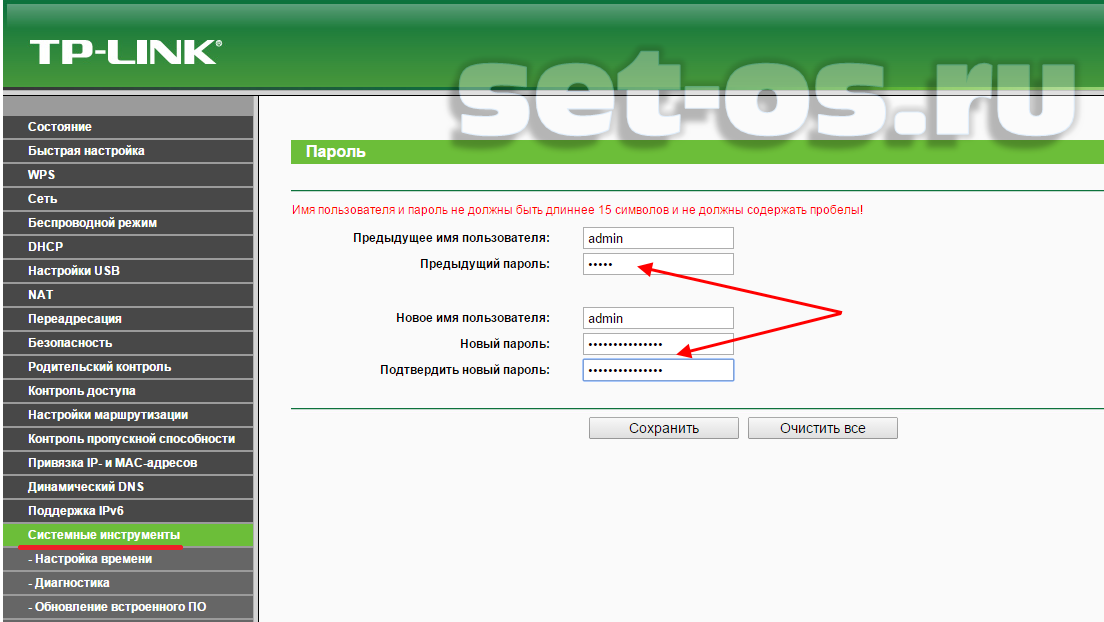

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Какой Выбрать Тип Шифрования WiFi Сети — WEP, WPA2, WPA3 PSK

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Для чего нужно шифровать WiFi?

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете.

Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802. 11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

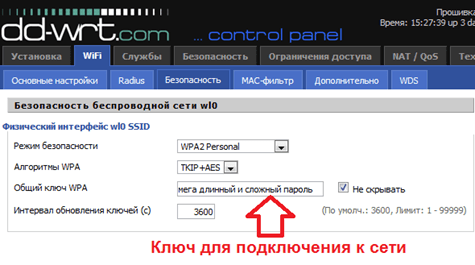

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность»

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

Видео по настройке типа шифрования на маршрутизаторе

Спасибо!Не помоглоЦены в интернете

Александр

Специалист по беспроводным сетям, компьютерной технике и системам видеонаблюдения. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»

Задать вопрос

Безопасность в сетях WiFi. WEP, WPA, WPA2 шифрование Wi-Fi сетей.

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы.

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP).

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802.11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

В обоих случая в области уведомления появится предложение сделать резервную копию ключа шифруемых файлов или папок. В диалоговом окне вы сможете выбрать место сохранения копии ключа (рекомендуется съемный носитель). Файл или папка изменит свой цвет при удачном шифровании.

Шифрование крайне полезно если вы делите свой рабочий компьютер с несколькими людьми.

Сфера применения

В большинстве случаев беспроводные сети (используя точки доступа и маршрутизаторы) строятся в коммерческих целях для привлечения прибыли со стороны клиентов и арендаторов. Сотрудники компании «Гет Вайфай» имеют опыт подготовки и реализации следующих проектов по внедрению сетевой инфраструктуры на основе беспроводных решений:

Если у Вас после прочтения возникнут какие-либо вопросы, Вы можете задать их через форму отправки сообщений в разделе контакты.

Тип шифрования wifi wpa2 psk. Какой тип шифрования выбрать для wifi роутера

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты)

.

- WEP

(Wired Equivalent Privacy)

– устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда)

. - WPA

(Wi-Fi Protected Access)

– надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2

– новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK)

– это обычный способ аутентификации. Когда нужно задать только пароль (ключ)

и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант. - WPA/WPA2 — Enterprise

– более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли)

.

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP

и AES

.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP)

и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется)

, то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES

. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой)

.

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть)

сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

19 Настройка защиты Wi-Fi сетейЧто нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Здравствуйте дорогие читатели. Слабая система защиты маршрутизатора подвергает вашу сеть опасности. Все мы знаем, насколько важна безопасность маршрутизатора, но большинство людей не осознают, что некоторые настройки безопасности могут замедлить работы всей сети.

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES

и WPA2-TKIP

. Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES.

Знакомимся с WPA

WPA или защищённый доступ к Wi-Fi стал ответом Wi-Fi Альянса на уязвимости безопасности, которыми изобиловал протокол WEP. Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Хотя WPA и превосходил WEP, он тоже имел собственные проблемы с безопасностью. Несмотря на то, что атаки обычно не были способны пробиться через сам алгоритм TKIP (протокол целостности временного ключа), обладающий 256-битным шифрованием, они могли обойти дополнительную систему, встроенную в данный протокол и называющуюся WPS

или Защищённая Установка Wi-Fi

.

Защищённая Установка Wi-Fi была разработана для облегчения подключения устройств друг к другу. Однако из-за многочисленных брешей безопасности, с которыми она была выпущена, WPS начала исчезать в небытие, унося с собой WPA.

На данный момент как WPA, так и WEP уже не используются, поэтому мы станем вдаваться в подробности и, вместо этого, рассмотрим новую версию протокола — WPA2.

Почему WPA2 лучше

В 2006 году WPA стал устаревшим протоколом и на смену ему пришёл WPA2.

Замена шифрования TKIP на новый и безопасный алгоритм AES (стандарт продвинутого шифрования) привела к появлению более быстрых и защищённых Wi-Fi сетей. Причина в том, что TKIP был не полноценным алгоритмом, а скорее временной альтернативой. Проще говоря, протокол WPA-TKIP являлся промежуточным выбором, обеспечившим работоспособность сетей в течение трёх лет, прошедших между появлением WPA-TKIP и выпуском WPA2-AES.

Читайте также:

Как очистить взломанный браузер

Дело в том, что AES — реальный алгоритм шифрования, использующийся не только для защиты Wi-Fi сетей. Это серьёзный мировой стандарт, применявшийся правительством, когда-то популярной программой TrueCrypt и многими другими для защиты данных от любопытных глаз. Тот факт, что этот стандарт защищает вашу домашнюю сеть — приятный бонус, но для этого требуется приобрести новый маршрутизатор.

AES против TKIP в плане безопасности

TKIP — это, по сути, патч для WEP, решающий проблему из-за которой атакующий мог получить ваш ключ после исследования относительно небольшого объёма трафика, прошедшего через маршрутизатор. TKIP исправил эту уязвимость путём выпуска нового ключа каждые несколько минут, что в теории не позволило бы хакеру собрать достаточно данных для расшифровки ключа или потокового шифра RC4, на который полагается алгоритм.

Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров. К примеру, его крупнейшая, но не единственная уязвимость, известная как chop-chop атака стала достоянием общественности ещё до появления самого метода шифрования.

Chop-chop атака позволяет хакерам, знающим как перехватывать и анализировать потоковые данные, генерируемые сетью, использовать их для расшифровки ключа и отображения информации в виде обычного, а не закодированного текста.

AES — совершенно другой алгоритм шифрования, намного превосходящий возможности TKIP. Этот алгоритм представляет собой 128, 192 или 256-битный блоковый шифр, не страдающий уязвимостями, которые имел TKIP.

Если объяснять алгоритм простым языком, он берёт открытый текст и преобразует его в зашифрованный текст. Для стороннего наблюдателя, не имеющего ключа, такой текст выглядит как строка случайных символов. Устройство или человек на другой стороне передачи имеет ключ, который разблокирует или расшифровывает данные. В этом случае, маршрутизатор имеет первый ключ и шифрует данные до передачи, а у компьютера есть второй ключ, который расшифровывает информацию, позволяя вывести её на ваш экран.

Читайте также:

Как удалить почту Gmail навсегда

Уровень шифрования (128, 192 или 256-бит) определяет количество перестановок применяемых к данным, а значит и потенциальное число возможных комбинаций, если вы заходите его взломать.

Даже самый слабый уровень AES шифрования (128-бит) теоретически невозможно взломать, поскольку компьютеру текущий вычислительной мощности потребовалось бы 100 миллиардов лет на поиск верного решения для данного алгоритма.

AES против TKIP в плане скорости

TKIP — устаревший метод шифрования и, кроме проблем с безопасностью, он также замедляет системы, которые до сих пор с ним работают.

Большинство новых маршрутизаторов (всё стандарта 802.11n или старше) по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости.

Любой маршрутизатор, поддерживающий стандарт 802.11n (хотя вам всё же стоит приобрести маршрутизатор AC), замедляется до 54 Мбит при включении WPA или TKIP в настройках безопасности. Это делается для того, чтобы протоколы безопасности корректно работали со старыми устройствами.

Стандарт 802.11ac с шифрованием WPA2-AES теоретически предлагает максимальную скорость 3,46 Гбит в оптимальных (читай: невозможных) условиях. Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Итоги

AES и TKIP вообще нельзя сравнивать между собой. AES — более продвинутая технология, во всех смыслах этого слова. Высокая скорость работы маршрутизаторов, безопасный браузинг и алгоритм, на который полагаются даже правительства крупнейших стран делают её единственно верным выбором для всех новых и уже существующих Wi-Fi сетей.

Учитывая всё, что предлагает AES, есть ли достойная причина отказаться от использования этого алгоритма в домашней сети? А почему вы применяете (или не применяете) его?

Download Nulled WordPress Themes

Premium WordPress Themes Download

Download WordPress Themes

Download WordPress Themes

udemy paid course free download

download micromax firmware

Premium WordPress Themes Download

Типы шифрования сетевого оборудования: особенности и характеристики

Вай фай сеть обладает зашитой в виде пароля, не зная который, подключиться к конкретной сети будет практически невозможно, кроме общественных сетей (кафе, рестораны, торговые центры, точки доступа на улицах) . «Практически» не стоит понимать в буквальном смысле: умельцев, способных «вскрыть» сеть и получить доступ не только к ресурсу роутера, но и к передаваемым внутри конкретной сети данным, достаточно.

«Практически» не стоит понимать в буквальном смысле: умельцев, способных «вскрыть» сеть и получить доступ не только к ресурсу роутера, но и к передаваемым внутри конкретной сети данным, достаточно.

Но в этом вступительном слове мы поговорили о подключении к wi-fi — аутентификации

пользователя (клиента), когда клиентское устройство и точка доступа обнаруживают друг друга и подтверждают, что могут общаться между собой.

Варианты аутентификации

:

- Open

— открытая сеть, в которой все подключаемые устройства авторизованы сразу - Shared

— подлинность подключаемого устройства должна быть проверена ключом/паролем - EAP

— подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Шифрование роутера: методы и их характеристики

Шифрование

— это алгоритм скремблирования (scramble

— шифровать, перемешивать) передаваемых данных, изменение и генерация ключа шифрования

Для оборудования wifi были разработаны различные типы шифрования, дающие возможность защищать сеть от взлома, а данные от общего доступа. На сегодняшний день выделяются несколько вариантов шифрования. Рассмотрим каждый из них подробнее. Выделяются и являются самыми распространенными следующие типы:

На сегодняшний день выделяются несколько вариантов шифрования. Рассмотрим каждый из них подробнее. Выделяются и являются самыми распространенными следующие типы:

- OPEN;

- WEP;

- WPA, WPA2;

- WPS.

Первый тип, именуемый не иначе, как OPEN, все требуемую для познания информацию содержит в названии. Зашифровать данные или защитить сетевое оборудование такой режим не позволит, потому как точка доступа будет являться при условии выбора такого типа постоянно открытой и доступной для всех устройств, которыми она будет обнаружена. Минусы и уязвимости такого типа «шифрования» очевидны.

Если сеть открыта, это не значит, что любой может с ней работать. Чтобы пользоваться такой сетью и передавать в ней данные, нужно совпадение используемого метода шифрования. И еще одно условие пользования такой сетью отсутствие MAC-фильтра, который определяет MAC-адреса пользователей, для того, что бы распознать каким устройствам запрещено или разрешено пользоваться данной сетью

WEP

Второй тип, он же WEP, уходит корнями в 90-е годы прошлого века, являясь родоначальником всех последующих типов шифрования. Wep шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep. Среди минусов, вопреки факту наличия хоть какой-то защиты (в сравнении с OPEN), выделяется ненадежность: она обусловлена кратковременной защитой, которая активируется на определенные интервалы времени. По истечении этого промежутка, пароль к вашей сети можно будет легко подобрать, а ключ wep будет взломан за время до 1 минуты. Это обусловлено битностью wep ключа, которая составляет в зависимости от характеристик сетевого оборудования от 40 до 100 бит. Уязвимость wep ключа заключается в факте передачи частей пароля в совокупности с пакетами данных. Перехват пакетов для специалиста – хакера или взломщика – задача, легкая для осуществления. Важно понимать и тот факт, что современные программные средства способны перехватывать пакеты данных и созданы специально для этого.

Wep шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep. Среди минусов, вопреки факту наличия хоть какой-то защиты (в сравнении с OPEN), выделяется ненадежность: она обусловлена кратковременной защитой, которая активируется на определенные интервалы времени. По истечении этого промежутка, пароль к вашей сети можно будет легко подобрать, а ключ wep будет взломан за время до 1 минуты. Это обусловлено битностью wep ключа, которая составляет в зависимости от характеристик сетевого оборудования от 40 до 100 бит. Уязвимость wep ключа заключается в факте передачи частей пароля в совокупности с пакетами данных. Перехват пакетов для специалиста – хакера или взломщика – задача, легкая для осуществления. Важно понимать и тот факт, что современные программные средства способны перехватывать пакеты данных и созданы специально для этого. Таким образом, шифрование wep – самый ненадежный способ защиты вашей сети и сетевого оборудования.

Таким образом, шифрование wep – самый ненадежный способ защиты вашей сети и сетевого оборудования.

WPA, WPA2

Такие разновидности – самые современные и совершенными с точки зрения организации зашиты на данный момент. Аналогов им не существует. Возможность задать любую удобную пользователю длину и цифробуквенную комбинацию wpa ключа довольно затрудняет жизнь желающим несанкционированно воспользоваться конкретной сетью или перехватить данные этой сети. Данные стандарты поддерживают различные алгоритмы шифрования, которые могут передаваться после взаимодействия протоколов TKIP и AES. Тип шифрования aes является более совершенным протоколом, чем tkip, и большинством современных роутеров поддерживается и активно используется. Шифрование wpa или wpa2 – предпочтительный тип как для домашнего использования, так и для корпоративного. Последний дает возможность применения двух режимов аутентификации: проверка паролей для доступа определенных пользователей к общей сети осуществляется, в зависимости от заданных настроек, по режиму PSK или Enterprise. PSK предполагает доступ к сетевому оборудованию и ресурсам интернета при использовании единого пароля, который требуется ввести при подключении к роутеру. Это предпочтительный вариант для домашней сети, подключение которой осуществляется в рамках небольших площадей определенными устройствами, например: мобильным, персональным компьютером и ноутбуком. Для компаний, имеющих солидные штаты сотрудников, PSK является недостаточно удобным режимом аутентификации, потому был разработан второй режим – Enterprise. Его использование дает возможность применения множества ключей, который будут храниться на особом выделенном сервере.

PSK предполагает доступ к сетевому оборудованию и ресурсам интернета при использовании единого пароля, который требуется ввести при подключении к роутеру. Это предпочтительный вариант для домашней сети, подключение которой осуществляется в рамках небольших площадей определенными устройствами, например: мобильным, персональным компьютером и ноутбуком. Для компаний, имеющих солидные штаты сотрудников, PSK является недостаточно удобным режимом аутентификации, потому был разработан второй режим – Enterprise. Его использование дает возможность применения множества ключей, который будут храниться на особом выделенном сервере.

WPS

По-настоящему современная и уникальная технология – WPS, делает возможным подключение к беспроводной сети при помощи одного нажатия на кнопку. Задумываться о паролях или ключах бессмысленно, но стоит выделить и учитывать ряд серьезных недостатков, касающихся допуска к сетям с WPS.

Подключение посредством такой технологии осуществляется при использовании ключа, включающего в себя 8 символов. Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток. И тем не менее, чтобы повысить общий уровень безопасности, опытные пользователи рекомендуют принципиально отказываться от рассмотренной технологии.

Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток. И тем не менее, чтобы повысить общий уровень безопасности, опытные пользователи рекомендуют принципиально отказываться от рассмотренной технологии.

Подводя итоги

Самой современной и по-настоящему надежной методикой организации защиты сети и данных, передаваемых внутри нее, является WPA или ее аналог WPA2. Первый вариант предпочтителен для домашнего использования определенным числом устройств и пользователей. Второй, обладающий функцией аутентификации по двум режимам, больше подходит для крупных компаний. Применение его оправдано тем, что при увольнении сотрудников нет необходимости в смене паролей и ключей, потому как определенное количество динамических паролей хранятся на специально выделенном сервере, доступ к которому имеют лишь текущие сотрудники компании. Следует отметить, что большинство продвинутых пользователей отдают предпочтение WPA2 даже для домашнего использования. С точки зрения организации защиты оборудования и данных, такой метод шифрования является самым совершенным из существующих на сегодняшний день. Что касается набирающего популярность WPS, то отказаться от него – значит в определенной мере обезопасить сетевое оборудование и информационные данные, передаваемые с его помощью. Пока технология не развита достаточно и не обладает всеми преимуществами, например, WPA2, от ее применения рекомендуется воздержаться вопреки кажущейся простоте применения и удобству. Ведь безопасность сети и передаваемых внутри нее информационных массивов – приоритет для большинства пользователей.

Следует отметить, что большинство продвинутых пользователей отдают предпочтение WPA2 даже для домашнего использования. С точки зрения организации защиты оборудования и данных, такой метод шифрования является самым совершенным из существующих на сегодняшний день. Что касается набирающего популярность WPS, то отказаться от него – значит в определенной мере обезопасить сетевое оборудование и информационные данные, передаваемые с его помощью. Пока технология не развита достаточно и не обладает всеми преимуществами, например, WPA2, от ее применения рекомендуется воздержаться вопреки кажущейся простоте применения и удобству. Ведь безопасность сети и передаваемых внутри нее информационных массивов – приоритет для большинства пользователей.

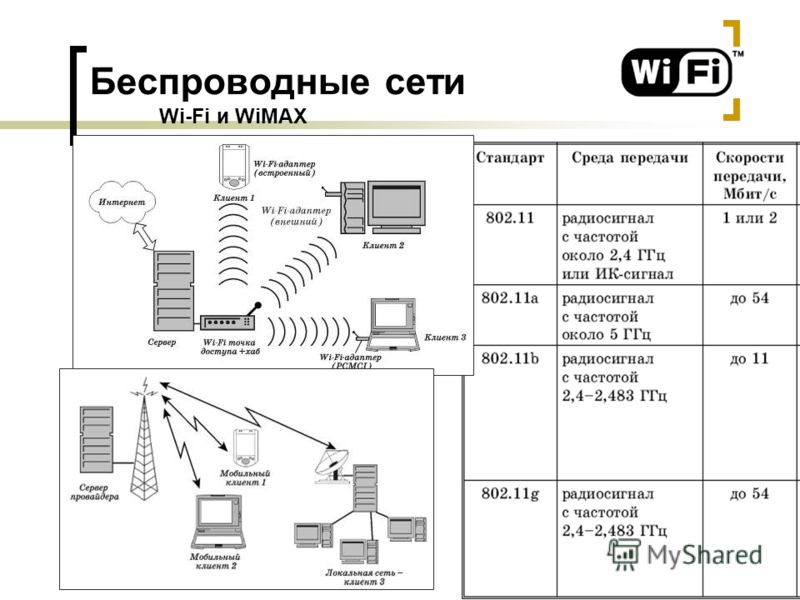

Какие виды Wi-Fi-сетей существуют?

Сети Wi-Fi играют важную роль в современном технологическом мире: к сетям Wi-Fi подключены миллиарды устройств. Уже сегодня большинство подключений к Интернету в мире происходят именно через беспроводные сети. По данным Juniper Research, к 2019 г. через них будет проходить 60 % мобильного трафика. Глобальный рынок Wi-Fi вырастет с $14,8 млрд в 2015 г. до $ 33,6 млрд к 2020 г. С распространением интернета вещей и автомобильных хотспотов сети Wi-Fi станут основным связующим звеном информационного пространства. Для большинства пользователей слово Wi-Fi — это синоним подключения к Интернету. Но на самом деле Wi-Fi является стандартом беспроводного подключения к локальной сети. Проще говоря, Wi-Fi — это связующее звено, способное объединять множество устройств с маршрутизатором (роутером), который может быть подключен к Интернету. При этом не нужны провода и есть возможность подключения «на лету», например во время пешеходной прогулки или езды на велосипеде.

По данным Juniper Research, к 2019 г. через них будет проходить 60 % мобильного трафика. Глобальный рынок Wi-Fi вырастет с $14,8 млрд в 2015 г. до $ 33,6 млрд к 2020 г. С распространением интернета вещей и автомобильных хотспотов сети Wi-Fi станут основным связующим звеном информационного пространства. Для большинства пользователей слово Wi-Fi — это синоним подключения к Интернету. Но на самом деле Wi-Fi является стандартом беспроводного подключения к локальной сети. Проще говоря, Wi-Fi — это связующее звено, способное объединять множество устройств с маршрутизатором (роутером), который может быть подключен к Интернету. При этом не нужны провода и есть возможность подключения «на лету», например во время пешеходной прогулки или езды на велосипеде.

Разные принципы, общая цель

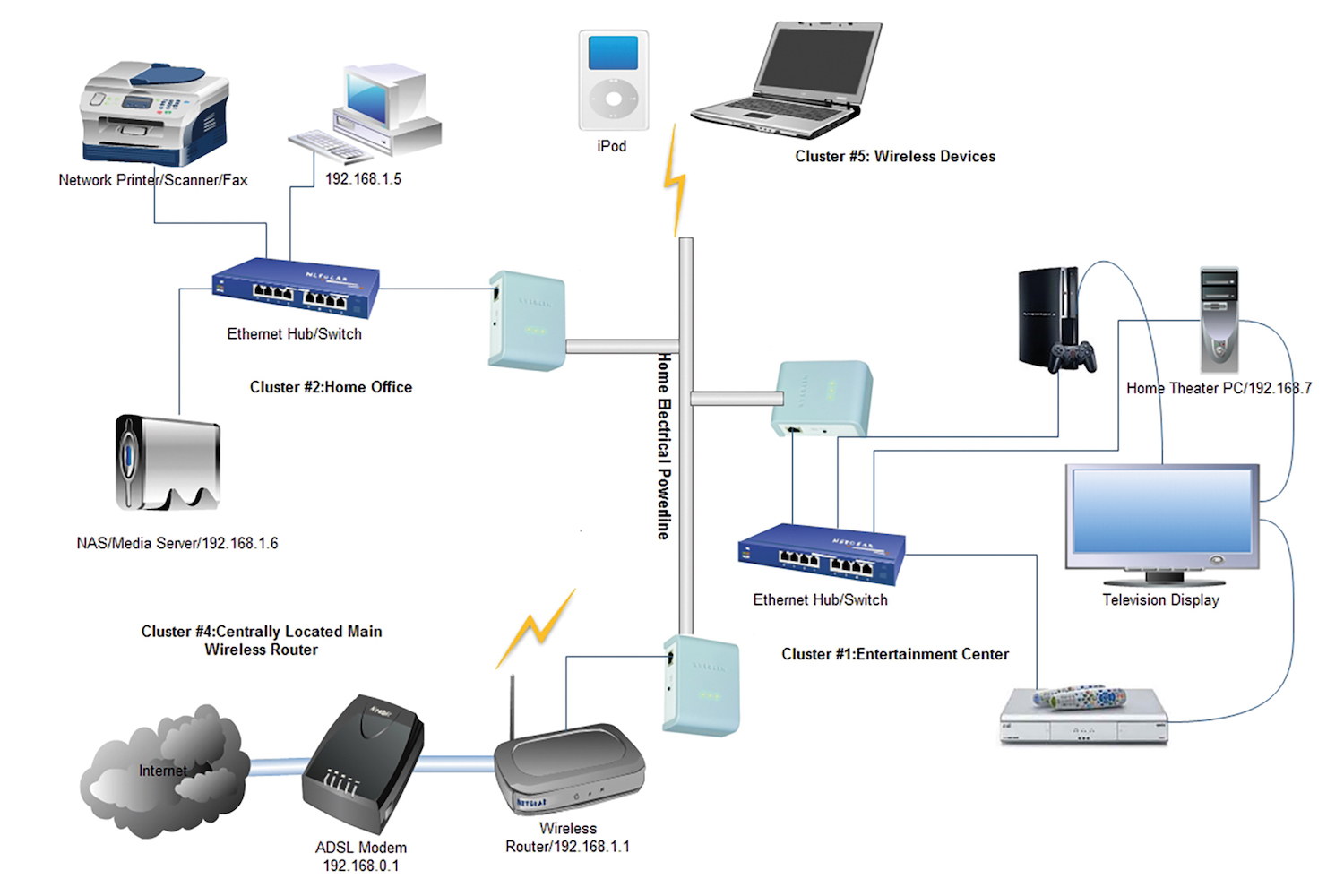

Wi-Fi-сети могут строиться по разным принципам, в зависимости от задач, которые решает та или иная беспроводная сеть. Есть три основных принципа, по ним строится большинство Wi-Fi-сетей всех масштабов.

Точка доступа (Access Point, или сокращенно AP) является наиболее распространенным типом соединения. Используется дома или в офисах в виде сочетания беспроводной точки доступа и маршрутизатора. Обычно такие сети Wi-Fi предназначены для доступа в Интернет, но могут выполнять и другие задачи, например организовывать локальную сеть без доступа во Всемирную паутину. Точка доступа похожа на театр: множество зрителей (клиентских устройств) получают информацию от одного актера (точки доступа).

Фото 1: Принцип построения точки доступа Wi-Fi

Подключение имеет следующую структуру:

- маршрутизатор назначает IP-адреса и обеспечивает брандмауэр между сетью и Интернетом;

- беспроводная точка доступа (AP) создает беспроводной мост между маршрутизатором и устройствами пользователей;

- устройства пользователей — планшеты, смартфоны, ПК.

В небольших сетях маршрутизатор и точка доступа часто объединены в одном устройстве. Доступ в Интернет осуществляется с помощью кабеля или мобильных сетей 3G, 4G. В больших офисах используется множество точек доступа для равномерного покрытия беспроводной сетью всей площади офисного помещения. Также точки доступа могут иметь специальное исполнение для установки на улице, транспорте.

Доступ в Интернет осуществляется с помощью кабеля или мобильных сетей 3G, 4G. В больших офисах используется множество точек доступа для равномерного покрытия беспроводной сетью всей площади офисного помещения. Также точки доступа могут иметь специальное исполнение для установки на улице, транспорте.

Соединение точка-точка (Point to Point, P2P) используется для беспроводной связи двух маршрутизаторов, когда нужно объединить две локальные сети или два ПК. Такое соединение можно использовать, например для соединения двух домов на расстоянии больше 100 м.

Фото 2: Рядовое оборудование для сетей точка-точка можно использовать для расстояний около 100 м в зоне прямой видимости

Обычно соединение точка-точка применяется для связи двух компьютеров или двух точек доступа на большом расстоянии. Для дальности свыше 500 м используются секторные, параболические или панельные направленные антенны. При стоимости примерно $300 такие антенны обеспечивают дальность передачи беспроводного сигнала в 5-10 км на частоте 5 ГГц (в режимах FDD, TDM).

Фото 3: . Устройства с направленными антеннами и мощными передатчиками позволяют организовать соединение точка-точка на расстоянии более 1 км

Соединение точка-точка может состоять из цепочки приемников и передатчиков. Таким образом можно передавать сигнал Wi-Fi на большое расстояние в условиях, когда прокладка кабелей затруднительна. Примером может служить Wi-Fi-сеть Napo Network в Перу. Она имеет протяженность 445 км и связывает 15 медицинских учреждений в сельской местности, окруженной джунглями. В таких ретрансляционных сетях (радиомостах) из-за больших задержек при передаче данных неприменим обычный сетевой метод доступа CSMA-CD, поэтому используются специальные режимы работы передатчика и приемника сигнала. Так, режим FDD имеет частотное разделение сигнала: приемник и передатчик работают на разных частотах и не мешают друг другу. В режиме TDM передатчик и приёмник работают на одной частоте в режиме полудуплекса (передача и приём разделены временными интервалами). Для избежания коллизий в TDM-радиомостах требуется чёткая синхронизация времени, часто для этого используется сигнал от GPS.

Для избежания коллизий в TDM-радиомостах требуется чёткая синхронизация времени, часто для этого используется сигнал от GPS.

Фото 4: Сеть Napo Network, Перу

Радиомосты, размещенные на крыше зданий, используются только для передачи сигнала к другим домам в пределах прямой видимости. Обычно они не могут обеспечить качественный Wi-Fi-сигнал внутри зданий из-за несовместимости технологий и существенного затухания сигнала. Соединение точка-мультиточка (Point to Multipoint, P2MP) использует один мощный передатчик, который транслирует сигнал Wi-Fi множеству пользователей. Обычно такая схема подключения используется провайдерами для предоставления услуг доступа в Интернет. Подключение точка-мультиточка имеет следующую структуру:

- модем с доступом в Интернет;

- точка доступа с мощной всенаправленной антенной для трансляции сигала Wi-Fi;

- клиентские принимающие устройства, которые передают сигнал на беспроводную точку доступа пользователя.

Фото 5: Соединение точка-мультиточка позволяет подключить к сети множество пользователей на значительной площади

Соединение точка-мультиточка широко применяется в условиях города, например для организации сети видеонаблюдения, в которой видеокамеры могут быть удалены от операторского центра на километры. Чаще всего соединение P2MP используется для беспроводного доступа в Интернет и IP-телефонии.

Количество абонентов в сети точка-мультиточка зависит от характеристик оборудования и требуемой скорости подключения у каждого из конечных пользователей. Количество абонентов ограничено пропускной скоростью базовой станции, подключенной к основному сетевому ресурсу (сервер, Интернет). Рост количества абонентов ведет к снижению скорости доступа в сеть у каждого из абонентов, подключенного к своей точке доступа. Также скорость доступа снижается вместе с падением уровня сигнала.

Небольшие точки доступа оборудованы низкопроизводительным чипсетом поэтому обычно обеспечивают скорость около 50 Мбит/с и обслуживают 10-15 абонентов.

Когда нужно обеспечить связью большее количество абонентов или обеспечить надежную связь на сложном рельефе местности, применяют производительные точки доступа с секторными антеннами. Они направляют все излучение точки доступа в сторону абонентов в пределах сектора от 30 до 180 градусов. Это позволяет повысить качество связи при той же или меньшей мощности передатчика. Например, точка доступа Edimax EW-7303APn V2 со встроенной секторной антенной обеспечивает скорость до 150 Мбит/сек (802.11n, 2,4 ГГц). Усиление антенны 15 дБм обеспечивает устойчивый приём сигнала в секторе 90 градусов на дальности до 500 м.

Фото 6: Точка доступа Edimax EW-7303APn V2 со встроенной секторной антенной

Сети точка-мультиточка с секторными антеннами и множеством точек доступа способны обслуживать до 1000 абонентов. Часто, такие сети развёртывают для обеспечения общественного доступа в Интернет в торговых центрах, аэропортах, вокзалах. Для повышения пропускной способности применяются принцип «микросоты» — увеличивается плотность установки точек, работающих на пониженной мощности.

Высокая пропускная способность Wi-Fi может использоваться операторами мобильной связи для разгрузки сетей (Wi-Fi-offload). Передача данных со смартфонов производится через Wi-Fi сеть, а весь радиодиапазон GSM/3G резервируется под «голос». Регистрация смартфонов в сети осуществляется по протоколу SIM-EAP (на основе номера сим-карты). Такой подход распространён в Европе, однако при проектировании такой Wi-Fi сети приходится сталкиваться со сложностями организации биллинга.

Сеть MESH – это концептуально новый подход к Wi-Fi. По-сути — это схема подключения мультиточка-мультиточка. MESH не требует проводов, точки доступа подключают друг к другу по радио. Таким образом, можно быстро и не дорого «накрыть» сетью Wi-Fi большие пространства. Существуют разные подходы к проектированию такой сети. Наиболее популярный — это использование Wi-Fi точек с 2-мя или 3-мя независимыми радиоинтерфейсами. Один из них (чаще 2,4 ГГц) используется для подключения клиентских устройств. Второй (5 ГГц) — для поддержания транспортной сети, связи с другими точками доступа MESH. Маршрут к Интернет-шлюзу может быть задан жёстко администратором или могут использоваться динамические протоколы маршрутизации (802.11k, RIP, OSPF) для выбора оптимального маршрута с учётом динамической загруженности каналов.

Второй (5 ГГц) — для поддержания транспортной сети, связи с другими точками доступа MESH. Маршрут к Интернет-шлюзу может быть задан жёстко администратором или могут использоваться динамические протоколы маршрутизации (802.11k, RIP, OSPF) для выбора оптимального маршрута с учётом динамической загруженности каналов.

Фото 7: Один из примеров смешанной сети, построенной на устройствах в режиме Ad-Hoc

Примером может служить сеть, которая основана на беспроводных узлах, установленных на крышах зданий. Эти узлы разделяют все ресурсы, такие как местные серверы, приложения и подключения к Интернету. Узлы могут подключаться к ПК, маршрутизаторам, точкам доступа внутри и вне зданий. Пользователи могут получить доступ к ресурсам сети из любого места, куда «добирается» сигнал Wi-Fi. В реальных условиях для проектирования крупной Wi-Fi-сети обычно приходится применять гибридные решения, которые используют несколько принципов построения беспроводных сетей. Спроектировать и развернуть такую сеть сложно, поэтому для создания надежной Wi-Fi-сети всегда пользуются услугами специалистов.

Старые стандарты Wi-Fi-сетей

Беспроводная связь Wi-Fi получила зеленый свет в 1985 г., когда частоты 900 МГц, 2,4 ГГц и 5,8 ГГц были открыты для свободного использования без лицензии.

Фото 8: Поколения стандартов Wi-Fi

Стандарт 1-го поколения IEEE 802.11 обеспечивал скорость до 2 Мбит/с на дальности до 20 м внутри помещений. Основным недостатком было использование частот 2,4 ГГц, на которых присутствуют помехи от бытового и промышленного оборудования. Стандарт 802.11b: та же частота 2,4 Ггц, но скорость выросла до 11 Мбит/с. Это был первый массовый стандарт, который вывел Wi-Fi на глобальный рынок. Стандарт 802.11a/g работает в диапазоне 2,4 ГГц, как 802.11b, но при этом использует более быстрое OFDM стандарта 802.11a. Скорость выросла до 54 Мбит/с. Современный стандарт 802.11n имеет скорость до 600 Мбит/с и дальность внутри помещений до 70 м. Использует антенные системы MIMO, работает на частоте 2,4 ГГЦ. Опционально он может работать на 5 ГГц, что экономит ресурс батарей у мобильных устройств. На его базе был создан стандарт IEEE 802.11ac-2013.

На его базе был создан стандарт IEEE 802.11ac-2013.

Будущие стандарты Wi-Fi-сетей — больше устройств, выше скорость

В мае 2015 г. Минкомсвязи РФ утвердило стандарт 802.11ac, который имеет канал шириной 80 МГц и обеспечивает скорость беспроводной передачи до 1300 Мбит/с.

Фото 9: Точка доступа дальней связи Edimax WAP1750 3×3 MIMO. Стандарт 802.11ac

Весной 2015 г. на рынке появились первые устройства стандарта 802.11ac Wave 2. Этот стандарт имеет скорость передачи данных до 3,47 Гбит/сек, более широкий канал связи (160 МГц) и использует программную технологию Multi-User MIMO. Алгоритмы MU-MIMO обеспечивают передачу нескольких потоков данных разным пользователям, а не последовательно от пользователя к пользователю, как в обычной технологии SU-MIMO. Поскольку исчезают очереди на доступ, а данные обрабатываются одновременно, MU-MIMO резко повышает эффективность использования частоты. В отличие от старых технологий, MU-MIMO не делит общую скорость канала на количество клиентских устройств, а позволяет обеспечить максимальную скорость канала для всех устройств. MU-MIMO требует более сложных алгоритмов обработки данных и больше вычислительных ресурсов, но максимально реализует преимущества многоантенных систем. В конечном итоге стандарты Wi-Fi с MU-MIMO позволят увеличить масштаб беспроводных сетей и увеличить их пропускную способность. Это особенно важно для Интернета вещей.

MU-MIMO требует более сложных алгоритмов обработки данных и больше вычислительных ресурсов, но максимально реализует преимущества многоантенных систем. В конечном итоге стандарты Wi-Fi с MU-MIMO позволят увеличить масштаб беспроводных сетей и увеличить их пропускную способность. Это особенно важно для Интернета вещей.

По прогнозам зарубежных экспертов, массовый переход на решения 802.11ac Wave 2 состоится в течение нескольких лет, когда появится множество клиентских устройств с поддержкой MU-MIMO.

Многообразие принципов построения Wi-Fi -сетей, множество стандартов и наименований оборудования требуют профессионального участия при проектировании и развертывании беспроводных коммуникаций. Без квалифицированных специалистов велик риск ошибиться при выборе оборудования и потерять время и деньги.

Мне нужна консультация. Свяжитесь со мной.

Смотрите также:

Новые механизмы защиты беспроводной сети WPA3 и OWE – Keenetic

Начиная с версии операционной системы KeeneticOS 3. 1 в интернет-центрах Keenetic была добавлена поддержка новых алгоритмов безопасности WPA3-PSK, OWE, WPA/WPA2/WPA3-Enterprise и WPA3-192 Enterprise для беспроводной сети Wi-Fi.

1 в интернет-центрах Keenetic была добавлена поддержка новых алгоритмов безопасности WPA3-PSK, OWE, WPA/WPA2/WPA3-Enterprise и WPA3-192 Enterprise для беспроводной сети Wi-Fi.

Данная возможность реализована для всех новых моделей Keenetic c индексом KN-xxxx и моделей предыдущего поколения ZyXEL Keenetic Air, Extra II, Giga III, Ultra II.

Настройка WPA3-192 Enterprise (Suite B) возможна только для Giga, Ultra, Viva. Также для этих моделей была добавлена возможность использования протоколов WPA3-PSK и OWE для подключений Wireless ISP.

WPA3-PSK (Wi-Fi Protected Access) — алгоритм безопасности, обеспечивающий защиту данных в беспроводных сетях Wi-Fi. Относится к режиму WPA3-Personal, который входит в состав третьей версии набора протоколов WPA3. Разработан WPA3 организацией Wi-Fi Alliance и объявлен о выпуске в 2018 году. Новый протокол пришел на смену WPA2, представленного ещё в 2004 году. Основная идея внедрения нового протокола WPA3 — устранение концептуальных недоработок протокола WPA2, и в частности, защита от атак с переустановкой ключа (Key Reinstallation Attacks, KRACK). Протокол WPA3 обладает более высоким уровнем безопасности, в сравнении с WPA2.

Протокол WPA3 обладает более высоким уровнем безопасности, в сравнении с WPA2.

WPA3 предусматривает два режима работы WPA3-Personal и WPA3-Enterprise.

WPA3-Personal (WPA3-PSK) обеспечивает 128-битное шифрование данных, а WPA3-Enterprise (Suite B) 192-битное.

OWE (Opportunistic Wireless Encryption) — метод шифрования для усиления защиты и конфиденциальности пользователей при подключении к открытым (публичным) сетям Wi-Fi.

TIP: Дополнительную информацию о механизмах защиты WPA3 и OWE вы найдете в разделе «Примечание» в конце статьи.

Для удобства и совместимости с текущими мобильными устройствами также предусмотрен смешанный режим WPA2/WPA3. Новые протоколы защиты работают не только на отдельных интернет-центрах, но и в рамках Wi-Fi-системы с бесшовным роумингом.

TIP: Совет: В версиях KeeneticOS до 3.4.3 для лучшей совместимости при включенном роуминге рекомендуем использовать протокол защиты сети WPA2. В противном случае в режиме WPA2+WPA3 устройства могут предпочитать WPA3 и при этом лишаться бесшовных переходов. Поддержка FT (Fast Transition) в режиме WPA3 реализована начиная с версии 3.4.3.

Поддержка FT (Fast Transition) в режиме WPA3 реализована начиная с версии 3.4.3.

Настройка WPA3-PSK и OWE доступна в веб-конфигураторе Кинетика на странице «Домашняя сеть» в настройках беспроводной сети Wi-Fi.

NOTE: Важно! Для использования новых механизмов защиты сети WPA3-PSK и OWE, подключаемое устройство должно иметь поддержку данных алгоритмов в драйвере своего радиомодуля.

При использовании смешанного типа шифрования «WPA2+WPA3» с некоторыми мобильными устройствами может наблюдаться снижение скорости. Дополнительную информацию вы найдете в статье «С чем может быть связано снижение скорости в режиме WPA2+WPA3?»

Смешанный режим WPA2+WPA3 включайте только в том случае, когда есть уверенность, что все устройства домашней сети нормально работают в этом режиме.

Ниже представлены примеры подключения на смартфоне Oneplus 6 с ОС Android 9.

Защита сети WPA3-PSK (SAE):

Защита сети OWE:

Для того чтобы воспользоваться протоколами WPA Enterprise нужно установить одноименный компонент системы «WPA Enterprise». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После этого в параметрах беспроводной сети Wi-Fi появится возможность настройки протоколов WPA Enterprise.

TIP: Примечание

WPA3 предусматривает два режима работы WPA3-Personal и WPA3-Enterprise.

WPA3-Personal. Самое важное изменение в протоколе WPA3, это использование нового метода одновременной равноправной аутентификации SAE (Simultaneous Authentication of Equals), предоставляющего дополнительную защиту от брутфорс-атак. SAE должен заменить простой метод обмена общими ключами PSK (Pre-Shared Key), используемый в WPA2. Задача SAE максимально защитить процесс установки соединения от хакерских атак. SAE работает на основании предположения о равноправности устройств. Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо простого обмена сообщениями по очереди, как в случае с методом обмена ключами PSK. В SAE применяется специальный вариант установления связи (dragonfly handshake), использующий криптографию для предотвращения угадывания пароля злоумышленником.

В SAE применяется специальный вариант установления связи (dragonfly handshake), использующий криптографию для предотвращения угадывания пароля злоумышленником.

Кроме вышесказанного, SAE использует метод прямой секретности (perfect forward secrecy, PFS) для дополнительного усиления безопасности, которого не было в PSK. Предположим, злоумышленник получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из Интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, и если хакер в какой-то момент проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

Подробно метод аутентификации SAE описан в стандарте IEEE 802.11-2016.

WPA3-Enterprise. Данный режим работы предназначен для использования в учреждениях, в которых предъявляются самые высокие требования к безопасности и конфиденциальности информации. WPA3-Enterprise (Suite B) обеспечивает 192-битное шифрование данных.

WPA3-Enterprise (Suite B) обеспечивает 192-битное шифрование данных.

OWE (Opportunistic Wireless Encryption) является расширением стандарта IEEE 802.11, схожим с SAE. OWE обеспечивает безопасность данных, передаваемых по незащищенной сети, за счет их шифрования. При этом, от пользователей не требуется каких-то дополнительных действий и ввода паролей для подключения к сети.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается много клиентов, злоумышленник может собрать очень много данных, просто фильтруя проходящую мимо информацию.

OWE использует оппортунистическое шифрование, определенное в стандарте RFC 8110, чтобы защищаться от пассивного подслушивания. Оно также предотвращает атаки с инъекцией пакетов, когда злоумышленник пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.

Как защитить сети Wi-Fi

При работе в сети со слабым шифрованием ваши данные могут перехватить злоумышленники. Если вы подключаетесь к домашней сети и получаете сообщение о слабом шифровании, измените тип шифрования на более надежный. Распространенные типы шифрования беспроводных сетей: WEP, TKIP, WPA, WPA2 (AES/CCMP).

Если вы подключаетесь к домашней сети и получаете сообщение о слабом шифровании, измените тип шифрования на более надежный. Распространенные типы шифрования беспроводных сетей: WEP, TKIP, WPA, WPA2 (AES/CCMP).

Главное отличие между ними — уровень защиты. Мы рекомендуем WPA2, так как он самый надежный из предлагаемых.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить тип шифрования беспроводной сети:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль.

Если вы не меняли их, они указаны на задней стороне роутера.

Если вы не меняли их, они указаны на задней стороне роутера. - На странице настроек роутера перейдите в раздел Беспроводной режим → Защита беспроводного режима (Wireless → Wireless Security).

- Выберите WPA/WPA2 — Personal.

- В поле Версия (Authentication Type) выберите WPA2-PSK.

- В поле Шифрование (Encryption) выберите AES.

- Нажмите Сохранить (Save).

Шифрование сети Wi-Fi будет включено.

Как определить тип безопасности вашего Wi-Fi

Знаете ли вы, что ваше соединение Wi-Fi использует один из четырех различных типов безопасности? Хотя все они разные, не все они равны; Поэтому важно узнать, какой тип безопасности использует ваш Wi-Fi.

Давайте рассмотрим четыре типа безопасности Wi-Fi и посмотрим, какие из них лучше всего использовать.

Каковы 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов. Не все они одинаково безопасны, что важно помнить при проверке протокола собственной сети.

Не все они одинаково безопасны, что важно помнить при проверке протокола собственной сети.

1. Протокол WEP (WEP).

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году.Из-за своего возраста он все еще распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.

Из всех протоколов WEP считается наименее безопасным.

2.Протокол защищенного доступа Wi-Fi (WPA)

WPA стал преемником WEP из-за недостатков, обнаруженных в WEP. Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который было труднее взломать, чем статический неизменный ключ WEP.

Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который было труднее взломать, чем статический неизменный ключ WEP.

Он также представил проверку целостности сообщений, которая сканирует любые измененные пакеты, отправленные хакерами.

3. Протокол защищенного доступа Wi-Fi 2 (WPA2)

WPA2 является преемником WPA и предлагает больше функций. Он заменил TKIP протоколом кода аутентификации сообщений цепочки блоков шифрования режима счетчика (CCMP), который лучше справлялся с шифрованием данных.

Он заменил TKIP протоколом кода аутентификации сообщений цепочки блоков шифрования режима счетчика (CCMP), который лучше справлялся с шифрованием данных.

WPA2 оказался очень успешным и с 2004 года сохраняет свои позиции в качестве лучшего протокола.Фактически, 13 марта 2006 г. Wi-Fi Alliance заявил, что все будущие устройства с торговой маркой Wi-Fi должны использовать WPA2.

4.Протокол

защищенного доступа Wi-Fi 3 (WPA3) WPA3 — это новинка на рынке, и вы можете найти его в маршрутизаторах, выпущенных в 2019 году. В этом новом формате WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли получить из них информацию.

В этом новом формате WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли получить из них информацию.

Также проще подключиться к маршрутизатору WPA3 с устройством без дисплея, и у него есть некоторые дополнительные функции для защиты от атак грубой силы.

Вероятно, в будущем это будет новый стандарт WPA, поэтому неплохо узнать все, что вам нужно знать о WPA3.

Почему важны типы безопасности Wi-Fi

Кредит изображения: maxkabakov / DepositPhotos Знание своего протокола безопасности Wi-Fi необходимо для безопасности вашей сети. Старые протоколы более уязвимы, чем новые, и с большой вероятностью могут подвергнуться взлому. Есть две причины, по которым старые версии слабее новых:

Старые протоколы более уязвимы, чем новые, и с большой вероятностью могут подвергнуться взлому. Есть две причины, по которым старые версии слабее новых:

- Старые протоколы были разработаны раньше, прежде чем стало понятно, как хакеры атакуют маршрутизаторы.В более современных протоколах эти эксплойты исправлены, в то время как в более старых версиях они все еще скрываются в коде.

- Чем дольше существует протокол, тем больше времени у хакеров для взлома системы безопасности. Из-за того, что WEP существует уже очень давно, хакеры обнаружили в нем множество эксплойтов, что сделало его небезопасным протоколом в современную эпоху.

Какой тип безопасности Wi-Fi я использую?

Теперь вы понимаете, почему важна проверка типа, а также то, что вам следует использовать и почему старые протоколы не так хороши. Итак, давайте рассмотрим, как вы проверяете свой тип подключения, чтобы убедиться, что вы используете лучший.

Итак, давайте рассмотрим, как вы проверяете свой тип подключения, чтобы убедиться, что вы используете лучший.

Проверка типа безопасности Wi-Fi в Windows 10

В Windows 10 найдите значок Wi-Fi Connection на панели задач. Щелкните его, затем щелкните Свойства под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе Свойства . Под ним найдите Security Type, , который отображает протокол вашего Wi-Fi.

Щелкните его, затем щелкните Свойства под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе Свойства . Под ним найдите Security Type, , который отображает протокол вашего Wi-Fi.

Проверка типа безопасности Wi-Fi в macOS

Проверить тип безопасности Wi-Fi в macOS очень просто. Удерживая клавишу Option , щелкните значок Wi-Fi на панели инструментов. Он покажет сведения о вашей сети, в том числе о том, какой у вас тип безопасности.

Удерживая клавишу Option , щелкните значок Wi-Fi на панели инструментов. Он покажет сведения о вашей сети, в том числе о том, какой у вас тип безопасности.

Проверка типа безопасности Wi-Fi в Android

Чтобы проверить на телефоне Android, зайдите в Настройки , затем откройте категорию Wi-Fi . Выберите маршрутизатор, к которому вы подключены, и просмотрите его подробную информацию. В нем будет указан тип безопасности вашего соединения. Обратите внимание, что путь к этому экрану может отличаться в зависимости от вашего устройства.

Выберите маршрутизатор, к которому вы подключены, и просмотрите его подробную информацию. В нем будет указан тип безопасности вашего соединения. Обратите внимание, что путь к этому экрану может отличаться в зависимости от вашего устройства.

Проверка типа безопасности Wi-Fi на iPhone

К сожалению, в iOS нет возможности проверить вашу безопасность Wi-Fi. Если вы хотите проверить уровень безопасности вашего Wi-Fi, лучше всего либо использовать компьютер, либо войти в маршрутизатор через телефон.

Если вы хотите проверить уровень безопасности вашего Wi-Fi, лучше всего либо использовать компьютер, либо войти в маршрутизатор через телефон.

Что делать дальше с защитой Wi-Fi

Кредит изображения: maxxyustas / DepositPhotos Как только вы определите тип безопасности Wi-Fi, как вы используете эту информацию, чтобы решить, что делать дальше? Давайте разберем ваш идеальный план действий для каждого протокола.

Что делать, если ваш тип безопасности — WPA3

Если ваше соединение использует WPA3, поздравляем. Вы используете лучшие протоколы Wi-Fi, и, как следствие, вам не нужно обновляться. Вы также, скорее всего, будете использовать современное оборудование, поэтому обновление может подождать еще как минимум несколько лет.

Вы используете лучшие протоколы Wi-Fi, и, как следствие, вам не нужно обновляться. Вы также, скорее всего, будете использовать современное оборудование, поэтому обновление может подождать еще как минимум несколько лет.

Что делать, если ваш тип безопасности — WPA2

WPA2 также является безопасным протоколом, поэтому вам не нужно беспокоиться об обновлении оборудования. Однако, если вы заинтересованы в том, чтобы оставаться в курсе последних событий, стоит взглянуть на текущую волну выпуска маршрутизаторов с совместимостью с WPA3. Если вам понравился звук перечисленных нами функций протокола WPA3, вам следует подумать о переходе на маршрутизатор, который его поддерживает.

Однако, если вы заинтересованы в том, чтобы оставаться в курсе последних событий, стоит взглянуть на текущую волну выпуска маршрутизаторов с совместимостью с WPA3. Если вам понравился звук перечисленных нами функций протокола WPA3, вам следует подумать о переходе на маршрутизатор, который его поддерживает.

Что делать, если ваш тип безопасности — WEP или WPA

Если ваша сеть использует WEP или WPA (без цифр после них), вы рискуете подвергнуться кибератаке. В результате вы захотите перейти на маршрутизатор, совместимый с WPA2 или WPA3, чтобы обезопасить себя.

В результате вы захотите перейти на маршрутизатор, совместимый с WPA2 или WPA3, чтобы обезопасить себя.

Также стоит проверить, настроен ли ваш маршрутизатор на использование меньшего типа безопасности.Прочтите руководство для вашего текущего маршрутизатора и проверьте, можете ли вы переключить тип безопасности. Если вы не можете, стоит инвестировать в новый роутер.

К счастью, даже более дешевые модели, доступные сегодня, поддерживают WPA2 из-за требований Wi-Fi Alliance.Кроме того, вы можете гарантировать качественный продукт, выбирая лучшие бренды при покупке беспроводного маршрутизатора.

Разница между «личным» и «корпоративным» WPA

Если у вас протокол WPA, вы могли заметить, что он был помечен как «Личный» или «Корпоративный». «Personal» предназначен для домашнего использования, а «Enterprise» имеет некоторые дополнительные функции безопасности, чтобы сделать его подходящим для конфиденциального использования в бизнесе. Персональный уровень подходит для повседневного использования, поэтому не беспокойтесь, если ваш домашний маршрутизатор не использует Enterprise- уровень безопасности.

«Personal» предназначен для домашнего использования, а «Enterprise» имеет некоторые дополнительные функции безопасности, чтобы сделать его подходящим для конфиденциального использования в бизнесе. Персональный уровень подходит для повседневного использования, поэтому не беспокойтесь, если ваш домашний маршрутизатор не использует Enterprise- уровень безопасности.

Обеспечение безопасности вашей сети Wi-Fi

Если вы беспокоитесь о том, что хакеры могут проникнуть в вашу сеть, рекомендуется использовать лучший протокол безопасности, который вы можете. Пользователям WPA3 и WPA2 не стоит беспокоиться, а пользователям WPA и WEP следует подумать об обновлении.

Пользователям WPA3 и WPA2 не стоит беспокоиться, а пользователям WPA и WEP следует подумать об обновлении.

Обеспечение безопасности вашей сети Wi-Fi может быть сложной задачей.К счастью, вы можете сделать это немного менее напряженным, выполнив несколько простых способов защитить свой маршрутизатор.

Вот как получить доступ к распространенным пиратским приложениям бесплатно, со скидкой или через альтернативное программное обеспечение.

Выпускник бакалавриата по компьютерным наукам, глубоко увлеченный безопасностью.После работы в инди-игровой студии он обнаружил страсть к писательству и решил использовать свои навыки, чтобы писать обо всем, что связано с технологиями.

Больше От Саймона БаттаПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!