Степень защиты IP52, IP54, IP20

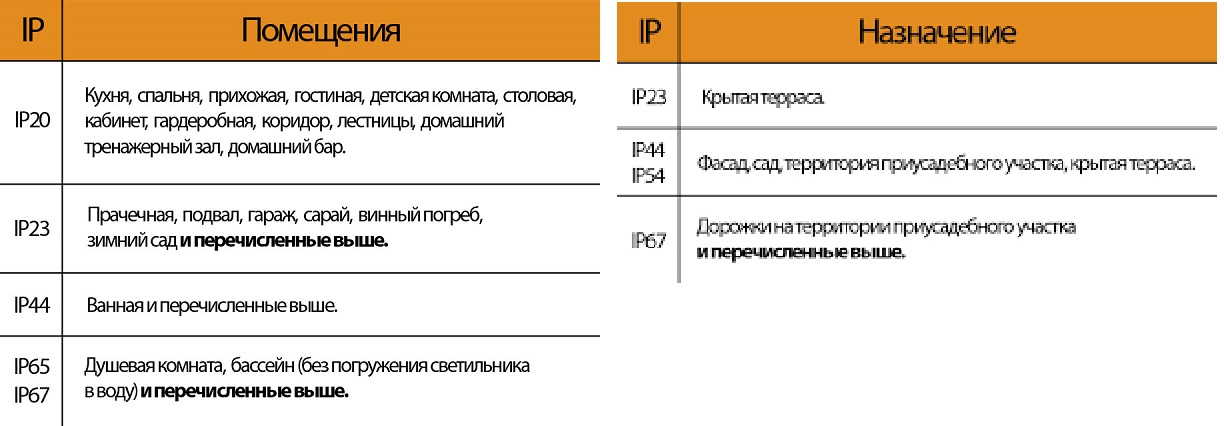

IP (Ingress Protection, дословно –доступная защита) — система классификаций степеней защиты оболочки электрооборудования от проникновения воды и твердых предметов. Все электротехнические устройства в соответствии с международными стандартами IEC 60529 (DIN 40050, ГОСТ 14254-96) должны соответствовать определенной степени защиты. Под степенью защиты подразумевается непосредственно способ защиты, который проверяется стандартными методами испытаний, он обеспечивается оболочкой и защищает от доступа к опасным частям (токоведущие и механические), попадания твердых предметов или воды внутрь этой оболочки.

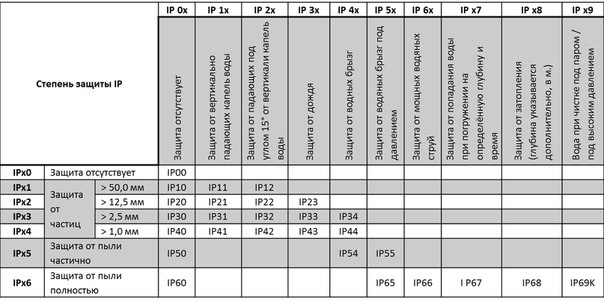

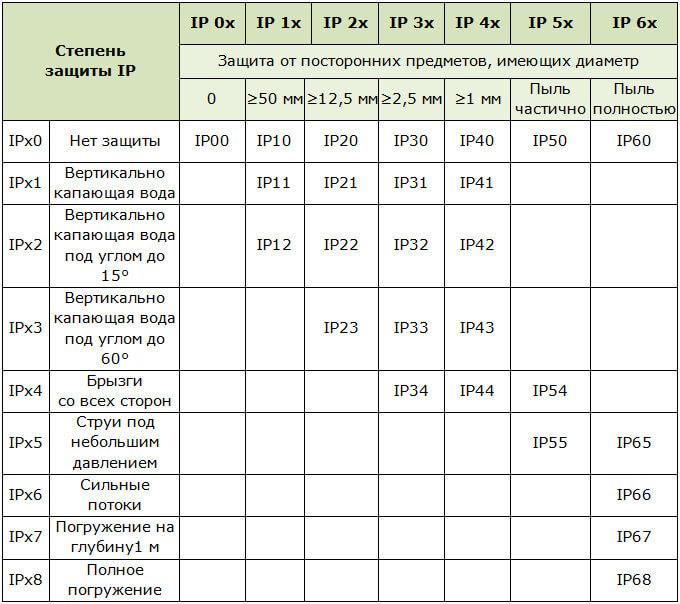

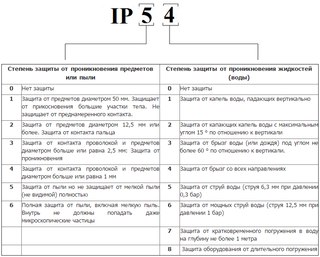

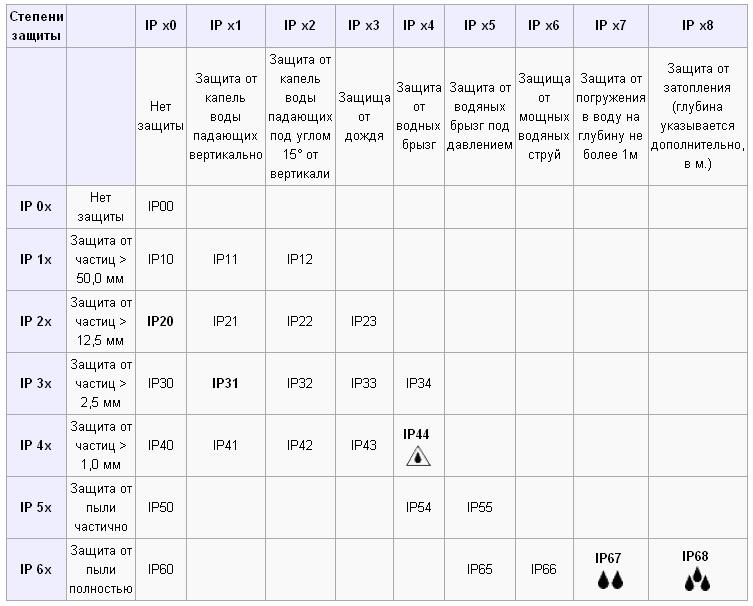

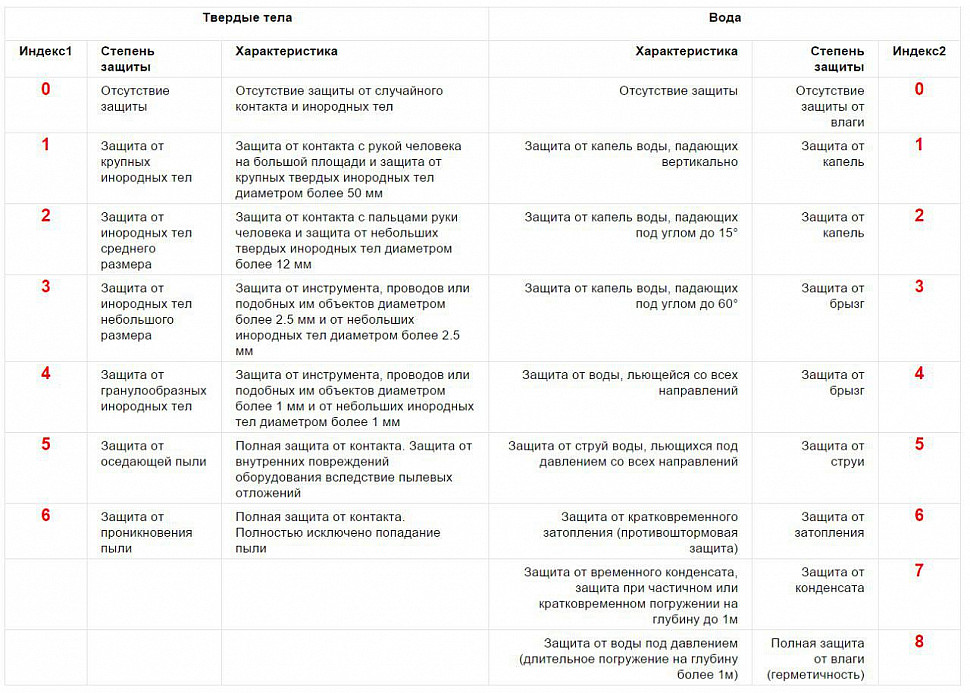

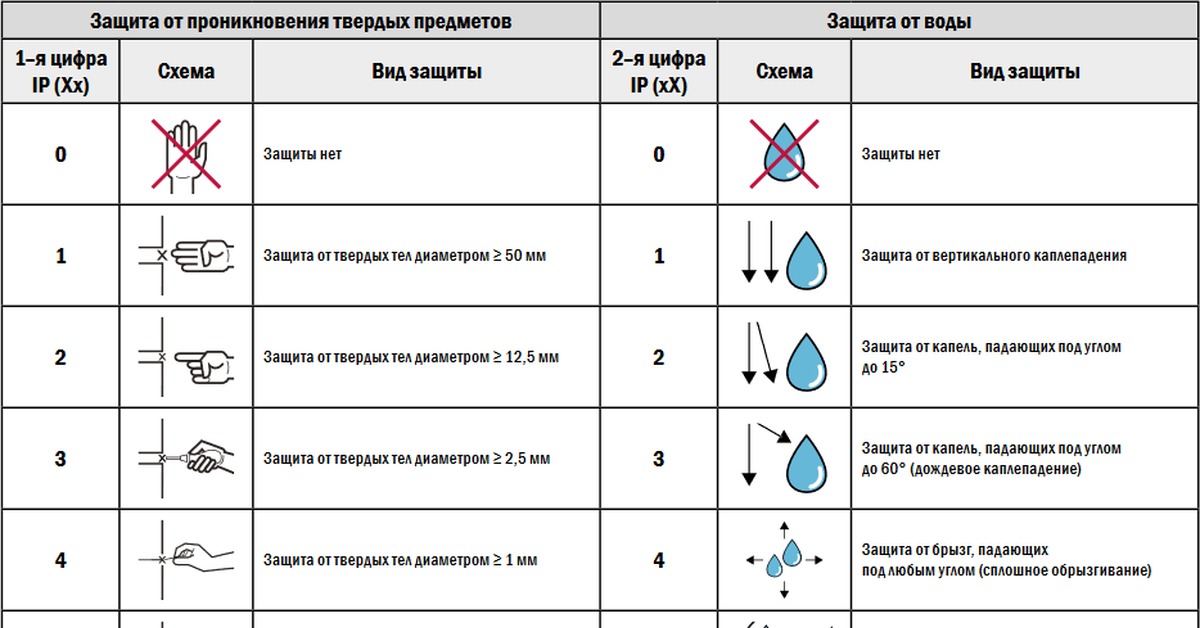

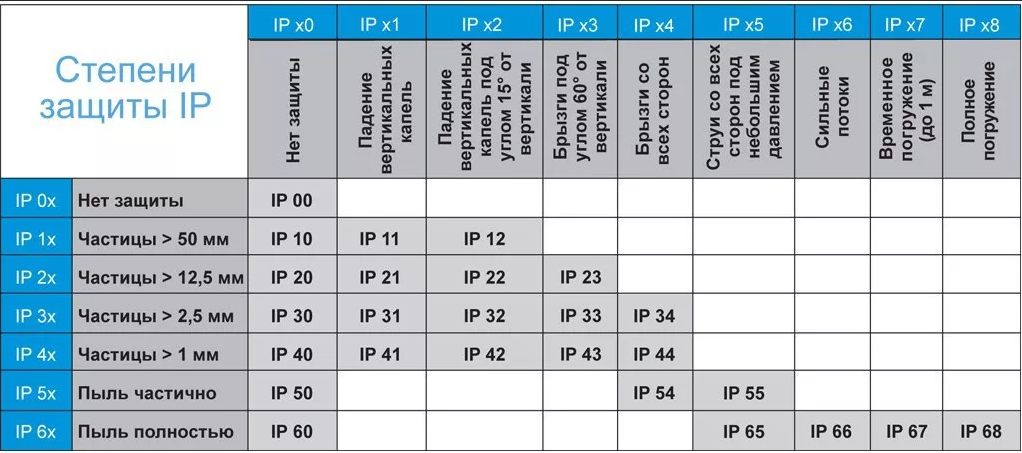

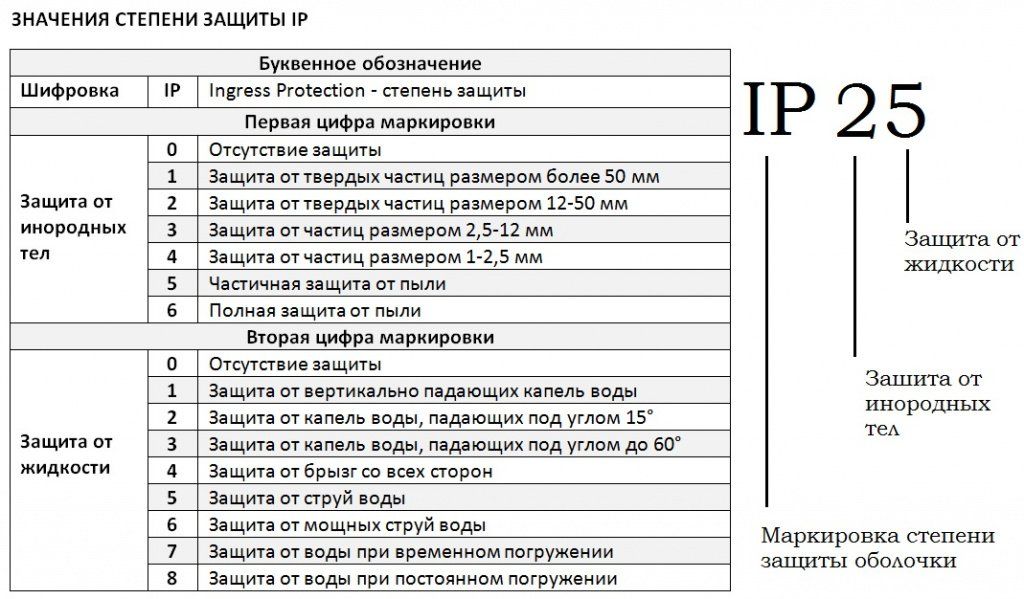

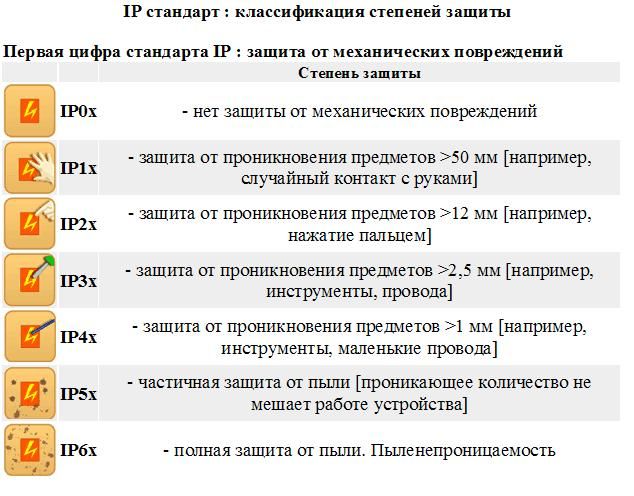

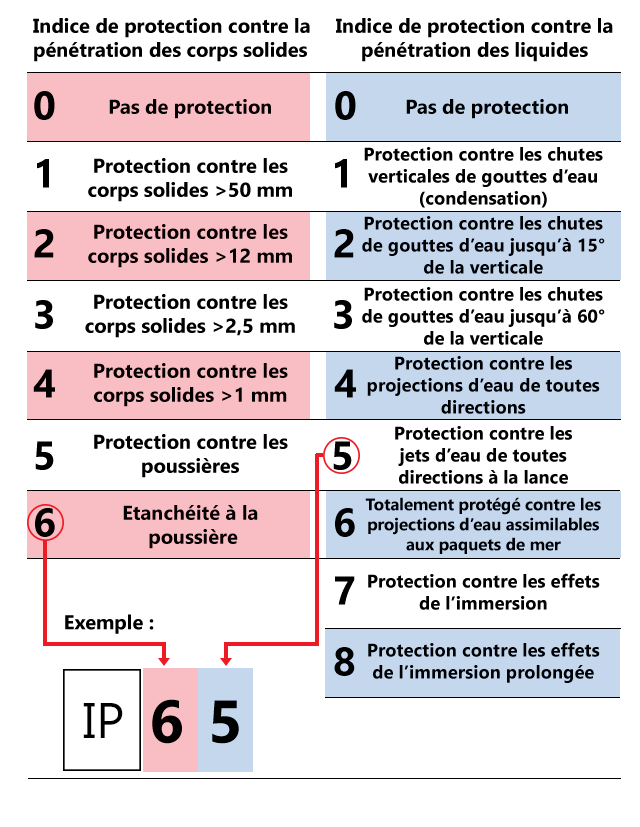

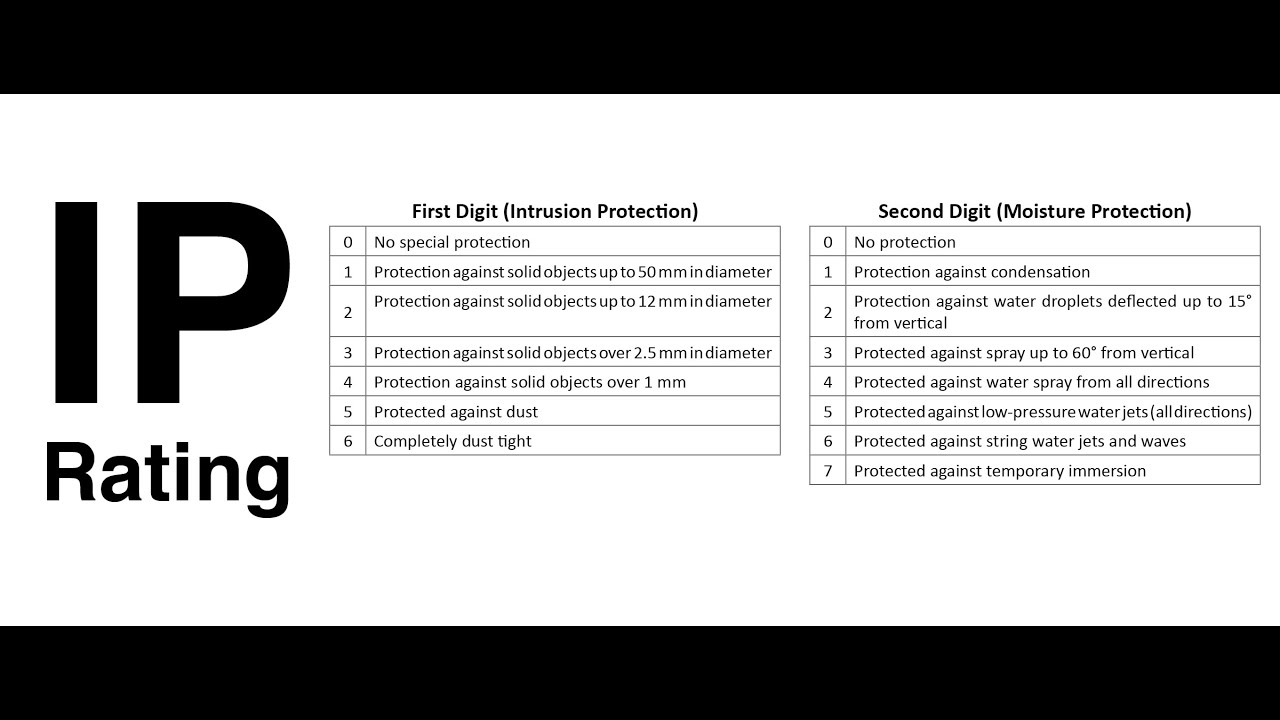

Маркировка степени защиты оболочки оборудования производится при помощи знака защиты IP и двумя цифрами, первая обозначает защиту от попадания посторонних предметов, вторая – от проникновения жидкости

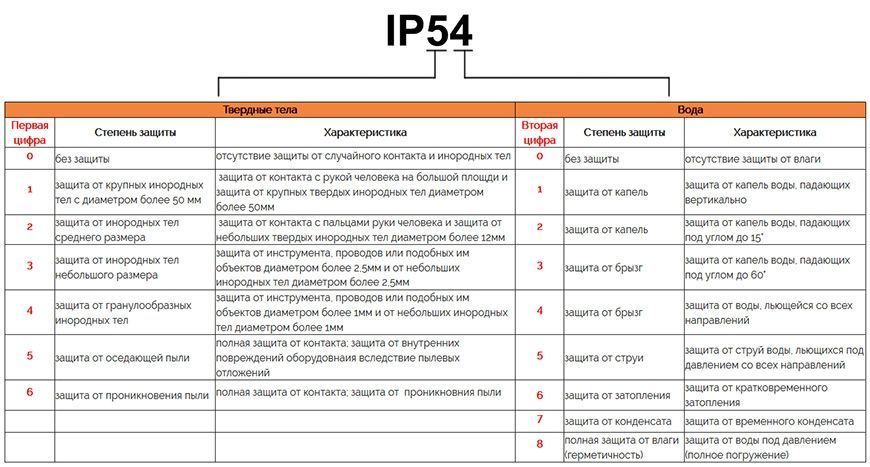

Рассмотрим на примере IP52, IP54, IP20:

1. IP 52 – оболочка имеет частично пылезащищенную оболочку, т.

2. IP 54 — оболочка имеет частично пылезащищенную оболочку, т.е. некоторое количество пыли может проникать внутрь, но это не нарушает работу устройства. Полная защита от контакта. Вода, разбрызгиваемая на оболочку в любом направлении, не оказывает вредного воздействия на изделие.

3. IP 20 – оболочка имеет защиту от проникновения внутрь корпуса пальцев или предметов длиной >80 мм и от проникновения твердых тел диаметром >12 мм. Защита от влаги отсутствует.

ООО «Производственное объединение Премиум-Электро» производит кабеленесущие системы, которые конструктивно имеют различные степени защиты. Более подробную информацию вы можете получить у менеджеров компании.

Расшифровка степени защиты (IP) и класса антивандальной защиты (IK)

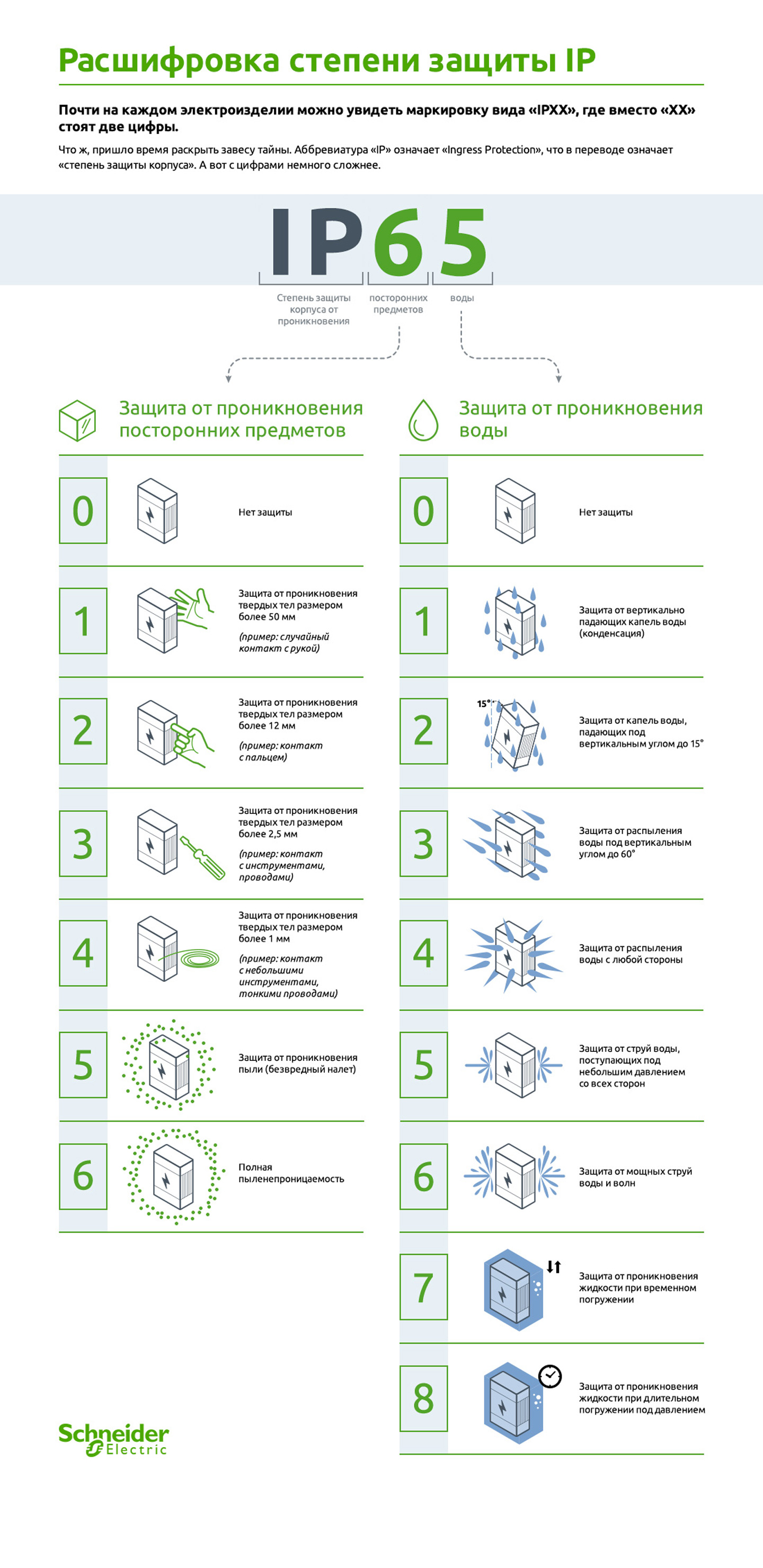

В характеристиках оборудования часто встречается такой параметр, как степень защиты оболочки (Ingress Protection Rating). Он может также называться «Пылевлагозащита», «Пылевлагоустойчивость» или обозначаться другими синонимами.

Он может также называться «Пылевлагозащита», «Пылевлагоустойчивость» или обозначаться другими синонимами.

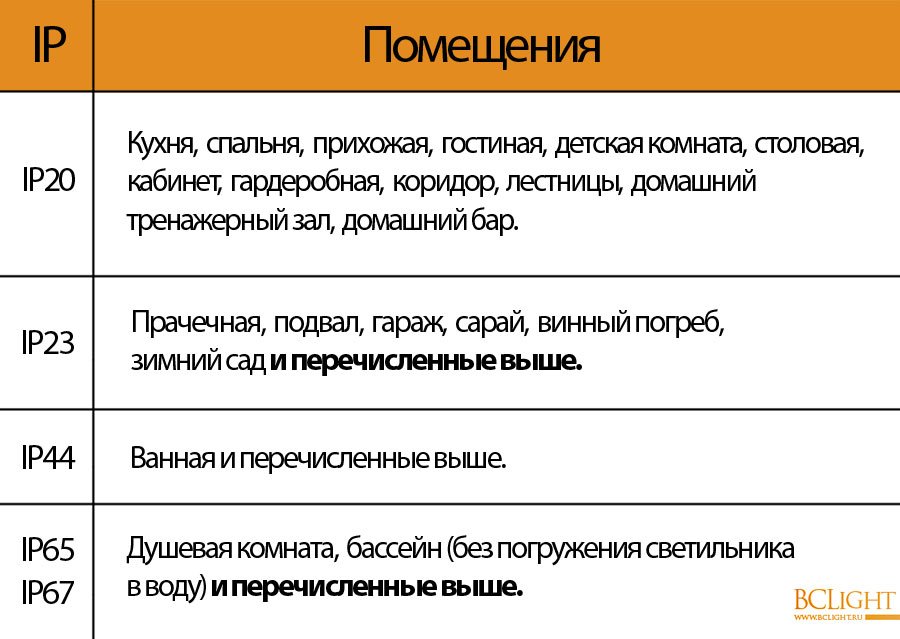

В сокращенном варианте класс защиты оболочки знаком практически всем — это аббревиатура IP и две цифры после нее: IP44, IP66, IP67 и т. д. Первая цифра обозначает степень защиты от пыли, вторая — защиту от воды.

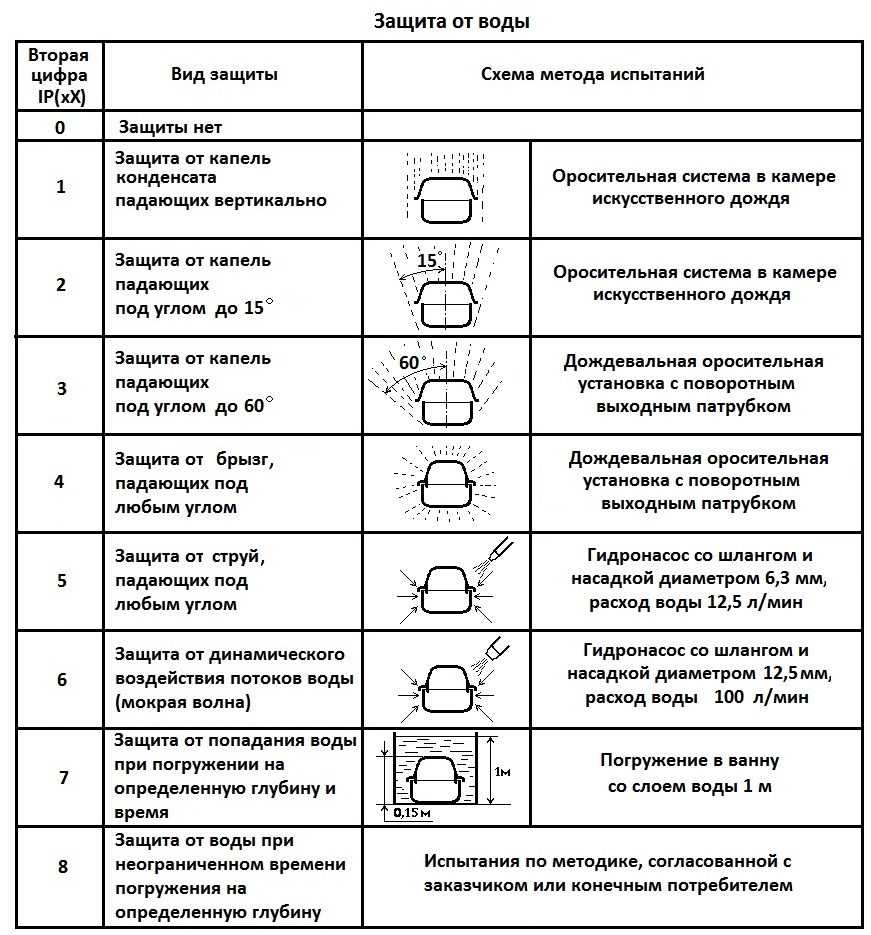

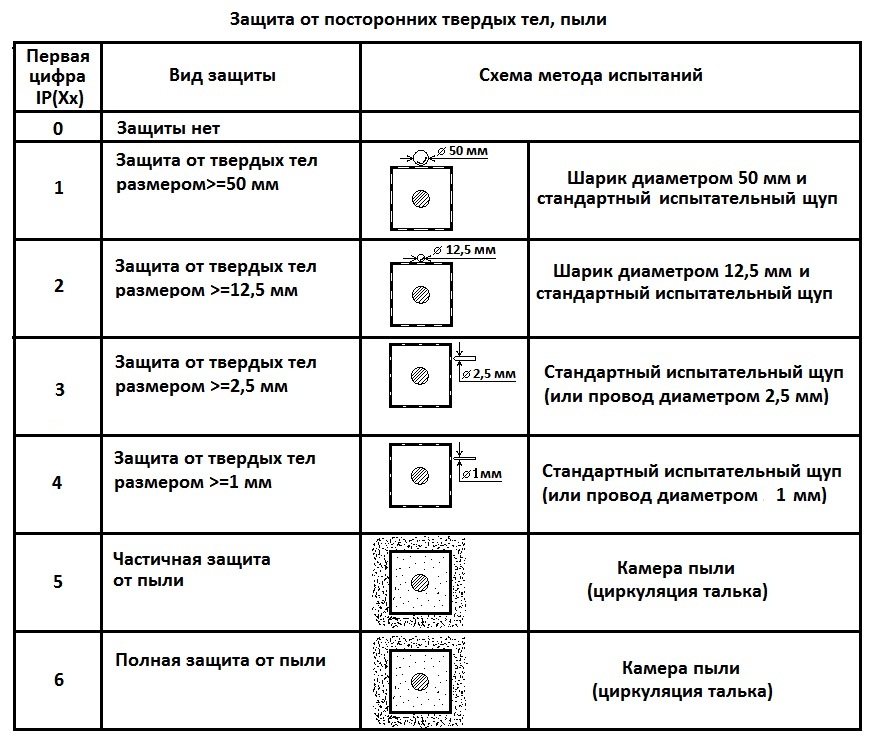

Публикуем инфографику, поясняющую разницу между разными классами защиты.

Примечания:

- Защита от воды класса 3, по сути, означает защиту от дождя.

- Защита класса 7 предполагает, что даже если во время кратковременного погружения в устройство попадет вода, это не помешает его работе.

- Защита класса 8 предполагает, что устройство будет работать в полностью погруженном состоянии длительное время.

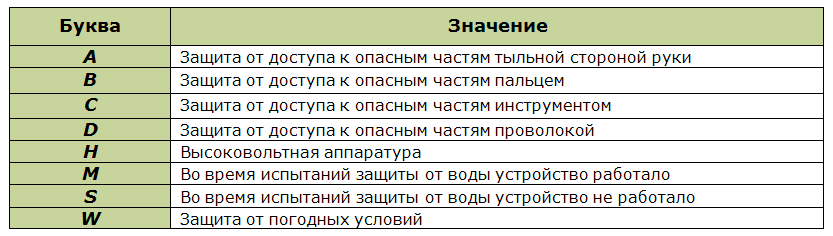

Что означают буквы?

Кроме цифр, обозначение степени защиты иногда может содержать также и буквы английского алфавита. Используется такая дополнительная маркировка в двух случаях:

Используется такая дополнительная маркировка в двух случаях:

Первые 4 буквы — A, B, C, D — предназначены для отображения уровня защиты человека от прикосновения к опасным частям оборудования:

- тыльной стороной руки (A);

- пальцем (B);

- инструментом (C);

- проводом (D).

Они используются в двух случаях:

- когда степень защиты от проникновения твердых частиц вообще не определялась, вместо нее стоит X, но нужно отобразить уровень защиты от прикосновения к опасным частям оборудования;

- когда степень защиты от проникновения твердых частиц определен на сравнительно низком уровне (1, 2, 3), но при этом степень защиты от прикосновения к опасным частям ее превосходит.

К примеру, устройство имеет общий класс защиты корпуса от проникновения частиц — 2. Это означает, грубо говоря, что под корпус не может попасть объект толщиной с палец или более. Однако опасные части оборудования защищены дополнительно так, что к ним невозможно прикоснуться ничем, крупнее жала отвертки (класс C). В этом случае полное обозначение степени защиты получает дополнительную букву C, так как степень защиты от прикосновений к опасным частям выше, чем общая защита корпуса от проникновения.

В этом случае полное обозначение степени защиты получает дополнительную букву C, так как степень защиты от прикосновений к опасным частям выше, чем общая защита корпуса от проникновения.

Вторые 4 буквы — H, M, S, W — предназначены для вспомогательной маркировки таких особенностей оборудования как:

- принадлежность к высоковольтной аппаратуре (H);

- тестирование уровня защиты от воды (вторая цифра в маркировке IP) при работающем устройстве (M);

- тестирование уровня защиты от воды при неработающем устройстве (S);

- наличие защиты от различных погодных условий (W).

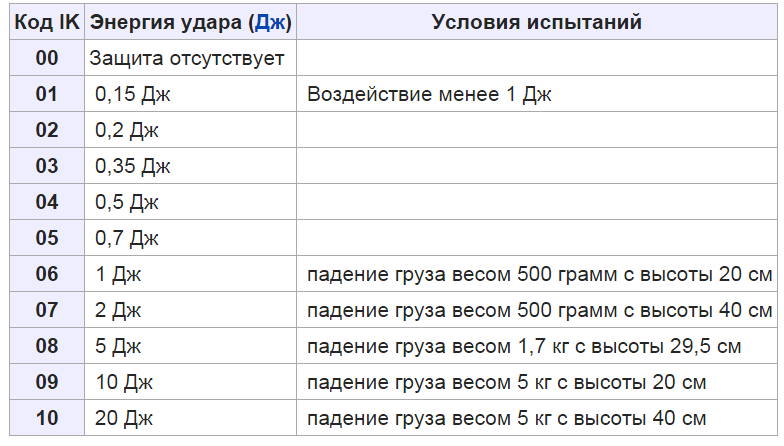

Класс антивандальной защиты — IK

Помимо классификации степеней защиты оборудования от пыли и воды, существуют также стандарты защиты корпуса от механического воздействия. Эта защита обозначается с помощью кода IK. В характеристиках и описаниях ее чаще всего называют антивандальной.

В классификации антивандальной защиты разница между классами — в величине энергии удара (в джоулях), прикладываемой для воздействия. Она складывается из веса молотка и высоты, с которой осуществляется удар, также в стандартах оговариваются дополнительные условия тестирования: материал, из которого изготовлен молоток, его тип и т. д.

Она складывается из веса молотка и высоты, с которой осуществляется удар, также в стандартах оговариваются дополнительные условия тестирования: материал, из которого изготовлен молоток, его тип и т. д.

Таким образом, если вы сомневаетесь в точности описания устойчивости оборудования к воздействию воды и пыли (маркетологи иногда могут применять неточные и преувеличенные формулировки характеристик), просто посмотрите на характеристику степени защиты.

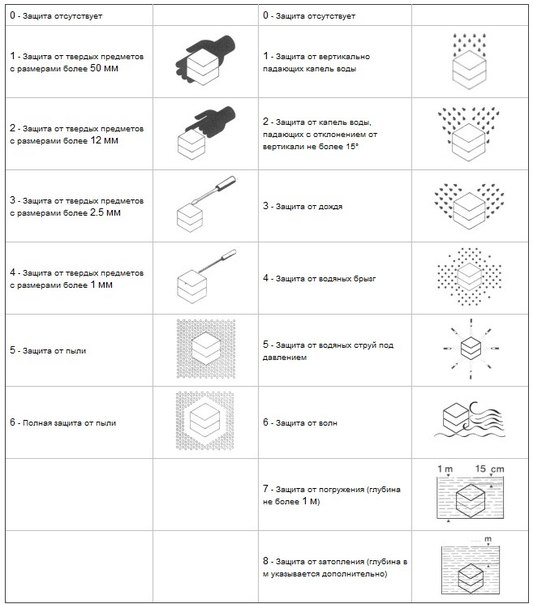

Степень пыле и влагозащиты IPxx

Расшифровка IP — степени пылевлагозащищенности

IP-код (англ. Ingress Protection Rating — степень защиты корпуса) классифицирует и оценивает степень защиты оборудования от проникновения твердых предметов и воды. Стандарт призван обеспечить пользователя более подробной информацией о защите оборудования, чем расплывчатые термины маркетинга, такие как водонепроницаемый. Характерные цифры указывают соответствие с условиями, приведенными в таблице ниже. Там, где степень защиты в отношении одного из критериев отсутствует, цифра заменяется буквой Х.

Защита от пыли

Первая цифра обозначает уровень защиты, которая предохраняет корпус оборудования от доступа к опасным частям (например, электрические проводники, платы, движущиеся части) и попаданиям твердых посторонних предметов.

| Первая цифра | Защита от предметов размером | Описание |

| 0 | — | Отсутствие какой-либо защиты от проникновения предметов внутрь. |

| 1 | > 50 мм | Защита от крупных предметов, но без защиты от преднамеренного контакта с частью тела. |

| 2 | > 12,5 мм | Защита от попадания пальцев или похожих по форме предметов. |

| 3 | > 2,5 мм | Защита от попадания инструментов, толстых проводов и т.д. |

| 4 | > 1 мм | Защита от попадания большинства проводов, гаек, винтов и т. |

| 5 | Защищен от пыли | Проникновение пыли не полностью устранено. Попавшая внутрь пыль не повредит удовлетворительной работе оборудования. Полная защита от контакта. |

| 6 | Пыленепроницаем | Проникновение пыли отсутствует. Полная защита от контакта. |

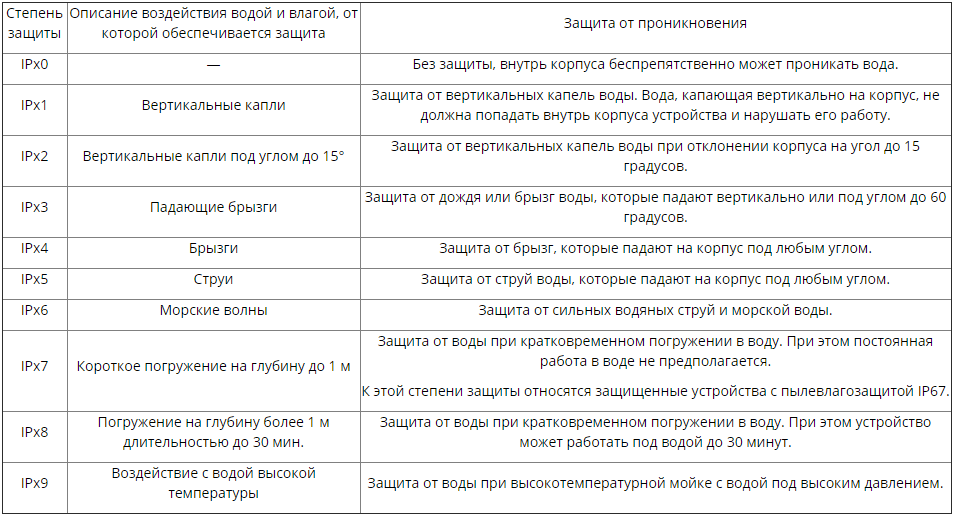

Защита от влаги

Вторая цифра обозначает уровень защиты от попадания воды.

| Вторая цифра | Защита от | Описание | Продолжительность теста | Количество воды | Давление |

| 0 | — | Нет защиты | — | — | — |

| 1 | Капающая вода | Вертикально падающие капли воды не имеют никакого вредного воздействия | 10 мин. | 1 мм/мин. | — |

| 2 | Капли воды, падающие под углом до 15° | Вертикально капающая вода не должна оказывать вредного воздействия при наклоне корпуса прибора под углом до 15°. | 10 мин. | 3 мм/мин. | — |

| 3 | Распыление воды | Распыление воды под углом до 60° от вертикали не наносит никакого вреда. | 5 мин. | 0,7 л/мин. | от 80 до 100 кПа |

| 4 | Водные брызги | Попадание воды на корпус прибора с любого направления не оказывает вредного эффекта. | 5 мин. | 10 л/мин. | от 80 до 100 кПа |

| 5 | Водная струя | Струя воды из сопла диаметром 6,3 мм под любым углом не оказывает вредного действия. | 3 мин. | 12,5 л/мин. | 30 кПа на расстоянии 3 м |

| 6 | Мощная струя воды | Струя воды из сопла диаметром 12,5 мм под любым углом не оказывает вредного действия. | 3 мин. | 100 л/мин. | 30 кПа на расстоянии 3 м |

| 7 | Погружение до 1 м | Водонепроницаемость при погружении прибора на 1 м под воду. | 30 мин. | — | — |

| 8 | Погружение более чем на 1 м | Оборудование может быть использовано для непрерывного погружения в воду при условиях, которые должны быть указаны изготовителем. Как правило это означает, что оборудование полностью герметично. Однако для определенных типов продуктов это может означать то, что вода может проникнуть внутрь, но она не окажет вредного воздействия. | непрерывное погружение | — | — |

У электронного тахеометра Nikon Nivo 5.M пыле- и влагозащищенность IP66. Это означает, что корпус данного прибора полностью защищен от проникновения пыли и направленная струя воды под любым углом не окажет вредного воздействия.

Стандарты защиты смартфонов от пыли и влаги

Приходя в магазин или выбирая смартфон в Интернете, потенциальный покупатель, как правило, обращает внимание только на стандартные характеристики. Но есть много других параметров, которые продавцы не указывают, хотя они непосредственно влияют на цену устройства.

Если в ближайшее время вы собираетесь купить смартфон, обратите внимание на одну характеристику IP**. Зачастую продавцы не указывают ее в описании параметров смартфонов, которые находятся на прилавках или на страницах товара в интернет-магазинах. Умалчивание этой информации позволяет продавцам спекулировать ценой.

Информирован – значит предупрежден! Мы расскажем вам, что обозначает эта характеристика и почему она столь важна.

Что такое уровень защиты смартфона?

Каждый смартфон имеет определенную степень защиты, которая обозначается двумя большими латинскими буквами IP.

IP (от англ. International Protection или Ingress Protection) – это международный стандарт степени защиты устройства от пыли и влаги. Уровень протекции принято записывать в таком виде – IP-XX. Первая цифра (IP-X*) обозначает уровень защиты от пыли и микрочастиц, вторая (IP-*X) – это степень защиты от проникновения жидкостей. Этот код присваивает устройству не компания производитель, а эксперты, которые проводят независимое тестирование.

Чтобы проверить уровень защиты и присвоить один из IP классов, специалисты используют пылевые камеры с тальком, а также пульверизаторы и резервуары с водой.

Существует 7 степеней защиты от пыли и 9 уровней защиты от жидкости.

Более детально ознакомиться с уровнями устойчивости смартфонов вам помогут специальные таблицы.

Таблица устойчивости устройств к проникновению микрочастиц и пыли

| Степень защиты | Описание |

|---|---|

| 0 | Защита отсутствует. |

| 1 | Защита от твердых предметов диаметром более 50 мм. |

| 2 | Защита от твердых предметов диаметром более 12 мм. |

| 3 | Защита от твердых предметов диаметром более 2,5 мм. |

| 4 | Защита от попадания внутрь твердых предметов диаметром более 1,0 мм. |

| 5 | Частичная защита от пыли. Ограниченное количество микрочастиц может проникнуть внутрь устройства, но это не повредит ему. |

| 6 | Абсолютная защита. Устройство пыленепроницаемое. |

Таблица устойчивости устройств к проникновению жидкостей

| Степень защиты | Описание |

|---|---|

| 0 | Защита отсутствует. |

| 1 | Защищено от вертикальных капель воды. |

| 2 | Защищено от капающей води при наклоне устройства под углом до 15°. |

| 3 | Защищено от падающих капель при наклоне устройства под углом до 60°. |

| 4 | Защищено от капель и брызг со всех сторон. |

| 5 | Защищено от воздействия струй воды под низким давлением в течение 3 минут. |

| 6 | Защищено от воздействия мощных струй воды в течение 3 минут. |

| 7 | Защищено от воздействия воды при погружении на глубину до 1 метра на время до 30 минут. |

| 8 | Защищено от воздействия воды при погружении на глубину более 1 метра на длительное время. |

Практически все современные смартфоны имеют минимальный уровень защиты IP 54. Его вполне достаточно для того, чтобы в смартфон практически не попадала пыль и брызги воды. Даже если они проникнут в телефон, то никакого вреда устройству не причинят.

Уровню IP 56 соответствует довольно много устройств. Цифра 5 – указывает, что телефон негерметичен и небольшое количество пыли может попасть внутрь, но это никак не повлияет на его работу. Вторая цифра 6 – это уровень защиты от воды, который означает, что этот смартфон можно использовать для разговоров, даже когда вы находитесь на улице без зонтика и идет ливень. Случается так, что эксперты присваивают телефону уровень защиты IP 56, а производители, чтобы не указывать эту цифру, просто пишут – «защита от влаги». Если в мануале к устройству вы видите такие слова, то это еще не повод, чтобы окунать его в воду или посыпать песком. Ведь таких испытаний он точно не выдержит.

Следующий распространённый уровень защиты – IP 57. Как мы уже писали, цифра 5 означает, что пыль может проникнуть в телефон, но не повредит его. Седьмой уровень защиты от влаги позволяет опустить устройство на несколько минут в воду. Но если подержать смартфон в воде подольше или погрузить на глубину более 1 метра, то вода уже успеет проникнуть и повредить устройство.

IP 67 указывает, что устройство защищено на высшем уровне. Цифра 6 подразумевает абсолютную герметизацию смартфона. Попадание пыли попросту исключено. А вот с влагой придётся быть осторожнее. Устройство запрещено держать под водой более 30 минут.

Класс сертификации IP 67 имеют такие известные смартфоны, как Sony Xperia Z3 и Samsung Galaxy S5.

Максимальным уровнем защиты считается класс IP 68. Смартфоны, которые получили этот код, могут находится под водой несколько часов на глубине более одного метра. Для таких устройств зачастую производители сами указывают граничные значения в рамках стандартов IP.

Даже если ваш девайс соответствует уровню защиты IP 68 – это еще совсем не означает, что смартфон может сутками работать на дне океана.

Уровню защиты от пыли и влаги IP 68 соответствует много флагманских моделей, например, Samsung Galaxy S7, S7 Edge или Sony Xperia Z5. Такие «бронированные телефоны» подойдут любителям экстрима. Они смогут выдержать и песок, и пыль, и воду, а вот ронять их всё-таки не стоит.

Они смогут выдержать и песок, и пыль, и воду, а вот ронять их всё-таки не стоит.

Международная классификация IP применяется не только к мобильным телефонам, но и к другим техническим устройствам, например, к различному электрооборудованию, розеткам и светильникам.

Если ваше устройство упало в воду или его повредили микрочастицы, например, песок, не стоит его сразу выбрасывать. В интернет-магазине ВСЕ ЗАПЧАСТИ вы найдете все необходимые запчасти и инструменты для ремонта смартфона.

Наталия ЗинькоСтепень защиты IP: расшифровка маркировки

Класс защиты пылесоса (как и любого электрооборудования) обозначается буквами IP (англ. Ingress Protection Rating) и означает степень защиты прибора от проникновения, обеспечиваемую его корпусом.

Этот стандарт был принят Международной Электротехнической Комиссией и действует с 1976 года. Данный показатель определяется в ходе испытаний, во время которых происходит проверка корпуса на способность обеспечить защиту токоведущих и механических частей прибора от попадания в них твердых частей и жидкостей.

Разберем саму маркировку, которая имеет вид IPXX, где ХХ представляют из себя цифры.

Первая цифра в маркировке показывает степень защиты оболочки от проникновения внутрь корпуса посторонних предметов. Как правило, определяется при помощи щуп-предмета – сферы соответствующего диаметра.

Она может быть от 1 до 6. Например, цифра «0» означает, что корпус не ограничивает возможность доступа к токоведущим и механическим частям прибора. Полная информация в таблице ниже.

|

Цифра |

Диаметр предметов, от которых производится защита |

Описание |

|---|---|---|

|

0 |

- |

Защита отсутствует. |

|

1 |

Больше или равно 50 мм |

Ограничение доступа к опасным частям при действии тыльной стороной ладони. |

|

2 |

Больше или равно 12,5 мм |

Защита от действия пальцем. |

|

3 |

Больше или равно 2,5 мм |

Защита от воздействия инструментом или кабелем и т.п. |

|

4 |

Больше или равно 1 мм |

От большинства проводов. |

|

5 |

Больше или равно размеру частички пыли |

Определенное количество пыли может проникать внутрь, но это не нарушает работу устройства. Полная защита от контакта. |

|

6 |

Полная пыленепроницаемость |

Пыль не может попасть в устройство. |

Вторая цифра в маркировке означает степень защищенности оборудования от воздействия воды благодаря оболочке. Может иметь значения от 0 до 9, однако значения выше 6 редко встречаются у строительных пылесосов.

|

Цифра |

Защита от |

Описание |

|---|---|---|

|

0 |

- |

Защита отсутствует. |

|

1 |

Вертикальные капли |

Вертикально падающие на корпус прибора капли не нарушают его работы. |

|

2 |

Защита от капель при наклоне корпуса на угол до 15 градусов от нормального рабочего положения |

Вертикально падающие капли не навредят даже при наклоне корпуса на 15°. |

|

3 |

Падающие брызги |

Дождь не нарушит работу прибора даже при направлении капель в 60° от вертикали. |

|

4 |

Брызги |

Брызги с любого направления не причинят вред устройству, не нарушат его работы. |

|

5 |

Струи |

Струи воды не причинят вреда, корпус можно мыть обычной струей воды. |

|

6 |

Сильные водяные струи |

Защита от струй под давлением, попадание внутрь воды не нарушит работы устройства, даже морские волны допускаются. |

Промышленные пылесосы предназначены для работы в сложных условиях, поэтому имеют соответствующую степень защиты. В зависимости от модели пылесоса класс защиты от посторонних предметов может варьироваться в пределах IP2X-IP6Х, а от попадания жидкостей – IPX2-IPX6.

Как правило, промышленные пылесосы с IP55 и 65 производятся для работы во взрывоопасных средах.

На основании вышеизложенной информации определим класс защиты промышленных пылесосов марки «Дастпром»

Начнем с моделей ПП-220/20.6 и ПП-220/20.7. Они имеют одинаковый корпус, следовательно, класс защиты у них будет один и тот же. На корпусе имеется 3 отверстия:

В остальных местах корпус герметичен. Ширина 1 отверстия по узкой стороне составляет 10 мм, что исключает попадание в него предметов с диаметром больше 1 см, второго – 23 мм, а третьего – 21 мм.

При попадании твердого предмета в 3 отверстие не произойдет соприкосновения с токоведущими или механическими частями прибора, так как там находится фильтр охлаждения турбин. Отверстие 2 ведет к патрубку турбины и далее внутрь турбины, а значит, соприкосновение с механическими частями прибора возможно. Так как 12,5 < 23 < 50, следовательно, класс защиты от твердых предметов – второй.

Теперь рассмотрим защищенность от воздействия воды. Учитывая форму внешней оболочки пылесоса и технологических отверстий на ней можно сделать вывод, что пылесос не боится как вертикальных капель, так и капель, падающих под наклоном 15 и 60 градусов к вертикали.

Учитывая форму внешней оболочки пылесоса и технологических отверстий на ней можно сделать вывод, что пылесос не боится как вертикальных капель, так и капель, падающих под наклоном 15 и 60 градусов к вертикали.

Также, учитывая строение технологических отверстий, попадание брызг с любого направления не способно привести к нарушению работоспособности прибора. При этом направленные струи воды в отверстие 1 или 2 приведут к попаданию воды в моторный отсек, создавая риск вывода пылесоса из строя. Следовательно, устройство имеет 4 класс защиты от воздействия воды.

То есть класс защиты моделей ПП-220/20.7 и ПП-220/20.6 – IP24.

Теперь рассмотрим модели ПП-220/40.3, ПП-220/60.3, ПП-220/75.3 и ПП-220/52.3. Эти пылесосы имеют схожую конструкцию, в которой попадание предметов и жидкости в пылесос возможно только через отверстия для выхода воздуха моторного отсека.

Максимально возможный диаметр сферы для проникновения в эти отверстия – 9 мм, а значит устройство имеет 3 класс защиты от попадания внутрь посторонних предметов.

Мы выяснили, что модели ПП-220/40.3, ПП-220/60.3, ПП-220/75.3 и ПП-220/52.3 имеют класс защиты IP32.

Теперь проведем такие же измерения для моделей ПП-380/120.2 и ПП-380/LP.1-4. На фото изображено самое большое по площади место, позволяющее проникнуть внутрь пылесоса посторонним предметам.

Это щель между корпусом и выходной трубой, в которую не поместится предмет с диаметром больше 15 мм. Это значит, класс защиты от проникновения будет равен 2.

На фото выше изображена панель управления. Ее расположение позволяет пылесосу находиться под каплями воды, падающими вертикально и при наклоне 15 градусов, но не более того. В противном случае возможно попадание жидкости внутрь панели управления и на расположенную в ней электронику. То есть мы получили класс 2.

В противном случае возможно попадание жидкости внутрь панели управления и на расположенную в ней электронику. То есть мы получили класс 2.

Значит, промышленные пылесосы ПП-380/120.2 и ПП-380/LP.1-4 имеют класс защиты IP22.

Модель ПП-380/120.1 по корпусу отличается от модели ПП-380/120.2 наличием снаружи компрессора.

Компрессоры такого типа, как правило, имеют защиту IP21, следовательно, класс защиты пылесоса от проникновения внутрь предметов такой же, как и у модели ПП-380/120.2. При этом класс защиты от попадания жидкости понизится до 1, т.е. получаем IP21.

Теперь рассмотрим пневматические взрывозащищенные модели ПП-AX/80.1 и ПП-EX/60.2. Эти пылесосы полностью герметичны и не имеют точек проникновения пыли внутрь, т.е. имеют защиту 6 уровня. Также они защищены от попадания воды (например, струи с разных сторон).

Но если модель ПП-EX/60. 2 может выдержать даже сильные струи воды, то у пылесоса ПП-AX/80.1 на крышке бака расположен HEPA фильтр, который все-таки может намокнуть от сильной струи и пропустить воду во внутрь.

2 может выдержать даже сильные струи воды, то у пылесоса ПП-AX/80.1 на крышке бака расположен HEPA фильтр, который все-таки может намокнуть от сильной струи и пропустить воду во внутрь.

Следовательно, мы имеем следующие классы защиты: ПП-AX/80.1 – IP65, ПП-EX/60.2 – IP66.

И напоследок занесем полученные данные в таблицу:

|

Модель пылесоса марки «Дастпром» |

Класс защиты |

|---|---|

|

ПП-220/20.6 |

IP24 |

|

ПП-220/20.7 |

IP24 |

|

ПП-220/40.3 |

IP32 |

|

ПП-220/60. |

IP32 |

|

ПП-220/75.3 |

IP32 |

|

ПП-220/52 |

IP32 |

|

ПП-380/120.1 |

IP21 |

|

ПП-380/120.2 |

IP22 |

|

ПП-380/LP.1-4 |

IP22 |

|

ПП-EX/60.2 |

IP66 |

|

ПП-AX/80.1 |

IP65 |

Как мы видим, большинство пылесосов (за исключением пневматических моделей) имеют достаточно скромные показатели по защите от проникновения предметов и жидкостей в корпус прибора. Как правило, это связано с наличием вентиляционных отверстий на корпусе пылесоса, без которых функционирование прибора невозможно.

Как правило, это связано с наличием вентиляционных отверстий на корпусе пылесоса, без которых функционирование прибора невозможно.

Конечно, можно попытаться с помощью изменения конструкции и использования более дорогих материалов повысить эти классы ради привлекательности на бумаге значений IP, но это приведет, как минимум, к повышению цены, при этом принципиально не увеличив возможности эксплуатации как таковой.

Все наши пылесосы сконструированы таким образом, чтобы человек не получил травмы и не вывел из строя устройство при соблюдении техники безопасности и правил эксплуатации прибора.

Предполагается, что никто не будет целенаправленно лить воду из ведра на пылесос или засовывать в него проволоку. А для действительно тяжелых условий работы при повышенной концентрации пыли и влаги в воздухе приобретают пневматические взрывозащищенные пылесосы.

Что такое IP68: без влаги и пыли

IP — аббревиатура, которую с гордостью пишут производители в спецификациях устройства — означает Ingress Protection Rating (от англ. «степень защиты от проникновения»). Это система классификации различных степеней защиты техники от проникновения различных предметов, пыли и воды. Конечно, присвоение той или иной степени защиты происходит в соответствии с международным стандартом IEC 60529 (он же DIN 40050, или ГОСТ 14254-96).

Следом за за буквами IP следуют две цифры, как, например, в пресловутом обозначении IP68, которое пишут обычно на защищенных смартфонах или фитнес-браслетах. Тут все просто: начальная цифра несет информацию о степени защиты от твердых предметов и пыли, вторая же — о том, насколько гаджет защищен от воды.

Класс пылевлагозащищенности может быть указан на корпусе смартфона (или другого устройства), однако чаще всего его пишут в характеристиках, внешне же эти спецификации могут никак не отражаться. В качестве примера приведем изящный LG X venture M710DS, который при всей своей «стройности» обладает защитой класса IP68. Если же смартфон или смарт-часы обладают «брутальной внешностью, скорей всего, помимо защиты от пыли и влаги он еще и ударопрочен.

Как мы уже упомянули, защищают сегодня самые различные электроприборы, а не только телефоны. Скажем, если на розетке написано IP22, это значит, что пальцы в нее совать без толку, а кроме того, такая розетка защищена от залива сверху.

Лампы, защищенные от влаги и пыли, могут работать на улицеЕсли светодиодная лампа маркирована обозначением IP44, это значит, что такой светильник пригоден для работы во влажных помещениях, например, в гаражах, ангарах, банях и саунах, поскольку защищен от попадания внутрь инородных частиц диаметром более одного миллиметра и от брызг воды. Если все же необходимо, чтобы такая лампа работала на улице, лучше поместить ее под козырек или крышу.

Если все же необходимо, чтобы такая лампа работала на улице, лучше поместить ее под козырек или крышу.

Самая серьезная степень защиты сегодня — IP69-K. Она применяется к устройствам , которым необходимо выдерживать высокотемпературную мойку под высоким давлением.

Классы пылевлагозащищенностиИтак, первая цифра означает защиту от проникновения инородных предметов, причем если первая цифра 0, то оболочка гаджета выполняет число декоративную функцию.

Что означают другие цифры:

- IP1x — защита от проникновения предметов >50 мм (большие поверхности тела, в том числе руки).

- IP2x — защита от проникновения предметов >12 мм (пальцы и прочие подобные объекты).

- IP3x — защита от проникновения предметов >2.5 мм (инструменты, кабели).

- IP4x — защита от проникновения предметов >1 мм (провода, болты, гвозди).

- IP5x — частичная защита от пыли (некоторое количество пыли может проникнуть внутрь корпуса, что не нарушает работу устройства).

- IP6x — полная защита от пыли, не позволяет пыли проникать внутрь корпуса.

Вторая цифра означает защиту от проникновения воды. В случае, если вторая цифра — 0, значит, никакой защиты от воды нет.

Другие цифры:

- IPx1 — вертикально капающая вода не должна нарушать работу устройства.

- IPx2 — вертикально капающая вода не должна нарушать работу устройства, а также если его отклонить от рабочего положения на угол до 15 градусов.

- IPx3 — защита от дождя или брызг вертикально или до 60 градусов к вертикали.

- IPx4 — защита от брызг, которые падают с любого направления.

- IPx5 — защита от струй воды с любого направления.

- IPx6 — защита от водяных струй или волн с любого направления.

- IPx7 — защита при кратковременном погружении в воду на глубину до 1 м.

- IPx8 — защита при полном погружении в воду на глубину более 1 м.

Так, фитнес-браслет со степенью защиты IP68 полностью защищен от пыли и от проникновения воды при полном погружении на глубину более 1 метра. Следовательно, такое устройство не обязательно снимать с руки даже в бассейне.

Читайте также:

Фото: компании-производители

Теги защита от воды

изучаем степени защиты электроники от воды и пыли [перевод] / Stereo.

ru

ruЧто такое IPX?

Обозначения IP, IPX и IPXY используются для определения рейтинга, показывающего насколько хорошо устройство защищено от мелких частиц и жидкости, которые могут навредить внутренностям прибора. Официально «IP» расшифровывается, как «International Protection» (пер. с англ. — «Международная защита»), так как этот стандарт был придуман Международной электротехнической комиссией (IEC). Несмотря на это, чаще аббревиатуру «IP» расшифровывают как «Ingress Protection» (пер. с англ. — «Защита от внешнего воздействия»). Цифры, идущие за буквами, указывают степень и вид защиты.

За пылезащиту отвечает «X»: цифра от 0 до 6 обозначает степень защиты. Нулевая степень не предусматривает вообще никакой защиты, а шестая — самую высокую (пыль не попадет внутрь даже при длительном воздействии). Большинство девайсов потребительского класса вообще не предусматривают никакой защиты от пыли (предполагается, что людям она и не нужна), поэтому этот показатель чаще оставляют нетронутым. Другими словами, мы видим просто «X» после «IP». Например, рейтинг IPX5 означает, что устройство не обладает никакой протестированной степенью защиты от пыли или крупных частиц.

Другими словами, мы видим просто «X» после «IP». Например, рейтинг IPX5 означает, что устройство не обладает никакой протестированной степенью защиты от пыли или крупных частиц.

Теперь о значении «Y». Эта буква указывает уровень защиты (от 0 до 8) от жидкостей. Ноль, разумеется, означает отсутствие защиты, а восьмерка позволяет погрузить устройство в воду на глубину до 3 метров на 30 минут. Технически существует и девятый уровень защиты от воды, но он не используется в обычной электронике. Имейте в виду, что в мире электроники уровень защиты от жидкостей всегда имеет обозначение, даже если это «0». К примеру, маркировки «IP2X» вы не встретите, но зато можно увидеть «IP20».

Если вы уже понимаете, что самая лучшая защита от воды и пыли — это IP68, то вы уже кое в чем разобрались. Поздравляем, первый этап дешифровки пройден! Однако между условным IP00 и IP68 — очень большая пропасть, поэтому попробуем обратиться к конкретным примерам. Сосредоточимся на защите от воды. Кстати, пятый и шестой уровни защиты от пыли значат примерно одно и то же: пятая степень предполагает, что пыль может попасть внутрь устройства, но это никак не повлияет на работу; шестая степень гарантирует полную защиту от проникновения пыли.

IPX2

Степень защиты IPX2 обеспечивает небольшую устойчивость к жидкостям. Если человек вспотел, то проблем не будет, но класть IPX2-гаджет под кран нельзя. Защита IPX2 есть, например, у беспроводных наушников Samsung Galaxy Buds. Тесты показывают, что эти наушники спокойно выдерживают влажную среду: человек пробежал с ними 10 км, очень сильно вспотел, но Galaxy Buds не пострадали. Тем не менее, мыть такие устройства нельзя — их следует протирать влажной тканью.

IPX4

Данный уровень обеспечит защиту от прямых брызг. Например, девайс IPX4 можно взять с собой, если вы собрались бежать марафон в плохую погоду или решили усиленно потренироваться в зале. Погружать IPX4-устройство в воду нельзя. Большинству спортивных наушников (проводных и беспроводных) присваивается именно такой уровень защиты, поэтому неполадок возникнуть не должно. К примеру, наушники Bose SoundSport Free обладают именно этой IP-степенью. Опять же, не пробуйте плавать с такой моделью.

IPX6

Вот теперь речь идет о более серьезной водозащищенности. IPX6 — это возможность взять устройство с собой в душ и не бояться его испортить. С другой стороны, не нужно так делать постоянно. Техника с маркировкой IPX6 все же не рассчитана на прямой контакт с водой: с такими гаджетами нельзя купаться в ванной, плавать, а также не стоит ронять IPX6-технику в унитаз. Зато портативные колонки IPX6 можно спокойно ставить рядом с бассейном.

IPX6 — это возможность взять устройство с собой в душ и не бояться его испортить. С другой стороны, не нужно так делать постоянно. Техника с маркировкой IPX6 все же не рассчитана на прямой контакт с водой: с такими гаджетами нельзя купаться в ванной, плавать, а также не стоит ронять IPX6-технику в унитаз. Зато портативные колонки IPX6 можно спокойно ставить рядом с бассейном.

IPX7/8

Если вы растяпа, который вечно роняет телефон, фотоаппарат и часы в воду, то вам лучше не покупать ничего с рейтингом ниже IPX7. Такая защита спасет вас от воды: гаджет выдержит погружение на один метр до 30 минут. Если хочется большего, то IPX8-устройство можно погрузить еще глубже (насколько именно — зависит от производителя) на те же полчаса.

Беспроводные колонки, рассчитанные на водную среду (например, UE Wonderboom и JBL Boombox), всегда обладают рейтингом не ниже IPX7. Таким же рейтингом могут похвастаться некоторые электронные читалки. Топовые смарфоны вроде Samsung Galaxy S9, S10 и iPhone XS/XS Max обладают полной защитой по стандарту IP68. Таким не страшна ни пыль, ни вода. Эти смартфоны можно аккуратно мыть, но необходимо делать все по инструкции.

Таким не страшна ни пыль, ни вода. Эти смартфоны можно аккуратно мыть, но необходимо делать все по инструкции.

Уровень IPX8 подразумевает все степени защиты от IPX1 до IPX7?

Нет. Это немного раздражает, но каждый IPX-стандарт независим. Если производитель ничего не указал дополнительно, то нет гарантии, что гаджет, который можно погружать под воду, спокойно выдержит струю воды. Например, у Sony есть наушники XBR-510AS. Эта модель промаркирована по стандарту IPX5/7. То есть эти наушники не боятся брызг и не пострадают, если их случайно уронить в воду.

Чтобы перестраховаться, всегда изучайте спецификации. Возьмем iPhone XR с рейтингом IP67, который можно погрузить в воду на 30 минут. Если почитать инструкцию, можно найти некоторые предупреждения:

iPhone XR защищен от брызг, воды и пыли. Устройство было протестировано в лаборатории и получило рейтинг IP67 по стандарту IEC 60529 (максимальная глубина — 1 м, максимальное время — 30 минут). Брызги, вода и пыль не являются нормальными условиями эксплуатации, со временем степень защиты может снизиться. Поломки, возникающие в результате контакта с жидкостью, не являются гарантийными.

Брызги, вода и пыль не являются нормальными условиями эксплуатации, со временем степень защиты может снизиться. Поломки, возникающие в результате контакта с жидкостью, не являются гарантийными.

В общем, рейтинг IP67 в данном случае не говорит о том, что со смартфоном нужно мыться или плавать.

Уровень IPX8 подразумевает водонепроницаемость?

Нет. Термин «водонепроницаемый» имеет мало отношения к действительности. По-настоящему водонепроницаемое устройство вообще не позволяет воде попасть внутрь ни при каких условиях. Такое бывает крайне редко. Упомянутый рейтинг IPX8 обеспечивает работоспособность устройства после случайного или допустимого контакта с водой, но это не значит, что гаджет нужно постоянно использовать под водой.

На самом деле, если вам попались водонепроницаемые гаджеты (часы, например) с соответствующими маркировками, то стопроцентной гарантии, что вещь выживет после погружения в воду еще нет. Если в спецификациях ничего не сказано, то купленный вами продукт, скорее всего, не проходил индивидуальных тестов. Производители тестируют лишь один новый экземпляр, а все остальные устройства той же конфигурации получают маркировку, указывающую на водонепроницаемость.

Производители тестируют лишь один новый экземпляр, а все остальные устройства той же конфигурации получают маркировку, указывающую на водонепроницаемость.

Если вам нужно устройство, которое рассчитано на подводное использование и дайвинг, то следует обратить внимание на специализированные продукты с рейтингом по стандарту ISO 6425. Часы с такой защитой проходят индивидуальные тесты и должны выдержать погружение на 25% глубже, чем заявлено в маркировке. Кроме того, такие часы можно использовать под водой многократно в течение длительных периодов. Перепады давления при погружениях и подъемах не должны влиять на работу устройства.

Что делать, если IP-маркировки нет?

Наверное, вы замечали, что многие устройства без проблем переживают пыль и влагу даже без рейтинга защиты. Бывало такое, что бегали с наушниками Apple AirPods (у них не указана степень защиты), а потом протирали их мокрой тканью? В общем, иногда это зависит от конструкции, а иногда просто от удачи. IP-рейтинг является единственным индикатором того, что производитель как-то позаботился об использовании своего продукта в определенных условиях.

Но не забывайте читать инструкции, чтобы знать условия гарантии. Как уже сказано выше, даже топовая защита IP67 смартфона iPhone XR не позволяет защитить гарантией повреждения от контактов с жидкостями.

Оригинал: IP what? Explaining water and dust resistance for audio gear

Как работает DES

DES принимает на вход секретное сообщение, которое будет зашифровано:

И 64-битный ключ, который будет использоваться как для шифрования, так и для дешифрования:

В результате получается зашифрованный текст:

Первый шаг: вычислить 16 подключей по 48 бит каждый

Обычно в качестве входных данных DES используется 64-битный ключ, из которых используются только 56-битные.Затем из этих 56 битов будут созданы 16 подключей по 48 бит каждый.

Первый шаг — переставить ключ, используя приведенную выше таблицу PC-1. То есть первый бит нашего 56-битного ключа перестановки будет 57-м битом нашего исходного ключа и так далее.

ПК-1

57 49 41 33 25 17 9

1 58 50 42 34 26 18

10 2 59 51 43 35 27

19 11 3 60 52 44 36

63 55 47 39 31 23 15

7 62 54 46 38 30 22

14 6 61 53 45 37 29

21 13 5 28 20 12 4

Например, наша клавиша ввода: Стало бы:

Затем мы делим ключ на две части, левую C 0 и правую D 0 . C 0 : D 0 :

Определив C 0 и D 0 , мы создадим шестнадцать блоков. Каждая пара блоков C n и D n образована из предыдущей пары C n-1 и D n-1 соответственно , для n между 1 и 16, используя следующую схему сдвига влево:

Количество итераций

Число сдвигов влево

1 1

2 1

3 2

4 2

5 2

6 2

7 2

8 2

9 1

10 2

11 2

12 2

13 2

14 2

15 2

16 1

Чтобы выполнить сдвиг влево, мы перемещаем каждый бит на одну позицию влево, за исключением первого бита, который идет в конец блока.

В нашем примере у нас будут следующие 16 ключей: C 0 : D 0 : Произойдет: C 1 : D 1 : C 2 : D 2 : C 3 : D 3 : C 4 : D 4 : C 5 : D 5 : C 6 : D 6 : C 7 : D 7 : C 8 : D 8 : C 9 : D 9 : C 10 : D 10 : C 11 : D 11 : C 12 : D 12 : C 13 : D 13 : C 14 : D 14 : C 15 : D 15 : C 16 : D 16 :

Теперь мы сформируем последние 16 ключей, применив другую перестановку (таблица PC-2) к каждому из 16 C n D n ключи мы получили на предыдущем шаге.

ПК-2

14 17 11 24 1 5

3 28 15 6 21 10

23 19 12 4 26 8

16 7 27 20 13 2

41 52 31 37 47 55

30 40 51 45 33 48

44 49 39 56 34 53

46 42 50 36 29 32

Например, наш ключ C 1 D 1 : станет: К 1 = Остальные ключи: K 2 = K 3 = K 4 = K 5 = K 6 = K 7 = K 8 = K 9 = K 10 = K 11 = K 12 = K 13 = K 14 = K 15 = K 16 =

Теперь, когда у нас есть ключи, пора закодировать наше сообщение..jpg)

Второй шаг: закодируйте каждый 64-битный блок сообщения

Первое, что нам нужно сделать, это применить начальный IP-адрес перестановки к каждому блоку из 64 бит в соответствии с таблицей:

IP

58 50 42 34 26 18 10 2

60 52 44 36 28 20 12 4

62 54 46 38 30 22 14 6

64 56 48 40 32 24 16 8

57 49 41 33 25 17 9 1

59 51 43 35 27 19 11 3

61 53 45 37 29 21 13 5

63 55 47 39 31 23 15 7

Например, первый 64-битный блок из нашего сообщения Стало бы:

Теперь разделим переставленный блок на левый и правый: L 0 = R 0 =

Теперь мы выполним итерацию через 16 циклов, каждый из которых будет использовать один из 16 48-битных ключей, которые мы вычислили ранее. Мы будем использовать функцию f , которая работает с 32-битным блоком данных, и ключ K n из 48 бит, чтобы создать 32-битный блок.

Для n от 1 до 16 вычисляем:

Мы будем использовать функцию f , которая работает с 32-битным блоком данных, и ключ K n из 48 бит, чтобы создать 32-битный блок.

Для n от 1 до 16 вычисляем:

L n = R n-1

R n = L n-1 ⊕ f ( R n-1 , K n )

Таким образом, на каждой итерации мы берем правые 32 бита предыдущего результата и делаем их левыми 32 бита текущего шага.Правые 32 бита на текущем шаге вычисляются с помощью XOR с левыми 32 битами предыдущего шага с результатом функции f . Это приведет к заключительному блоку L 16 R 16 .

Итак, как работает функция

f ? Чтобы вычислить f , мы сначала расширяем каждый блок R n-1 с 32 бит до

48 бит. Это делается с помощью таблицы выбора, в которой повторяются некоторые биты в R n-1 .

Эта таблица выбора E имеет 32-битный входной блок ( R n-1 ) и 48-битный выходной блок.

Это делается с помощью таблицы выбора, в которой повторяются некоторые биты в R n-1 .

Эта таблица выбора E имеет 32-битный входной блок ( R n-1 ) и 48-битный выходной блок.

Пусть E будет таким, что 48 битов его вывода, записанного как 8 блоков по 6 бит каждый, получаются путем выбора биты на входах в порядке, указанном ниже Таблица:

E ТАБЛИЦА ВЫБОРА БИТ

32 1 2 3 4 5

4 5 6 7 8 9

8 9 10 11 12 13

12 13 14 15 16 17

16 17 18 19 20 21

20 21 22 23 24 25

24 25 26 27 28 29

28 29 30 31 32 1

В нашем примере мы можем получить E ( R 0 ) из R 0 следующим образом:

R 0 =

E ( R 0 ) =

Следующим шагом в вычислении f является XOR для вывода E ( R n-1 ) с ключом K n :

K n ⊕ E ( R n-1 )

В нашем примере мы имеем:

K 1 = E ( R 0 ) = K 1 ⊕ E ( R 0 ) =

Мы еще не закончили вычисление функции f . К этому моменту мы расширили R n-1 с 32 бит до 48

бит, используя таблицу выбора, и XOR обработал результат с

ключ K n . Теперь у нас есть 48 бит, которые будут использоваться в качестве адресов для « S box ». Коробка S принимает в качестве входных 6 бит и выдает 4 бита на выходе, которые заменяют входные 6 бит.

У нас есть 8 групп по 6 бит B i , которые затем будут преобразованы в 8 групп по 4 бита, всего 32 бита.

К этому моменту мы расширили R n-1 с 32 бит до 48

бит, используя таблицу выбора, и XOR обработал результат с

ключ K n . Теперь у нас есть 48 бит, которые будут использоваться в качестве адресов для « S box ». Коробка S принимает в качестве входных 6 бит и выдает 4 бита на выходе, которые заменяют входные 6 бит.

У нас есть 8 групп по 6 бит B i , которые затем будут преобразованы в 8 групп по 4 бита, всего 32 бита.

K n ⊕ E ( R n-1 ) = B 1 B 2 B 3 B 4 B 5 B 6 B 7 B 8 ,

где каждый B i — это группа из шести битов. Теперь вычисляем:

S 1 (B 1 ) S 2 (B 2 ) S 3 (B 3 ) S 4 (B 4 ) S 5 (B 5 ) S 6 (B 6 ) S 7 (B 7 ) S 8 (B 8 )

Коробка S 1 работает следующим образом:

S1

Номер столбца

Ряд

Нет. 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

0 14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

1 0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

2 4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

3 15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

0 14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

1 0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

2 4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

3 15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

Первый и последний биты B представляют по основанию 2 число в десятичном диапазоне от 0 до 3 (двоичное от 00 до 11).Пусть это число будет i .

4 бита в середине B представляют по основанию 2 число в десятичном диапазоне от 0 до 15 (двоичное от 0000 до 1111).

Пусть это число будет j . Найдите в таблице номер в i -й строке и j -м столбце. Это число в диапазоне от 0 до 15 и однозначно представлено 4-битным блоком. Этот блок является выходом S 1 (B) из S 1 для входа B .Например, для входного блока B = 011011 первый бит равен «0», а последний бит «1» дает 01 в качестве строки. Это строка 1. Средние четыре бита — «1101». Это двоичный эквивалент десятичного числа 13, поэтому столбец — это столбец номер 13. В строке 1 отображается столбец 13 5. Это определяет вывод; 5 является двоичным 0101, поэтому на выходе получается 0101. Следовательно, S 1 (011011) = 0101.

Это строка 1. Средние четыре бита — «1101». Это двоичный эквивалент десятичного числа 13, поэтому столбец — это столбец номер 13. В строке 1 отображается столбец 13 5. Это определяет вывод; 5 является двоичным 0101, поэтому на выходе получается 0101. Следовательно, S 1 (011011) = 0101.

Таблицы, определяющие функции S 1 ,…, S 8 соток следующее:

S1

14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

S2

15 1 8 14 6 11 3 4 9 7 2 13 12 0 5 10

3 13 4 7 15 2 8 14 12 0 1 10 6 9 11 5

0 14 7 11 10 4 13 1 5 8 12 6 9 3 2 15

13 8 10 1 3 15 4 2 11 6 7 12 0 5 14 9

S3

10 0 9 14 6 3 15 5 1 13 12 7 11 4 2 8

13 7 0 9 3 4 6 10 2 8 5 14 12 11 15 1

13 6 4 9 8 15 3 0 11 1 2 12 5 10 14 7

1 10 13 0 6 9 8 7 4 15 14 3 11 5 2 12

S4

7 13 14 3 0 6 9 10 1 2 8 5 11 12 4 15

13 8 11 5 6 15 0 3 4 7 2 12 1 10 14 9

10 6 9 0 12 11 7 13 15 1 3 14 5 2 8 4

3 15 0 6 10 1 13 8 9 4 5 11 12 7 2 14

S5

2 12 4 1 7 10 11 6 8 5 3 15 13 0 14 9

14 11 2 12 4 7 13 1 5 0 15 10 3 9 8 6

4 2 1 11 10 13 7 8 15 9 12 5 6 3 0 14

11 8 12 7 1 14 2 13 6 15 0 9 10 4 5 3

S6

12 1 10 15 9 2 6 8 0 13 3 4 14 7 5 11

10 15 4 2 7 12 9 5 6 1 13 14 0 11 3 8

9 14 15 5 2 8 12 3 7 0 4 10 1 13 11 6

4 3 2 12 9 5 15 10 11 14 1 7 6 0 8 13

S7

4 11 2 14 15 0 8 13 3 12 9 7 5 10 6 1

13 0 11 7 4 9 1 10 14 3 5 12 2 15 8 6

1 4 11 13 12 3 7 14 10 15 6 8 0 5 9 2

6 11 13 8 1 4 10 7 9 5 0 15 14 2 3 12

S8

13 2 8 4 6 15 11 1 10 9 3 14 5 0 12 7

1 15 13 8 10 3 7 4 12 5 6 11 0 14 9 2

7 11 4 1 9 12 14 2 0 6 10 13 15 3 5 8

2 1 14 7 4 10 8 13 15 12 9 0 3 5 6 11

В нашем примере мы получаем как выход восьми коробок S :

K 1 ⊕ E ( R 0 ) =

S 1 (B 1 ) S 2 (B 2 ) S 3 (B 3 ) S 4 (B 4 ) S 5 (B 5 ) S 6 (B 6 ) S 7 (B 7 ) S 8 (B 8 ) =

Последним этапом вычисления f является выполнение перестановки P выходных данных S -box для получения окончательного значения f :

-п.16 7 20 21 29 12 28 17 1 15 23 26 5 18 31 10 2 8 24 14 32 27 3 9 19 13 30 6 22 11 4 25

Из нашего примера получаем:

S 1 (B 1 ) S 2 (B 2 ) S 3 (B 3 ) S 4 (B 4 ) S 5 (B 5 ) S 6 (B 6 ) S 7 (B 7 ) S 8 (B 8 ) =

f =

R 1 = L 0 ⊕ f ( R 0 , K 1 )

знак равно

⊕

=

В следующем раунде у нас будет L 2 = R 1 , что является

блок, который мы только что вычислили, а затем мы должны вычислить R 2 = L 1 ⊕ f ( R 1 , K 2 ) и так далее для 16 раундов. В конце

шестнадцатый круг у нас есть блоки L 16 и R 16 . Мы тогда перевернуть порядок двух блоков в 64-битный блок

В конце

шестнадцатый круг у нас есть блоки L 16 и R 16 . Мы тогда перевернуть порядок двух блоков в 64-битный блок

справа 16 слева 16

и применить окончательную перестановку IP -1 , как определено следующая таблица:

IP -1

40 8 48 16 56 24 64 32

39 7 47 15 55 23 63 31

38 6 46 14 54 22 62 30

37 5 45 13 53 21 61 29

36 4 44 12 52 20 60 28

35 3 43 11 51 19 59 27

34 2 42 10 50 18 58 26

33 1 41 9 49 17 57 25

То есть на выходе алгоритма бит 40

блок предварительного вывода в качестве первого бита, бит 8 в качестве второго бита,

и так далее, пока бит 25 блока предварительного вывода не станет последним

бит вывода.

Пример: Если мы обрабатываем все 16 блоков, используя метод определено ранее, мы получаем в 16-м раунде,

L 16 =

R 16 =

Мы меняем порядок этих двух блоков и применяем последняя перестановка в

справа 16 слева 16 =

IP -1 =

Вот и все.Если мы применим те же шаги к каждому 64-битному фрагменту нашего сообщения, мы получим окончательный шифр:

Расшифровка — это просто обратное шифрование, следуя тем же шагам, что и выше, но в обратном порядке в к которым применяются подключи.

Выборочное дешифрование SSL — iboss

Обзор выборочного дешифрования HTTPS

Облако iboss имеет встроенные в платформу возможности глубокой проверки SSL и TLS. Доступны настраиваемые параметры выборочного дешифрования, позволяющие выбрать, какой зашифрованный трафик проверять, а какой оставить нетронутым. А поскольку облако iboss работает в облаке, достигается возможность массового дешифрования. Облако iboss может мгновенно предоставить следующие преимущества:

Доступны настраиваемые параметры выборочного дешифрования, позволяющие выбрать, какой зашифрованный трафик проверять, а какой оставить нетронутым. А поскольку облако iboss работает в облаке, достигается возможность массового дешифрования. Облако iboss может мгновенно предоставить следующие преимущества:

- Проверяйте зашифрованный трафик HTTPS, SSL и TLS, чтобы увидеть ранее невидимый трафик и активность

- Проверять контент на наличие вредоносных файлов и обратных вызовов Центра управления и контроля ботнета (CnC) для предотвращения вредоносных программ и быстрого устранения заражения

- Повышение прозрачности действий, включая поисковые системы, для выявления пользователей с высоким и высоким риском с помощью подробных отчетов, включающих поисковые запросы и другие события с полным URL

- Получение контроля над рискованным поведением на зашифрованных сайтах, включая предотвращение доступа к опасному контенту и поисков, приводящих к рискованным результатам

- Получение контроля и видимости на YouTube и других сайтах потокового видео для предотвращения опасного контента и уменьшения пропускной способности из-за непродуктивных действий

- Выборочно выбирайте, что нужно расшифровать, из множества критериев, включая расшифровку на основе домена, IP-адреса, категории и группы пользователей

- Предотвратите потерю данных, проверяя файлы и контент, скрытые глубоко внутри зашифрованного трафика HTTPS, который может направляться на сайты хранения, такие как DropBox и Box

- Простое развертывание и реализация дешифрования SSL за секунды, поскольку все сложности автоматически решаются облачной платформой iboss

Проблемы, связанные с HTTPS и зашифрованным трафиком

Согласно прогнозам, в 2019 году зашифрованный трафик достигнет и превысит 75% всего веб-трафика. Переход на HTTPS необходим для обеспечения конфиденциальности и безопасности. Это создает различные проблемы, поскольку зашифрованный трафик препятствует надлежащей проверке на предмет злонамеренных передач и несоответствующих действий. Правила предписывают и налагают штрафы за ненадлежащую проверку и предотвращение доступа и передачи контента, нарушающего правила. Сюда входит проверка контента, связанного с инсайдерской торговлей в сфере финансов, на предмет соответствия SEC, PII и медицинских записей в области медицины на предмет соответствия HIPAA, а также контента для взрослых и насилия в образовании на предмет соответствия CIPA.Проверка зашифрованного трафика сопряжена с множеством проблем, которые ложатся тяжелым бременем на ИТ-персонал, отвечающий за обеспечение безопасности организации и ее пользователей:

Переход на HTTPS необходим для обеспечения конфиденциальности и безопасности. Это создает различные проблемы, поскольку зашифрованный трафик препятствует надлежащей проверке на предмет злонамеренных передач и несоответствующих действий. Правила предписывают и налагают штрафы за ненадлежащую проверку и предотвращение доступа и передачи контента, нарушающего правила. Сюда входит проверка контента, связанного с инсайдерской торговлей в сфере финансов, на предмет соответствия SEC, PII и медицинских записей в области медицины на предмет соответствия HIPAA, а также контента для взрослых и насилия в образовании на предмет соответствия CIPA.Проверка зашифрованного трафика сопряжена с множеством проблем, которые ложатся тяжелым бременем на ИТ-персонал, отвечающий за обеспечение безопасности организации и ее пользователей:

- Разработка решения для дешифрования может быть сложной задачей и требует экспертных знаний в области передовых методов асимметричного шифрования, которые являются основой HTTPS

- Развертывание дешифрования включает в себя реализацию стратегии передачи необходимых «корневых» сертификатов на устройства, что является сложным из-за различных типов используемых устройств.

- Если дешифрование доступно в решении устройства веб-шлюза, нагрузка на устройства и прокси-серверы веб-шлюза увеличивается экспоненциально, когда дешифрование включено, что приводит к остановке сети

- Стоимость приобретения и развертывания дополнительных устройств безопасности с целью дешифрования становится чрезвычайно дорогостоящей и неуправляемой, что приводит к потере ИТ-бюджетов.

- Необходимость расшифровывать трафик на устройствах, принадлежащих организации, в то время как пользователи являются мобильными, что усложняет реализацию, поскольку пользователи находятся за пределами периметра сети

- Необходимость выборочного дешифрования становится очень сложной задачей, поскольку некоторый трафик, например доверенные банковские сайты, не нужно проверять.

- Без проверки зашифрованного HTTPS-трафика организация с каждым днем становится все более слепой к Интернет-трафику, содержащему вредоносные и несоответствующие передачи, что приводит к неспособности контролировать передачи и ухудшению видимости в инструментах отчетности.

Облако iboss решает проблему дешифрования HTTPS

Облако iboss было разработано с учетом требований современного Интернета и включает в себя все функции, необходимые для проверки и контроля зашифрованного трафика HTTPS.Облако iboss может легко решить эти проблемы, поскольку оно абстрагирует все трудности, связанные с реализацией дешифрования HTTPS, так что ИТ-администраторы могут сосредоточиться на защите пользователей.

Повышение прозрачности и контроля за зашифрованным трафиком HTTPS

Облако iboss будет проверять все содержимое передачи HTTPS, включая файлы, заголовки и полные URL-адреса, чтобы обеспечить надлежащую видимость и контроль. ИТ-администраторы получают возможности проверки, необходимые для ранее скрытого трафика, чтобы обеспечить соблюдение действующих правил безопасности и снизить риск.Также создаются подробные журналы событий, обеспечивающие необходимую видимость действий пользователя и передач, созданных из зашифрованных передач.

Проверять зашифрованные передачи на наличие вредоносных программ и инфекций

Количество вредоносных программ, передаваемых по зашифрованным каналам HTTPS, увеличивается с каждым днем. Что еще хуже, зараженные устройства используют зашифрованный HTTPS для звонков домой в центры управления и контроля с угрожающей скоростью. Облако iboss расшифровывает трафик HTTPS и гарантирует, что передаваемые файлы не содержат вредоносных программ.Кроме того, соединения, выполняемые по протоколу HTTPS, проверяются, чтобы определить, связаны ли они с обменом данными с зараженным устройством, чтобы соединение было заблокировано и ИТ-персонал предупрежден.

Повышение прозрачности действий пользователей в подробных отчетах

Большинство поисковых систем шифруют запросы и условия поиска на веб-сайтах HTTPS. Это затрудняет получение администраторами прозрачности, необходимой для выявления рискованного и несоответствующего поведения, которое является обязательным для соблюдения. Облако iboss может легко проверять и извлекать необходимую информацию, чтобы администраторы получали необходимые сведения в отчетах, включая подробные и детализированные журналы URL-адресов, которые содержат полный URL-адрес и поисковые запросы, к которым осуществляется доступ. Облако iboss включает шумовые фильтры для быстрого выделения результатов поиска в популярных поисковых системах, таких как Google, для быстрого и легкого доступа к необходимой информации.

Облако iboss может легко проверять и извлекать необходимую информацию, чтобы администраторы получали необходимые сведения в отчетах, включая подробные и детализированные журналы URL-адресов, которые содержат полный URL-адрес и поисковые запросы, к которым осуществляется доступ. Облако iboss включает шумовые фильтры для быстрого выделения результатов поиска в популярных поисковых системах, таких как Google, для быстрого и легкого доступа к необходимой информации.

Получите контроль над зашифрованными облачными приложениями, включая сайты потокового видео

Облако iboss включает обширные элементы управления CASB для проверки и применения политик к популярным сайтам и облачным приложениям.Это включает элементы управления для YouTube и других потоковых сайтов, которые выполняют передачу через зашифрованные HTTP-соединения. Благодаря возможности проверять и контролировать зашифрованный HTTPS-трафик, можно применять политики, которые сокращают ненужную трату полосы пропускания и повышают производительность, снижая при этом поведение с высоким риском, которое может подвергнуть риску организацию и ее пользователей.

Выборочная расшифровка HTTPS

Облако iboss имеет расширенные функции дешифрования HTTPS, включая гибкость, необходимую для определения того, что расшифровывается, а что остается нетронутым.Администраторы могут выбрать расшифровку на основе множества критериев, включая веб-сайт, IP-адрес, категорию и членство в группах пользователей. Облако iboss будет автоматически использовать свои обширные сигнатуры и базы данных, чтобы определить, какой трафик должен быть пропущен без изменений, на основе настроенных правил. Это позволяет применять меры безопасности, но не трогать высоконадежные и конфиденциальные приложения.

Предотвращение потери данных, скрытой в зашифрованном трафике

Облако iboss может проверять полные файлы, включая Zip-архивы и сжатые архивы, на предмет PII и другой конфиденциальной информации.Сочетание этой возможности с возможностью дешифрования и проверки HTTPS позволяет получить мощную комбинацию, которая предотвращает ненужную потерю данных и значительно снижает организационные риски.

Простое развертывание проверки и дешифрования HTTPS

Облако iboss упрощает внедрение и развертывание дешифрования и проверки HTTPS. Облачные соединители iboss автоматически настраивают конечные точки со всеми необходимыми параметрами, необходимыми для выполнения дешифрования, включая установку необходимого корневого сертификата доверенного ЦС HTTPS, который обычно устанавливается вручную.Кроме того, огромные облачные масштабы iboss Cloud позволяют расшифровывать любой объем без снижения производительности или необходимости развертывания дополнительных устройств безопасности. Это решает проблемы для любой организации, которая пыталась расшифровать только чтобы обнаружить, что сеть полностью прервана, а существующие устройства перегружены. Облако iboss работает в облаке и может обрабатывать любой объем зашифрованного трафика, необходимый для получения контроля и прозрачности, необходимых ИТ-персоналу. Лучше всего то, что развертывание SSL-дешифрования с помощью облака iboss можно выполнить за секунды, а не за месяцы, сэкономив ценное время и накладные расходы ИТ-специалистов.

Как это работает

Расшифровка HTTPS с помощью облака iboss быстро и просто:

- Получите активную облачную учетную запись iboss

- Подключайте пользователей к облаку iboss с помощью коннектора облака iboss. Коннектор обрабатывает все необходимое для настройки конечной точки для выполнения расшифровки SSL. Разъемы доступны практически для всех операционных систем, включая Windows, Mac, iOS и Chromebook .

- Включите расшифровку HTTPS в консоли администратора iboss Cloud.Выберите, нужно ли расшифровывать все сайты или выборочно расшифровывать по категориям, группам и другим критериям

- Облачная платформа iboss берет на себя все остальное, а администраторы будут видеть подробные журналы трафика с сайтов HTTPS в журналах, а также смогут контролировать назначения HTTPS в Интернете.

Основные функции

Выборочная расшифровка по категориям

Облако iboss может динамически распределять доступ в Интернет по различным направлениям автоматически. Объединив эту возможность с расшифровкой HTTPS, администраторы могут выбирать, какие категории они хотели бы расшифровать или обойти, и облако iboss будет автоматически применять эти правила для каждого сайта в зависимости от категории сайта. Селективное дешифрование на основе категорий также может применяться по группам, чтобы обеспечить еще более детальный контроль над расшифрованным контентом.

Объединив эту возможность с расшифровкой HTTPS, администраторы могут выбирать, какие категории они хотели бы расшифровать или обойти, и облако iboss будет автоматически применять эти правила для каждого сайта в зависимости от категории сайта. Селективное дешифрование на основе категорий также может применяться по группам, чтобы обеспечить еще более детальный контроль над расшифрованным контентом.

Убедитесь, что расшифровка SSL не прерывает работу Office 365

Просто включив поддержку Office 365 в облаке iboss, соединения с Office 365 никогда не будут прерваны, поскольку облако iboss привязано к Microsoft для изменения подписей, связанных с трафиком Office 365.Это гарантирует, что у пользователей будет лучший опыт работы с Office 365 и что они всегда будут максимально продуктивными.

Обход SSL-дешифрования доменом

Выборочный обход или дешифрование по домену. Это обеспечивает гибкость при необходимости обхода или дешифрования определенных целевых веб-сайтов, которые являются надежными и безопасными.

Стоимость

| Возможности дешифрования SSL | Свяжитесь с нами |

Возможности дешифрования SSL, включая бесконечное масштабирование и выборочное дешифрование, включены бесплатно в каждую облачную подписку iboss |

Для получения дополнительной информации о расшифровке SSL в облаке iboss посетите https: // www.iboss.com/platform/inspect-encrypted-ssl-traffic.

GCM | AES-GCM Authenticated Encrypt / Decrypt Engine IP Core

Операция шифрования AES преобразует 128-битный блок в блок того же размера. Ключ шифрования можно выбрать из трех разных размеров: 128, 192 или 256 бит. Ключ расширяется во время криптографических операций.

Алгоритм AES состоит из серии шагов, повторяемых несколько раз (раундов).Количество раундов зависит от размера ключа и блока данных. Промежуточный результат шифрования известен как состояние. Первоначально входящие данные и ключ складываются вместе в модуле AddRoundKey. Результат сохраняется в области State Storage.

Первоначально входящие данные и ключ складываются вместе в модуле AddRoundKey. Результат сохраняется в области State Storage.

| KSIZE = 00 | KSIZE = 01 | KSIZE = 10 | |

|---|---|---|---|

| Раунды | 10 | 12 | 14 |

Затем извлекается информация о состоянии, и функции ByteSub, Shiftrow, MixColumn и AddRoundKey выполняются над ней в указанном порядке.В конце каждого раунда новое состояние сохраняется в области хранилища состояний. Эти операции повторяются согласно количеству раундов.

Эти операции повторяются согласно количеству раундов.

Последний раунд является аномальным, так как шаг MixColumn пропускается. Шифр выводится после последнего раунда.

Режим GCM

Множитель / накопитель Поля Галуа (GF) используется для создания тега аутентификации, в то время как режим CTR (счетчик) используется для шифрования. Значение счетчика инициализируется вводом IV от пользователя.

Во время шифрования или дешифрования для обработки входящих данных используется режим CTR. Тег аутентификации длиной до 128 бит также создается путем хеширования с дополнительными данными умножения / накопителя GF, а также в результате шифрования или дешифрования в режиме CTR.

В конце расшифровки пользователь должен убедиться, что тег аутентификации соответствует оригиналу. Если первый отличается от оригинала, аутентификация не удалась.В этом случае никакая другая информация (т. е. никакие дешифрованные данные или значение тега аутентификации) не должна быть раскрыта, кроме самого сбоя.

е. никакие дешифрованные данные или значение тега аутентификации) не должна быть раскрыта, кроме самого сбоя.

Расширение клавиш

Алгоритм AES требует расширенного ключа для шифрования или дешифрования. Ядро расширителя ключей KEXP AES доступно в качестве опции ядра AES-GCM для стандартной и быстрой версий. Он включен в версии с более высокой пропускной способностью. Во время шифрования расширитель ключей может создавать расширенный ключ на лету, пока ядро AES использует его.Однако для дешифрования ключ должен быть предварительно расширен и сохранен в соответствующей памяти перед использованием ядром AES. Это связано с тем, что ядро во время дешифрования использует расширенный ключ в обратном направлении.

В некоторых случаях расширитель ключей не требуется. Это может быть случай, когда ключ не нужно менять (и поэтому он может быть сохранен в его развернутой форме) или когда ключ меняется не очень часто (и, следовательно, его можно расширять более медленно в программном обеспечении).

IxProtector IP Protection: Wibu-Systems

Индивидуальная защита

IxProtector IP Protection позволяет повысить уровень защиты от обратного проектирования, обеспечиваемой AxProtector IP Protection.AxProtector IP Protection работает путем шифрования всего программного обеспечения и его дешифрования перед загрузкой в память устройства; IxProtector IP Protection шифрует отдельные функции индивидуально. Они остаются зашифрованными в памяти и расшифровываются только временно, где и когда они необходимы. Это обеспечивает беспрецедентный уровень защиты, особенно от обычного метода сброса памяти, используемого хакерами.

IxProtector IP Protection входит в AxProtector IP Protection и обычно используется вместе с AxProtector IP Protection.

Поддерживаемые операционные системы

IxProtector IP Protection защищает исполняемые приложения и библиотеки в Windows, macOS, Linux и Android. Если ваше программное обеспечение включает несколько приложений и библиотек, вы можете использовать комбинированный режим как с защищенными, так и с незащищенными модулями.

Принцип работы

Чтобы защитить отдельные функции, вы помечаете их в исходном коде приложения и интегрируете в код универсальный интерфейс защиты Wibu (WUPI).С помощью этого интерфейса у вас есть возможность решить, когда ваше программное обеспечение будет шифровать и расшифровывать эти защищенные функции. Ни одна из криптографических операций не оказывает по-настоящему заметного влияния на общую производительность вашего программного обеспечения: WUPI позволяет вам выбирать, когда происходит каждое действие, поэтому вы можете найти оптимальный баланс между производительностью и безопасностью.

Вместо использования WUPI вы также можете автоматически зашифровать защищенные функции. Это называется Translocated Execution и обрабатывается встроенным AxEngine.Во время настройки вы решаете, будет ли отдельная функция сохранена в кеше после расшифровки или снова удалена. Translocated Execution перемещает исполняемый код в рабочую память компьютера, что еще больше затрудняет доступ к нему потенциальных злоумышленников.

При реализации IxProtector IP Protection и WUPI вы работаете с фиктивной библиотекой; это позволяет вам запускать и тестировать ваше программное обеспечение во время разработки без необходимости шифрования функций.

Как и AxProtector IP Protection, IxProtector IP Protection может быть интегрирован как процесс после сборки:

- Отмеченные функции распознаются и шифруются.

- Флаги сняты.

- Вызовы шифрования и дешифрования связаны с защищенными функциями.

Заинтересованы в индивидуальном предложении для нашей технологии CodeMeter? Просто ответьте на несколько вопросов, и наша команда свяжется с вами со всей необходимой информацией.

Отправить

% PDF-1.6

%

2362 0 объект

>

endobj xref

2362 101

0000000017 00000 н.

0000002961 00000 п.

0000003152 00000 п.

0000003867 00000 н.

0000004032 00000 н.

0000004232 00000 н.

0000004403 00000 п.

0000004495 00000 н.

0000005582 00000 н.

0000005740 00000 н. 0000006135 00000 н.

0000006570 00000 н.

0000006681 00000 п.

0000006967 00000 н.

0000007465 00000 н.

0000007743 00000 н.

0000008304 00000 н.

0000008459 00000 п.

0000008507 00000 н.

0000008577 00000 н.

0000026693 00000 п.

0000039590 00000 п.

0000042750 00000 п.

0000042936 00000 п.

0000043043 00000 п.

0000043221 00000 п.

0000043327 00000 п.

0000043453 00000 п.

0000043640 00000 п.

0000043795 00000 п.

0000043908 00000 п.

0000044072 00000 п.

0000044229 00000 п.

0000044374 00000 п.

0000044551 00000 п.

0000044661 00000 п.

0000044861 00000 п.

0000044960 00000 п.

0000045065 00000 п.

0000045234 00000 п.

0000045399 00000 п.

0000045516 00000 п.

0000045691 00000 п.

0000045846 00000 п.

0000045941 00000 п.

0000046114 00000 п.

0000046212 00000 п.

0000046315 00000 п.

0000046475 00000 п.

0000046597 00000 п.

0000046761 00000 п.

0000046874 00000 п.

0000046964 00000 н.

0000047088 00000 п.

0000047207 00000 п.

0000047337 00000 п.

0000047458 00000 п.

0000047582 00000 п.

0000006135 00000 н.

0000006570 00000 н.

0000006681 00000 п.

0000006967 00000 н.

0000007465 00000 н.

0000007743 00000 н.

0000008304 00000 н.

0000008459 00000 п.

0000008507 00000 н.

0000008577 00000 н.

0000026693 00000 п.

0000039590 00000 п.

0000042750 00000 п.

0000042936 00000 п.

0000043043 00000 п.

0000043221 00000 п.

0000043327 00000 п.

0000043453 00000 п.

0000043640 00000 п.

0000043795 00000 п.

0000043908 00000 п.

0000044072 00000 п.

0000044229 00000 п.

0000044374 00000 п.

0000044551 00000 п.

0000044661 00000 п.

0000044861 00000 п.

0000044960 00000 п.

0000045065 00000 п.

0000045234 00000 п.

0000045399 00000 п.

0000045516 00000 п.

0000045691 00000 п.

0000045846 00000 п.

0000045941 00000 п.

0000046114 00000 п.

0000046212 00000 п.

0000046315 00000 п.

0000046475 00000 п.

0000046597 00000 п.

0000046761 00000 п.

0000046874 00000 п.

0000046964 00000 н.

0000047088 00000 п.

0000047207 00000 п.

0000047337 00000 п.

0000047458 00000 п.

0000047582 00000 п. 0000047738 00000 п.

0000047831 00000 п.

0000047943 00000 п.

0000048083 00000 п.

0000048210 00000 п.

0000048345 00000 п.

0000048493 00000 п.

0000048607 00000 п.

0000048773 00000 п.

0000048882 00000 н.

0000048997 00000 н.

0000049122 00000 п.

0000049233 00000 п.

0000049352 00000 п.

0000049472 00000 п.

0000049593 00000 п.

0000049740 00000 п.

0000049846 00000 п.

0000049952 00000 н.

0000050069 00000 п.

0000050199 00000 п.

0000050356 00000 п.

0000050464 00000 п.

0000050589 00000 п.

0000050704 00000 п.

0000050837 00000 п.

0000050974 00000 п.

0000051077 00000 п.

0000051184 00000 п.

0000051303 00000 п.

0000051430 00000 п.

0000051601 00000 п.

0000051724 00000 п.

0000051823 00000 п.

0000051993 00000 п.

0000052096 00000 п.

0000052248 00000 п.

0000052335 00000 п.

0000052469 00000 п.

0000052585 00000 п.

0000052696 00000 п.

0000052814 00000 п.

0000052935 00000 п.

трейлер ]

/ Инфо 2359 0 R

/ Назад 1316290

/ Корень 2363 0 R

/ Размер 2463

/ Источник (WeJXFxNO4fJduyUMetTcP9 + oaONfINN4 + d6yzeneG2kkllWUIEfkNMUTZmhvwmZpB9khgm8VtCFmyd8gIrwOjQRAIjPsWhM4vgMCV \

8KvVF / K8lfXsd8EVobyZ1uQQzwMdJxOdulM / yMnGEg =)

>>

startxref

0

%% EOF 2363 0 объект

>

endobj 2364 0 объект

>

ручей

x ݔ [haǿw + ^ QZ 䰱 16fZ! ͡MCmb9 «9Rp! \ 7.

0000047738 00000 п.

0000047831 00000 п.

0000047943 00000 п.

0000048083 00000 п.

0000048210 00000 п.

0000048345 00000 п.

0000048493 00000 п.

0000048607 00000 п.

0000048773 00000 п.

0000048882 00000 н.

0000048997 00000 н.

0000049122 00000 п.

0000049233 00000 п.

0000049352 00000 п.

0000049472 00000 п.

0000049593 00000 п.

0000049740 00000 п.

0000049846 00000 п.

0000049952 00000 н.

0000050069 00000 п.

0000050199 00000 п.

0000050356 00000 п.

0000050464 00000 п.

0000050589 00000 п.

0000050704 00000 п.

0000050837 00000 п.

0000050974 00000 п.

0000051077 00000 п.

0000051184 00000 п.

0000051303 00000 п.

0000051430 00000 п.

0000051601 00000 п.

0000051724 00000 п.

0000051823 00000 п.

0000051993 00000 п.

0000052096 00000 п.

0000052248 00000 п.

0000052335 00000 п.

0000052469 00000 п.

0000052585 00000 п.

0000052696 00000 п.

0000052814 00000 п.

0000052935 00000 п.

трейлер ]

/ Инфо 2359 0 R

/ Назад 1316290

/ Корень 2363 0 R

/ Размер 2463

/ Источник (WeJXFxNO4fJduyUMetTcP9 + oaONfINN4 + d6yzeneG2kkllWUIEfkNMUTZmhvwmZpB9khgm8VtCFmyd8gIrwOjQRAIjPsWhM4vgMCV \

8KvVF / K8lfXsd8EVobyZ1uQQzwMdJxOdulM / yMnGEg =)

>>

startxref

0

%% EOF 2363 0 объект

>

endobj 2364 0 объект

>

ручей

x ݔ [haǿw + ^ QZ 䰱 16fZ! ͡MCmb9 «9Rp! \ 7. 砂 N aA4Au2V * [

AG ڣ> =? G> kuD [YTahmI \ kkgE (Ϋ 93ztU

YF7-yhmRddG; 5i] | kR6 ([0 = 柅: Y)% ԁ8OxyL # @ j> kG 7bh n, 2ƉO «b’xBIr # LcB 㹃

J8CkeFyPMOok- {Z

Ng} 5 \ ܶ32 iR Ճ E |: @ # y p0 @ a

ео? \ i7d.% zJJ4 — =} — ZTYn # I} & + 4vcs8 * dybVKӸ84SXJs.U6ZA4

; g [Ss_ \ aTJ

砂 N aA4Au2V * [

AG ڣ> =? G> kuD [YTahmI \ kkgE (Ϋ 93ztU

YF7-yhmRddG; 5i] | kR6 ([0 = 柅: Y)% ԁ8OxyL # @ j> kG 7bh n, 2ƉO «b’xBIr # LcB 㹃

J8CkeFyPMOok- {Z

Ng} 5 \ ܶ32 iR Ճ E |: @ # y p0 @ a

ео? \ i7d.% zJJ4 — =} — ZTYn # I} & + 4vcs8 * dybVKӸ84SXJs.U6ZA4

; g [Ss_ \ aTJ

NX4600 H.264 / AVC Медиа-шлюз

NX4600Nevion — это кодировщик H.264 / AVC, декодер и медиашлюз, объединенные в одном устройстве. Благодаря своей высокой плотности (до 4 кодеров или декодеров в форм-факторе 1RU) он специально разработан для таких приложений, как спортивные трансляции или трансляции новостей, где требуется надежная передача нескольких высококачественных видеопотоков с очень малой задержкой. сетевые соединения с относительно ограниченной пропускной способностью.

NX4600 позволяет кодировать до четырех видеосигналов SDI в основной полосе частот с использованием сжатия H. 264 / AVC или MPEG-2 и передавать их по ASI и IP с агрегацией потоков TS по IP на одном или нескольких портах GbE, если это необходимо. Также возможно комбинировать кодирование и декодирование в одном устройстве и переключаться между кодированием и декодированием, что делает NX4600 самым универсальным медиашлюзом на рынке сегодня.

264 / AVC или MPEG-2 и передавать их по ASI и IP с агрегацией потоков TS по IP на одном или нескольких портах GbE, если это необходимо. Также возможно комбинировать кодирование и декодирование в одном устройстве и переключаться между кодированием и декодированием, что делает NX4600 самым универсальным медиашлюзом на рынке сегодня.

NX4600 включает усовершенствованные механизмы защиты торговой марки Nevion, которые позволяют в реальном времени передавать профессиональные мультимедиа по IP-сетям с исключительно высокой доступностью.Медиа-шлюз H.264 / AVC предлагает встроенный мониторинг транспортного потока как выходов кодера, так и входов декодера, а также мониторинг SDI и RTP / IP — все это помогает предвидеть и устранять любые проблемы с входными сигналами или сетями, если они возникнут. .

Nevion NX4600 можно легко управлять через веб-интерфейс или через VideoIPath, решение для управления медиа-услугами Nevion.

Высокая плотность, гибкость, агрегация, мониторинг и простота использования NX4600 делает его в высшей степени подходящим для таких приложений, как передача широковещательной передачи через узкую полосу пропускания или сред с быстро меняющимися требованиями, такими как развертывание время от времени.

Пресс-релизы клиентов

Награды

NX4600 2.8.52

Версия программного обеспечения NX4600 2.8.52 содержит ряд новых функций и улучшений, более подробную информацию см. В примечаниях к выпуску. NX4600_release_notes_v2_8_52 ()USB-драйвер для Virtuoso FA, NX4600, TNS4200, CP4400

Чтобы установить драйвер USB, загрузите этот файл, разархивируйте его и прочтите файл readme.текст USB-драйвер USB-драйвер для платформы 4000 ()Программа просмотра Nevion

Это приложение Adobe Air, которое помогает просматривать графический интерфейс продуктов cProcessor, nSure и Video Gateway. Nevion Viewer кэширует файлы графического интерфейса, так что загрузка файлов графического интерфейса требуется только один раз, что упростит просмотр. Кроме того, приложение Flash будет удалено из всех текущих браузеров с 1 января 2021 года, это программное обеспечение позволит вам получить доступ к графическому интерфейсу вышеупомянутых модулей. Обратитесь в службу поддержки за помощью в получении программного обеспечения Nevion Viewer.

Обратитесь в службу поддержки за помощью в получении программного обеспечения Nevion Viewer.MIB для TNS4200, CP4400, NX4600

mibs_4000 ()NX4600 2,4

Версия программного обеспечения NX4600 2.4 содержит ряд новых функций и улучшений, подробности см. В примечаниях к выпуску. NX4600_release_notes_v_2_4_14 (06.03.2016)PYKO-OUT — Стерео IP аудио декодер

Key Workflow : декодер аудио через IP для каналов связи от студии до передатчика (STL) начального диапазона, а также приложений для пейджинга, фоновой музыки и живых объявлений