Максимальная защита Wi-Fi сети и роутера от других пользователей и взлома

Так сложилось, что многие несерьезно относятся к защите своей домашней Wi-Fi сети и самого маршрутизатора. В лучшем случае Wi-Fi сеть защищена каким-то паролем, а заводской пароль маршрутизатора изменен. Но и это бывает не всегда. Очень часто пользователи оставляют Wi-Fi сеть полностью открытой. По доброте душевной, или просто лень устанавливать, а потом еще и вводить этот пароль – я не знаю. Но это очень глупо.

Я думаю, что многие просто не понимают, чем может быть опасно подключение других пользователей, или что еще хуже – злоумышленников к их Wi-Fi сети. Вот представим, что у нас есть домашняя беспроводная сеть. Пускай она защищена паролем, или полностью открыта. Но путем взлома, или простого подключения (если сеть не защищена), к ней подключились другие пользователи. У этих пользователей скорее всего нет плохих намерений. Им не интересны наши личные файлы и у них нет цели нам как-то навредить.

Вроде ничего страшного, нам же не жалко. Но нужно понимать, что эти чужие устройства создают нагрузку на наш маршрутизатор. Он начинает медленно работать. Падает скорость соединения. А если они качают/раздают торренты? Или в онлайн игры играют? Это большая нагрузка на сеть и роутер. Он может вообще зависать, глючить и т. д. Но это еще пол беды. Если у нас настроена локальная сеть, открыт доступ к каким-то файлам на компьютере, то все кто подключен к вашему роутеру тоже могут получить доступ к вашим файлам. А это уже как минимум неприятно. А пароль администратора на маршрутизаторе вы сменили? Если нет, то у этих других пользователей есть доступ к настройкам роутера. И они вообще могут сменить/поставить пароль на Wi-Fi. На ваш Wi-Fi. И вам придется сбрасывать настройки роутера и все заново настраивать.

А ведь могут быть более серьезные проблемы. Особенно, когда из-за плохой защиты вашей беспроводной сети к ней получит доступ какой-то злоумышленник. Он, например, может совершать какие-то противоправные действия через ваше подключение. Например, размещать, или загружать какие-то запрещенные файлы. А отвечать за это скорее всего придется именно вам. Так же через маршрутизатор можно получить доступ к вашим устройствам и информации, которая на них храниться.

Он, например, может совершать какие-то противоправные действия через ваше подключение. Например, размещать, или загружать какие-то запрещенные файлы. А отвечать за это скорее всего придется именно вам. Так же через маршрутизатор можно получить доступ к вашим устройствам и информации, которая на них храниться.

Разумеется, что любую Wi-Fi сеть можно взломать. И 100% защиты нет. Но вряд ли кто-то станет тратить время и силы на то, чтобы получить доступ к обычной домашней Wi-Fi сети. Если, конечно, вы не храните сверх секретную информацию и конкретно ваша беспроводная сеть не представляет особый интерес для злоумышленников. Поэтому, я всем рекомендую как минимум устанавливать хороший пароль на Wi-Fi и на сам маршрутизатор. Но кроме этого у меня есть еще несколько рекомендаций, которые позволят вам максимально защитить свою беспроводную сеть и маршрутизатор от других пользователей (в лице соседей, злоумышленников и т. д.) и взлома.

Для изменения настроек безопасности маршрутизатора необходимо зайти в его веб-интерфейс. Этот процесс (как и процесс смены других параметров) отличается в зависимости от производителя, модели, или прошивки роутера. Поэтому даю ссылку на универсальную инструкцию: как зайти в настройки роутера. Там есть вся необходимая информация.

Этот процесс (как и процесс смены других параметров) отличается в зависимости от производителя, модели, или прошивки роутера. Поэтому даю ссылку на универсальную инструкцию: как зайти в настройки роутера. Там есть вся необходимая информация.

Установите надежный пароль Wi-Fi сети

Ваша Wi-Fi сеть должна быть защищена паролем. Хорошим паролем. Никаких «11111111», «12345678», «qwertyui» и т. д. Не поленитесь придумать надежный пароль, в котором будут заглавные буквы, цифры и специальные знаки (~ ! @ # $ % & * ). Так же не поленитесь записать этот пароль, чтобы потом в комментариях не спрашивать: а как узнать пароль от своего Wi-Fi?

Да, такие пароли не совсем удобно вводить при подключении устройств. Но так ли часто вы подключаете новые устройства? Думаю, что нет.

Настройки безопасности беспроводной сети – это не только пароль. Нужно в настройках выбрать современный и надежный тип безопасности и шифрования беспроводной сети. Если у вас нет желания смотреть отдельную статью на эту тему, то скажу, что лучше ставить WPA2 — Personal с шифрованием AES.

Если вы не знаете как установить, или сменить пароль на Wi-Fi на своем маршрутизаторе, то смотрите статью как защитить сеть Wi-Fi паролем. Если в статье вы не найдете инструкций для своего маршрутизатора, то воспользуйтесь поиском по сайту. Если и там ничего не найдете, то оставьте свой вопрос в комментариях. Только напишите модель. Я постараюсь подсказать, как и где можно поменять пароль на вашем устройстве.

Сюда еще хочу добавить, что желательно менять имя беспроводной сети (SSID). Придумайте какое-то оригинальное имя. Так вы не потеряете свою сеть среди других соседних сетей.

Защитите настройки маршрутизатора паролем

Этот пароль никак не относится к Wi-Fi. Он используется исключительно для защиты настроек роутера. Чтобы никто кроме вас не смог зайти в веб-интерфейс роутера и сменить там какие-то настройки. Как правило, устанавливается логин и пароль (иногда только пароль). На некоторых роутерах он установлен по умолчанию. Обычно используется admin/admin.

После установки/смены пароль, его нужно будет вводить каждый раз, когда вы будете заходить в веб-интерфейс.

На эту тему я уже подготовил отдельную статью: как на роутере поменять пароль с admin на другой. Там я показывал, как установить пароль на роутерах ASUS, D-Link, TP-Link, ZyXEL.

Отключите функцию WPS

С помощью WPS можно быстро и без ввода пароля подключать устройства к беспроводной сети. Но как показывает практика, WPS мало кто пользуется. Можно найти много материалов, где написано о разных проблемах с безопасностью функции WPS. Поэтому, для защиты роутера от взлома, эту функцию лучше отключить.

Кроме этого, я замечал, что из-за WPS очень часто не удается подключить некоторые устройства к Wi-Fi, или настроить маршрутизатор в режиме моста.

Как работает WPS и как отключить его, я писал здесь: https://help-wifi.

Спрячьте Wi-Fi сеть от посторонних глаз

В настройках Wi-Fi сети на маршрутизаторе есть такая функция как «Скрыть SSID» (Hide SSID), или «Отключить широковещание SSID». После ее активации устройства перестанут видеть вашу Wi-Fi сеть. А чтобы к ней подключиться, нужно будет указать не только пароль, но и имя самой сети (SSID). А это дополнительная защита.

Эта настройка обычно находится в разделе с настройками беспроводной сети. Можете посмотреть, например, как сделать Wi-Fi сеть невидимой на роутерах TP-Link. После этого вам может пригодиться инструкция, в которой я показывал как подключиться к скрытой Wi-Fi сети.

Настройте фильтрацию по MAC-адресам

Не уверен, что эта функция есть в каждом маршрутизаторе, но думаю, что должна быть. MAC-адрес – уникальный адрес Wi-Fi адаптера (модуля). То есть, у каждого устройства он свой. В настройках роутера можно прописать MAC-адреса тех устройств, которые могут подключаться к вашей сети (создать белый список адресов). Если MAC-адреса устройства в списке нет – оно к сети не подключиться.

Если MAC-адреса устройства в списке нет – оно к сети не подключиться.

Это наверное самая эффективная защита маршрутизатора. Неудобство лишь в том, что при подключении новых устройств придется заходить в настройки роутера и прописывать их MAC-адреса.

Немного об этих настройках я рассказывал в статье как заблокировать устройство (Wi-Fi-клиента) на роутере по MAC-адресу. Только там я создавал черный список устройств (которым запрещено подключаться), а в нашем случае нужно создавать белый список MAC-адресов устройств (которым разрешено подключаться).

Дополнительные рекомендации

Еще несколько советов, которые помогут сделать ваш роутер еще более защищенным.

- Обновляйте прошивку маршрутиазтора. В новых версиях программного обеспечения могут быть улучшены не только какие-то функции, или стабильность работы, но и безопасность.

- Брандмауэр, Антивирус, Межсетевой экран, Защита DoS – все, или некоторые подобные функции присутствуют в современных маршрутизатора.

- Удаленный доступ к роутеру – это управление роутером через интернет. Если вы не используете эту функцию, то ее лучше отключить.

- Время от времени меняйте пароль Wi-Fi сети.

- Проверяйте, нет ли чужих устройств в списке подключенных клиентов на вашем роутере. Как посмотреть: кто подключен к роутеру ASUS, кто подключен к роутеру D-Link, кто подключен к роутеру TP-Link.

Все эти базовые настройки помогут вам залатать основные «дыры» в безопасности вашего роутера и Wi-Fi сети, которую он раздает. Думаю, что для домашних Wi-Fi сетей этих рекомендаций более чем достаточно.

проникновение и защита. 1) Матчасть / Хабр

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символовa-z(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц).Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1)

Матчасть

2)Kali. Скрытие SSID. MAC-фильтрация. WPS

3)WPA. OpenCL/CUDA. Статистика подбора

Но сначала — матчасть.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic

AuthName "My super secret zone!"

AuthUserFile /home/. htpasswd

Require valid-user

htpasswd

Require valid-user

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64

# YWRtaW46cGFzcw==

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

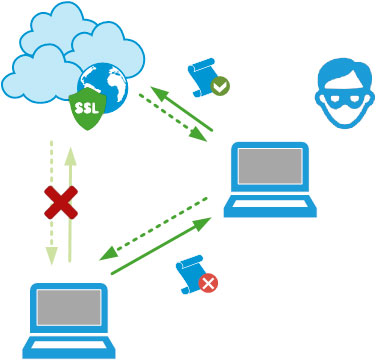

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего. Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит sslstrip — что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми.![]() Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов).

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.

p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

17 способов защитить домашнюю WiFi-сеть

Почему защита домашнего Wi-Fi так важна? Разве его небезопасно использовать?

Зависит от обстоятельств. Проблемы безопасности или кибератаки могут никогда вас не коснуться, и вы не станете жертвой киберпреступников из-за слабой защиты вашей точки доступа Wi-Fi. Но если это произойдёт, они смогут перехватить ваш трафик по Wi-Fi и завладеть вашими конфиденциальными финансовыми и личными данными.

А это может случиться с каждым. Миллионы сетей Wi-Fi подвергаются риску взлома. И, как описано в этой статье, взломать домашнюю сеть Wi-Fi не так уж и сложно.

Чтобы избежать этого, лучше принять надлежащие меры. Но не беспокойтесь, поскольку вам не нужно искать информацию на эту тему и читать кучу статей и электронных книг. Мы подготовили всю необходимую информацию в этой статье.

Вот как можно защитить домашний Wi-Fi:

1. Измените идентификатор SSID вашей сети

Идентификатор SSID (Service Set Identifier – идентификатор набора служб) — это, по сути, имя вашей точки доступа Wi-Fi. По умолчанию, идентификатор SSID вашего роутера будет одним из следующих:

- Фирменное название и/или модель роутера, если вы приобрели роутер непосредственно у производителя.

- Имя вашего интернет-провайдера, если вы приобрели роутер у него.

Если имя сети совпадает с моделью роутера, это может представлять угрозу для безопасности. Почему? Потому что хакер может увидеть идентификатор SSID и просто посмотреть руководство по эксплуатации роутера в Интернете. Если вы не изменили присвоенные по умолчанию данные авторизации (которые мы обсудим в следующей подсказке), злоумышленник может найти эту информацию в руководстве по эксплуатации и использовать её для взлома вашего роутера.

Если идентификатор SSID сети — это имя вашего интернет-провайдера, это не так плохо, но всё же опасно. Очень опытный хакер может использовать эту информацию для отправки фишинговых атак вашему провайдеру с целью завладеть вашей конфиденциальной информацией. Конечно, это случается не так часто, но риск всегда есть.

Поэтому лучше всего просто переименовать свою сеть Wi-Fi. Не нужно придумывать что-то слишком причудливое — никаких настоящих имён и адресов или любых шуток или ссылок, которые могли бы указать на вас. Просто абстрактное, неприметное название.

2. Не используйте присвоенные по умолчанию пароль и имя пользователя

Практически у каждого роутера имеется пароль и логин, присвоенные по умолчанию. Это позволяет владельцам роутеров легко получить доступ к управлению роутером, но это также облегчает хакерам задачу по взлому роутера. Просто представьте — какой-нибудь киберпреступник просто скачал с Интернета руководство по эксплуатации определённго роутера в PDF и использовал предоставленные в нём данные для входа.

Пугает, не правда ли?

Именно поэтому вам нужно изменить имя пользователя и пароль — прямо сейчас, если это возможно. Если вы не знаете, как придумать надёжные пароли, вы можете использовать наше специальное руководство. Также там есть информация про безопасные логины. Вот основные тезисы:

- Используйте пробелы, если это возможно.

- Не используйте словарные слова. Если вы используете настоящие слова, просто напишите буквы в них в обратном порядке.

- Чередуйте прописные и строчные буквы, цифры и символы.

- Придумайте пароль и имя пользователя, состоящие минимум из 15 символов.

- Избегайте очевидных замен (например, «$» вместо «s»).

- В крайнем случае имя пользователя и пароль могут быть аббревиатурами фразы («YutvtWHe2y «для «You used to visit the White House every 2 years.»).

И обязательно регулярно меняйте пароль и имя пользователя. Неплохо было бы менять пароль и имя пользователя каждые пару месяцев, но лучше менять их каждый месяц или каждую неделю, что намного безопаснее.

Кроме того, если у вас несколько роутеров, лучше использовать диспетчер паролей (например, KeePass, KeePassXC, LessPass или Bitwarden), чтобы вам было проще запомнить их. Если у вас только один пароль, вы можете просто записать его в блокнот, который нужно хранить в недоступном месте или сейфе.

3. Не давайте никому свой пароль от Wi-Fi

Можно делиться своим паролем от Wi-Fi со своими детьми или близкими друзьями, но не нужно давать его каждому, кто приходит в ваш дом. Например, не рекомендуется давать пароль от Wi-fi своему коллеге по работе, которого вы не очень хорошо знаете, если он зашёл, чтобы забрать документы или помыть руки. То же самое относится и к приходящим на дом продавцам, сантехникам, садовникам или электрикам тоже. Ваш дом — не гостиница и не ресторан, в конце концов, поэтому пусть пользуются своим мобильным Интернетом.

Тем не менее, хорошим решением в этом случае является настройка гостевой сети. Таким образом, вы можете предложить своим гостям доступ к Wi-fi, и вам не придётся беспокоиться о конфиденциальности вашей основной сети (и любых подключённых к ней устройств).

4. Используйте на своём роутере шифрование WPA2

Шифрование Wi-Fi гарантирует, что нежелательные пользователи будут иметь ограниченный доступ к вашему Wi-Fi и ко всем связанным с ним данным. У роутера может быть шифрование WEP, WPA и WPA2. В идеале лучше не использовать шифрование WEP и WPA, потому что они значительно устарели и могут быть с лёгкостью взломаны киберпреступниками .

Поэтому, проверяйте, работает ли на вашем роутере WPA2. Если на нём работает WEP или WPA, переключитесь на WPA2 как можно скорее.

Но безопасность заключается не только в WPA2. Хотя использовать WPA2 намного безопаснее, чем WPA и WEP, у WPA2 тоже есть уязвимость — атака KRACK (Атака с переустановкой ключа). Хотя эта уязвимость была обнаружена добрыми хакерами, ничто не мешает злоумышленникам использовать этот метод, чтобы взломать шифрование WPA2 на вашем роутере.

Рекомендуется регулярно обновлять прошивку, но и это не гарантирует полной защиты от кибератаки KRACK. К счастью, наконец-то будет выпущено шифрование WPA3, которое сможет закрыть эту уязвимость. До тех пор, пока он не станет доступным всем, соблюдайте остальные методы безопасности, о которых мы рассказывали в этой статье, вместе с использованием шифрования WPA2.

До тех пор, пока он не станет доступным всем, соблюдайте остальные методы безопасности, о которых мы рассказывали в этой статье, вместе с использованием шифрования WPA2.

5. Настройте подключение к VPN на своём роутере

VPN (Virtual Private Network) — это онлайн-сервис, который вы можете использовать для скрытия вашего реального IP-адреса посредством шифрования интернет-соединения. Это отличный Сервис при использовании общедоступного Wi-Fi, потому как он гарантирует, что никто не может контролировать то, что вы делаете в Интернете.

Мало кто знает, но вы также можете использовать VPN на своём роутере прямо у себя дома. Правда, не все роутеры изначально поддерживают VPN, но надёжный VPN-Сервис может помочь вам настроить его на роутере. Таким образом, все устройства, использующие вашу домашнюю сеть Wi-Fi, получат возможность использовать функции VPN. То есть весь ваш трафик Wi-Fi будет на 100% зашифрован благодаря VPN.

В этом случае вам даже не нужно беспокоиться о том, что киберпреступник может взломать ваше шифрование, потому что шифрование VPN обеспечит дополнительную защиту. Более того, VPN на роутере защитит вас от взлома WiFi-сети (когда кто-то использует ваш Wi-Fi без разрешения — часто в незаконных целях).

Более того, VPN на роутере защитит вас от взлома WiFi-сети (когда кто-то использует ваш Wi-Fi без разрешения — часто в незаконных целях).

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Специальное предложение! Получите CactusVPN за 3.5$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

Сэкономьте 64% сейчас

6.

Не оставляйте Wi-Fi сеть включённой, когда не пользуетесь ей

Не оставляйте Wi-Fi сеть включённой, когда не пользуетесь ей Один из способов снизить риск взлома вашей сети Wi-Fi — просто отключать её, когда она вам не нужна. Вам ведь не нужен роутер, когда вы на работе, в отпуске или спите? Лучше выключить его в таких ситуациях, чтобы не дать хакерам возможность взломать вашу сеть, пока вы находитесь вдали от дома или спите.

Кроме того, помимо дополнительной защиты, выключение роутера на период, пока вы находитесь вне дома, защитит его от случайных перепадов электроэнергии, поможет вам немного сэкономить на электричестве, а также защитить окружающую среду.

7. Разместите роутер в центре дома

«Действительно ли так важно, где стоит мой роутер?»

Да, это важно. И дело не только в том, чтобы Wi-fi хорошо работал во всех комнатах. А в том, чтобы посторонние не имели доступа к сигналу вашего Wi-Fi.

Если вы разместите роутер близко к окну, часть его сигнала уйдёт наружу, и прохожие смогут поймать его на своих мобильных устройствах. В то же время, если роутер стоит слишком близко к стене, то высока вероятность, что ваш сосед может поймать сигнал вашего Wi-Fi.

В то же время, если роутер стоит слишком близко к стене, то высока вероятность, что ваш сосед может поймать сигнал вашего Wi-Fi.

Вот почему стоит разместить роутер в центре дома. Это гарантирует, что посторонние люди не будут иметь возможности использовать ваш сигнал Wi-Fi. Вы даже можете попробовать проверить диапазон сигнала, пройдясь возле своего дома с телефоном в руке, чтобы увидеть, обнаруживает ли он сигнал вашего Wi-Fi.

К сожалению, этот способ не будет слишком эффективным, если вы живёте в многоквартирном доме, так как ваши соседи сверху или снизу могут поймать сигнал вашего роутера независимо от того, где вы его разместите в квартире. Этот способ работает эффективнее, когда вы живёте в частном доме.

8. Отключите удалённый доступ как можно быстрее

Удалённый доступ иногда очень удобен, так как он позволяет управлять роутером через Интернет без использования устройства, подключённого к домашней сети Wi-Fi. Это отличный способ решить проблемы или изменить настройки, если вы не дома, а у ваших детей отключился Интернет, например.

Однако удалённый доступ также имеет свои недостатки. Если вы можете использовать Интернет для удалённого доступа к роутеру, то и опытный хакер тоже сможет. Вам точно не захочется, чтобы хакер взломал вашу учётную запись и использовал вашу сеть, чтобы завладеть конфиденциальными данными.

Поэтому отключите эту функцию, если она включена.

9. Установите защиту от вирусов и вредоносных программ для своего Wi-Fi

Да, сервисы для защиты от вредоносных программ и вирусов для роутеров на самом деле существуют. Возможность их настройки полностью зависит от марки роутера. Это дополнительная мера для защиты домашнего Wi-Fi. Вредоносные атаки ранее были нацелены на роутеры, так что не стоит недооценивать риски.

Защита от вредоносных программ и вирусов для Wi-Fi может быть как в программном, так и в аппаратном форматах. Вот некоторые из лучших решений для защиты роутеров, сети и подключённых к ней устройств:

10. Убедитесь, что фаервол роутера включён

Большинство роутеров имеют встроенный фаервол. Чтобы проверить, включен ли он, просто откройте консоль роутера и проверьте вкладку по безопасности. Если вы видите, что фаервол не включен, включите его. Фаервол – хороший способ дополнительной защиты для домашнего Wi-Fi, так как он может быть настроен для предотвращения использования вашей сети для вредоносного трафика.

Чтобы проверить, включен ли он, просто откройте консоль роутера и проверьте вкладку по безопасности. Если вы видите, что фаервол не включен, включите его. Фаервол – хороший способ дополнительной защиты для домашнего Wi-Fi, так как он может быть настроен для предотвращения использования вашей сети для вредоносного трафика.

Если ваш роутер не имеет встроенного фаервола, вы всегда можете приобрести аппаратный. Большинство сервисов, о которых мы упоминали выше, отлично работают.

11. Отключите UPnP (Universal Plug n Play)

UPnP на самом деле очень полезен для роутера, поскольку он позволяет ему взаимодействовать с веб-сайтом производителя для скачивания обновления и других файлов. UPnP – это протокол, который позволяет интеллектуальным устройствам подключаться к Интернету для получения интеллектуальных функций.

К сожалению, UPnP также могут легко использовать хакеры в собственных целях. Был случай, когда киберпреступникам удалось через UPnP добавить около 65 000 роутеров в ботнет для совершения различных преступлений, включая фишинг, мошенничество с кредитными картами, кражу учётных записей, накрутку кликов и распространение вредоносного ПО. Кроме того, UPnP также использовался и для других атак вредоносных программ.

Кроме того, UPnP также использовался и для других атак вредоносных программ.

Именно поэтому лучше отключить возможности и совместимость UPnP на роутере и смарт-устройствах. Чтобы вы могли использовать утилиты UPnP и на своих смарт-устройствах, сначала настройте UPnP и запустите его, а затем отключите.

12. Не используйте WPS (WiFi Protected Setup – стандарт безопасной настройки беспроводной сети)

WPS довольно удобен, так как предлагает альтернативные способы подключения к домашней сети Wi-Fi, чем просто ввод длинного пароля. Такие способы включают в себя:

- Ввод восьмизначного PIN-кода.

- Нажатие кнопки WPS на роутере.

Намного проще, да?

Это правда, но есть одна большая проблема – использование WPS довольно рискованно, и ставит безопасность вашего Wi-Fi под угрозу. Во-первых, восьмизначный PIN-код не является безопасным способом входа, поскольку восьмизначный пароль не очень безопасен. Восьмизначный PIN-код WPS легко может быть взломан, поскольку роутер проверяет первые четыре цифры и последние четыре цифры PIN-кода отдельно. PIN-код WPS может быть взломан примерно за один-два дня.

PIN-код WPS может быть взломан примерно за один-два дня.

Что насчёт кнопки WPS? Использование этой кнопки намного безопаснее, чем использование PIN-кода, так как для завершения соединения вам нужно физически нажать на кнопку. Тем не менее, всегда есть риск, что злоумышленник (вор или случайный знакомый) может использовать кнопку WPS, если у него есть физический доступ к вашему роутеру. И тогда вашу сеть Wi-Fi легко можно будет взломать.

В общем, вы можете использовать кнопку WPS, только если вам действительно и крайне необходимо нужен этот метод подключения к Wi-Fi. Просто постарайтесь сделать так, чтобы к этой кнопке имели доступ только проверенные люди. Но если вы хотите быть на 100% уверены, что WPS не ставит под угрозу ваш Wi-Fi и данные, лучше просто отключить эту функцию.

13. Держите прошивку роутера в актуальном состоянии

В отличие от большинства устройств, обновление прошивки роутера не такой уж удобный процесс. Некоторые модели роутеров не поддерживают функции автоматического обновления, поэтому вам нужно делать это вручную по инструкции на сайте производителя. Что касается большинства роутеров, которые поддерживают автоматические обновления, то эту функцию обязательно нужно включить, так как по умолчанию она отключена.

Что касается большинства роутеров, которые поддерживают автоматические обновления, то эту функцию обязательно нужно включить, так как по умолчанию она отключена.

Но это того стоит. Если вы не обновляете прошивку вашего роутера регулярно, то вы подвергаете себя всевозможным потенциальным киберугрозам. Например, благодаря обновлению прошивки можно исправить критические ошибки, которые позволяют хакерам получить доступ к вашему роутеру.

14. Используйте фильтрацию MAC-адресов

У многих роутеров есть опция «Фильтрация MAC-адресов» или «Фильтрация MAC». MAC означает контроллер доступа к среде, а MAC-адрес — уникальный идентификатор, присваиваемый устройству, которое может получить доступ к Интернету. Если включить фильтрацию MAC-адресов, то только устройства с утверждённым MAC-адресом могут подключаться к сети Wi-Fi.

Но имейте в виду, что фильтрация MAC-адресов никоим образом не гарантирует вам 100% безопасность сети Wi-Fi. Если киберпреступник имеет доступ к сетевому анализатору пакетов Wi-Fi, он может видеть MAC-адреса, разрешённые в вашей сети. Тогда ему останется только изменить MAC-адрес своего собственного устройства на допустимый адрес, и тогда он сможет обойти фильтрацию.

Тогда ему останется только изменить MAC-адрес своего собственного устройства на допустимый адрес, и тогда он сможет обойти фильтрацию.

Фильтрация MAC в основном эффективна, когда вы хотите уберечь Wi-Fi от соседей, которые узнали ваш пароль от вас, ваших друзей или ваших детей.

15. Следите за портом 32764

Если вы не очень разбираетесь в портах, то это специальные номера, присваиваемые различным протоколам, которые определяют способ отправки и получения информации через Интернет. Номера портов работают как беспроводные каналы, а блокирование одного номера означает блокировку определённого протокола. Например, если вы блокируете порт 443, вы блокируете весь трафик HTTPS.

А вот порт 32764 очень проблемный. Почему? Всё очень просто — потому что он позволяет киберпреступникам отслеживать конфиденциальные данные и выполнять всевозможные команды. И что самое худшее — с 2014 года стало известно, что некоторые модели роутеров прослушиваются портом 32764.

Итак, иметь открытый порт — уже самое по себе достаточный риск безопасности, но если это ещё и открытый порт, который можно легко взломать — то это ещё опаснее. Хотя эта проблема была якобы исправлена, возможность обновления прошивки, по-видимому, вновь сделало открытие этого порта возможным.

Хотя эта проблема была якобы исправлена, возможность обновления прошивки, по-видимому, вновь сделало открытие этого порта возможным.

Есть информация, что эта проблема в основном касается роутеров SerComm. Уже лучше. Тогда нужно просто избегать роутеров SerComm, и всё должно быть хорошо, верно?

Не совсем. Основная проблема заключается в том, что компания SerComm производит и поставляет роутеры другим компаниям, таким как Cisco, Linksys, Netgear и Diamond. Рекомендуем проверить не входит ли марка вашего роутера в этот список.

Процесс прослушивания портов может быть активирован только внутри сети, но мы всё же советуем воспользоваться этой ссылкой и проверить, открыт ли порт у вашего роутера. Если порт открыт, то вам нужно как можно скорее связаться с поставщиком роутера и попросить его о помощи. Обычно поставщики могут решить эту проблему (например, при помощи патча). Если же поставщик вашего роутера не может решить вашу проблему, лучше всего обратиться в другую компанию и приобрести у неё более безопасный роутер.

К сожалению, если вы просто закроете порт, это не решит проблему. Он уже был открыт один раз, поэтому его можно открыть снова.

16. Скройте SSID вашей сети

Если у вас есть домашняя сеть Wi-Fi, не нужно раздавать её кому попало. Лучше всего отключить отображение SSID, чтобы оно не привлекало внимания киберпреступников. Это также поможет вам избежать необходимости отказывать вашим гостям в подключении к вашему Wi-Fi, так как они просто увидят «Скрытую сеть» или вообще ничего не увидят в своём списке доступных сетей Wi-Fi.

Конечно, если вы покупаете новое устройство, могут возникнуть трудности с его подключением к вашей сети. Но вы можете легко решить эту проблему, просто включив вещание SSID для подключения нового устройства, а затем снова отключив его. Не волнуйтесь — ранее подключённые устройства не будут иметь проблем с повторным подключением, даже если сеть будет скрыта.

17. И последнее — защитите устройства, которые всегда подключены к вашему Wi-Fi

Нет смысла защищать домашний Wi-Fi, если при этом не защищать устройства, которые постоянно подключены к вашей сети. Например, ноутбук или мобильный телефон. Если их взломают, а вы подключаете их к своей сети Wi-Fi, то её тоже могут взломать.

Например, ноутбук или мобильный телефон. Если их взломают, а вы подключаете их к своей сети Wi-Fi, то её тоже могут взломать.

Чтобы убедиться, что большинство ваших устройств защищено, сделайте следующее:

- Установите антивирусные программы на все устройства, которые можете.

- Установите VPN на остальные устройства, даже если у вас включен VPN на роутере.

- Не позволяйте малознакомым людям вставлять USB-накопители в ваш компьютер или ноутбук.

- Старайтесь, чтобы все операционные системы и программы безопасности регулярно обновлялись.

- Установите ежедневное сканирование безопасности.

- Не открывайте сомнительные письма, используйте блокировщики скриптов в своих браузерах (uMatrix и uBlock Origin) и используйте антифишинговые расширения.

И поскольку вы не можете защитить устройства своих гостей, это ещё одна веская причина настроить для них гостевую сеть Wi-Fi, чтобы не было риска случайного заражения вашей основной сети каким-либо вредоносным ПО.

Как обеспечить безопасность Wi-Fi дома — вся суть

Домашняя сеть Wi-Fi — одна из самых удобных технологических разработок последних десятилетий. К сожалению, она не идеальна и имеет много уязвимостей. Поэтому, если вы хотите узнать, как защитить свой домашний Wi-Fi, вот что вы должны сделать:

- Включите фаервол на роутере. Если у него нет встроенного фаервола, установите аппаратный.

- Повысьте безопасность вашей сети с помощью антивируса и защиты от вредоносных программ.

- Настройте VPN на роутере для шифрования.

- Включите шифрование WPA2 на роутере, но имейте в виду, что это не на 100% безопасно.

- Поменяйте идентификатор SSID вашей сети, а также логин и пароль для входа в консоль управления роутера. Кроме того, по возможности отключите отображение SSID.

- Никому не давайте свой пароль от Wi-Fi. Вместо этого настройте гостевую сеть.

- Отключите WPS, UPnP, удалённый доступ и включите фильтрацию MAC-адресов во время использования Wi-fi.

- Убедитесь, что роутер не прослушивает порт 32764.

- Регулярно обновляйте прошивку роутера.

- Убедитесь, что все устройства, используемые для регулярного подключения к Wi-Fi, защищены.

- Разместите роутер в середине вашего дома, чтобы его сигнал не выходил за пределы вашего дома или квартиры.

- Если вы не используете Wi-Fi (например, когда вы спите, находитесь на работе или в отпуске), отключите её.

Как защитить от взлома корпоративные сети Wi-Fi

Сети стандарта 802.11 широко используются как дома, так и в корпоративных сетях за счет своего удобства. Однако они являются уязвимыми к взлому, поэтому необходимо понимать, каких настроек безопасности хватит для домашнего использования и как защищаться в корпоративной среде.

- Введение

- О дефолтной защите Wi-Fi

- Атаки на Wi-Fi глазами вардрайвера

- Атака на WPS

- Перехват headshake

- Evil Twin

- Итог взлома

- Взлом дополнительной защиты

- Безопасности WI-FI в корпоративной среде

- Выводы

Введение

Считается, что безопасность и удобство лежат на разных чашах одних весов. То же самое и относится к сети Wi-Fi: удобно, но не очень безопасно. Уповая на ограниченный радиус действия этой технологии или от недостатка знаний часто специалисты информационной безопасности или системные администраторы не проявляют должной осмотрительности в этом направлении. А ведь такая точка доступа — это дверь в корпоративную сеть и лакомый кусочек для хакеров.

Хакеров, которые профессионально занимаются взломом сетей Wi-Fi, называют вардрайверы. Это целая субкультура, у которой есть свои форумы в подпольных уголках интернета и хорошие знания данной технологии. А потому необходимо знать, как происходит взлом сети, и постараться защитить свою беспроводную сеть так, чтобы ее взлом становился нецелесообразным по времени и трудозатратам.

О дефолтной защите Wi-Fi

На данный момент самым популярным методом защиты и шифрования трафика Wi-Fi является WPA2 (Wi-Fi Protected Access v.2).

WPA3 уже появилась, но еще толком не введена в эксплуатацию, хотя уже и была взломана хакерами атакой DragonBlood. Эта атака не очень сложная в воспроизведении, и за счет манипуляций с таймингами и побочным кешем позволяет узнать пароль от Wi-Fi. Поэтому самой безопасной все же остается WPA2, которой и рекомендуется пользоваться на сегодняшний день.

Сама же WPA2 бывает двух видов: PSK (Pre-Shared Key) и Enterprise. PSK использует для авторизации пароль (минимум 8 знаков) и применяется в основном в домашних условиях или небольших офисах. Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

Также стоит упомянуть технологию WPS (Wi-Fi Protected Setup). Это упрощенный метод авторизации устройств с точкой доступа Wi-Fi, основанный на PIN-коде. Но, как уже было сказано — чем удобнее, тем менее безопасно, поэтому эту функцию рекомендуется отключать, если в ней нет крайней необходимости.

Атаки на Wi-Fi глазами вардрайвера

Для взлома сети Wi-Fi из софта можно использовать практически любой дистрибутив Linux, собранный для тестирования на проникновение. Это может быть всем известные Kali Linux, Black Arch или Parrot. Также есть специально собранный под это дистрибутив WifiSlax. С точки зрения атаки на беспроводные сети эти дистрибутивы объединяет пропатченное ядро для корректной работы программы aircrack-ng.

Из железа необходимо иметь лишь Wi-Fi-карту, которая поддерживает режим мониторинга. Они обычно сделаны на базе чипа Atheros, моделей ar*.

Атака на WPS

Самый первый шаг взлома сети Wi-Fi — это сканирование на наличие включенной функции WPS. Это можно сделать с телефона на операционной системе Android. Программа WPSApp не только «видит» активный WPS. На борту есть небольшая база дефолтных pin-кодов нескольких производителей (его можно узнать по MAC-адресу), которые можно попробовать автоматически подобрать. И если хакер оказывается в уверенном приеме 2-3 точек доступа с включенным WPS, то через 10-20 минут при определенной доле везения он получит доступ к одной из них, не прибегая к помощи компьютера.

Рисунок 1. Интерфейс программы WPSApp

Если такой способ не увенчался успехом, все же придется воспользоваться ноутбуком.

Чтобы просканировать доступные точки доступа, необходимо перевести сетевую карту в режим мониторинга, для чего и нужен aircrack-ng.

airmon-ng start wlan0

После этого появится новый беспроводной интерфейс (как правило, wlan0mon). После этого можно узнать, на каких роутерах включен WPS:

wash –i wlan0mon

Рисунок 2. Результат программы wash

После этого хакер начинает атаковать цель. Атаки на WPS нацелены на получение PIN-кода для авторизации. Многие роутеры до сих пор подвержены атаке Pixie-Dust, которая в случае успеха выдает PIN-код и пароль за 5-15 секунд. Осуществляется такая атака программой reaver:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -K

Если Pixie-Dust не смог взломать WPS, то можно его попробовать подобрать брутфорсом. Это осуществляется той же самой программой:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -c 5 –v

Рисунок 3. Работа программы reaver

Такая атака занимает до 30 часов, если точка доступа не заблокирует запросы по таймауту. Защиту от таких атак пользователь настроить не может, она заложена в прошивке роутера. Поэтому необходимо обновлять программное обеспечение до новых версий.

Перехват headshake

Зачастую функция WPS на роутере все же выключена, поэтому взлом немного усложняется. Теоретически атака проходит так: при повторном подключении к точке доступа клиент передает так называемый headshake, в котором содержится хеш пароля. Хакеру необходимо прослушивать трафик этой сети и разорвать авторизованную сессию между клиентом и точкой доступа, тем самым заставить передать headshake. В момент передачи он перехватывается, и расшифровывается пароль методом атаки по словарю, или брутфорсом.

Практически это делается следующими командами:

airmon-ng start wlan0

airodump-ng wlan0mon

Рисунок 4. Мониторинг эфира Wi—Fi

Появятся все доступные точки доступа с уровнем сигнала, номером канала и другой полезной информацией. Далее выбираем точку доступа и запускаем мониторинг эфира:

airodump-ng -c 1 --bssid E8:94:F6:8A:5C:FA -w /root/wifi wlan0mon

Следующим шагом необходимо «отсоединить» клиентов от сканируемой точки доступа. Для этого, не прекращая сканирования, в новом терминале вводим команду:

aireplay-ng --deauth 1000 -a E8:94:F6:8A:5C:FA wlan0mon

После этого остается ждать, когда клиенты начнут заново пытаться авторизоваться, и в терминале сканирования появится надпись, символизирующая успешный перехват «рукопожатия».

Рисунок 5. Перехват «рукопожатия»

Осталось взломать хеш пароля. Для этого есть много онлайн-сервисов в глобальной сети, либо, если позволяют вычислительные ресурсы, можно попробовать сделать это на локальном компьютере.

hashcat -m 2500 /root/hs/out.hccap /root/rockyou.txt

Если все грамотно настроено, то перебор может достигать до 1 миллиона комбинаций в секунду.

Evil Twin

Существует еще один вид атаки, который основан не только на технических моментах, но и на социальной инженерии. Смысл его заключается в том, чтобы заглушить основную точку доступа, развернуть со своего компьютера точно такую же (тот же MAC-адрес, такой же SSID), и обманным путем заставить пользователя ввести пароль, который будет перехвачен. Но для этого необходимо находиться недалеко от клиента, чтобы прием был достаточно сильный.

Для этого приема изобретено достаточно много программ, которые автоматизируют процесс, например wifiphisher. После запуска и создания точки доступа клиент подключается к ней и пробует зайти на любой сайт. Его запрос перенаправляется на локальную страницу хакера, где есть поле для ввода пароля от сети. Оформление страницы зависит от навыков социальной инженерии. К примеру, просьба обновить программное обеспечение для роутера и необходимость ввести пароль от Wi-Fi — придумано может быть что угодно.

Итог взлома

Остается лишь сделать небольшую ремарку по данному материалу: приведенный пример охватывает лишь необходимый минимум настроек программ для совершения данной операции. На самом деле, для описания всех опций, методов и хитростей придется написать книгу.

Что касается ограниченного радиуса действия, то это тоже не проблема для хакеров. Существуют узконаправленные антенны, которые могут принимать сигнал издалека, несмотря на ограниченность модуля Wi-Fi-карты. Программными способами ее можно разогнать до 30 dBm.

Взлом дополнительной защиты

Существуют дополнительные меры защиты беспроводной сети. На сайте «Лаборатории Касперского» опубликованы рекомендации, как сделать сеть более безопасной, но это подойдет больше для сфер применения WPA2 PSK. И вот почему:

- Какой бы сложный пароль для авторизации ни был, при использовании радужных таблиц и хороших вычислительных ресурсов расшифровка пароля не будет помехой.

- При использовании скрытого имени сети его не видно только в штатном режиме работы карты. Если запустить режим мониторинга, то SSID виден.

Что касается фильтрации MAC-адресов, то на роутере есть функция, которая позволяет задать определенные адреса, тем самым разрешить подключение к сети. Остальные устройства будут отвергнуты. Эта дополнительная защита сама по себе предполагает наличие у злоумышленника пароля.

Но и эту защиту можно обойти. При мониторинге конкретной точки доступа видно MAC-адреса клиентов, которые подключены.

Рисунок 6. MAC-адрес клиента, подключенного к точке доступа

Меняем MAC-адрес нашего сетевого интерфейса программным путем:

ifconfig wlan0 down

macchanger -m 00:d0:70:00:20:69 wlan0

ifconfig wlan0 up

macchanger -s wlan0

После этого MAC-адрес будет как у уже подключенного клиента, а это значит, что ему разрешено подключение. Теперь посылаем пакеты деавторизации данного клиента:

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:d0:70:00:20:69 wlan0mon

В тот момент, когда устройство отключится от сети, у хакера будет возможность подключиться к ней.

Безусловно, все приведенные рекомендации влияют на защищенность сети, так как они ставят палки в колеса хакерам, и просто ради интернета он не будет так усложнять себе жизнь. Но если говорить о крупных компаниях, то приведенные выше примеры доказывают, что WPA PSK не способна предоставить соответствующей защиты.

Безопасности WI-FI в корпоративной среде

Выше упоминалась разница WPA2 PSK и Enterprise. Однако есть еще существенное различие между этими технологиями: PSK использует методы шифрования трафика на основе пароля. Однако хакерам удалось, используя атаку KRACK, расшифровывать трафик без пароля, что позволяет слушать эфир и перехватывать пакеты без авторизации в сети, что вызывает классическую MITM-атаку.

Enterprise использует шифрование трафика на основе внутреннего ключа и сертификата, который генерирует сервер авторизации. Используя эту технологию, каждый пользователь имеет свой логин и пароль от корпоративной сети Wi-Fi. Настройки осуществляются очень тонко: каждому пользователю можно предоставить или запретить те или иные ресурсы, вплоть до определения vlan, в котором будет находиться устройство клиента. Атака KRACK не способна расшифровать трафик WPA2 Enterprise.

Если резюмировать все нюансы, то при использовании PSK базовый минимум защиты — это максимально возможная защита роутера. А именно:

- Отключение WPS.

- Сложный пароль от 10 символов, включающий цифры, буквы и спецсимволы (желательно менять раз в квартал).

- Ограничение всех MAC-адресов, кроме допустимых.

- Скрытая SSID.

- Ограничение Wi-Fi-сети от общей корпоративной сети функциями vlan.

При использовании Enterprise достаточно сложных паролей и нестандартных логинов для клиентов, плюс свой сертификат шифрования трафика. Брутфорс «на живую» будет не эффективен, так как проходить будет очень медленно, а расшифровать трафик, не имея ключа, не получится.

Выводы

В статье были рассмотрены способы взлома Wi-Fi, и доказано, что это не так уж сложно. Поэтому, если пользоваться PSK — то защита беспроводной сети должна быть на самом высоком уровне, чтобы хакер потерял интерес еще до того, как он ее взломает. Но это не решает проблемы, например, уволенных сотрудников, поэтому лучше пароль время от времени менять.

При использовании Enterprise взлом маловероятен, и уволенные сотрудники не страшны, так как можно их блокировать (у каждого своя, тонко настроенная учетная запись).

Для чего нужно шифрование сетей Wi-Fi

Вопрос безопасности локальных и беспроводных компьютерных сетей сегодня актуален как никогда. Технологии взлома компьютеров и кражи паролей становятся сильней. Поэтому противостоять угрозам приходится всеми доступными способами. Особенно важно защищать беспроводные сети Wi-Fi. Подключенный к незащищенной сети компьютер особенно уязвим. Также защита это вопрос безопасности и сохранности конфиденциальной информации. Пароль предназначен для ограничения третьим лицам доступа к подключению.

Существуют еще и различные типы шифрования пароля. Шифрование необходимо в первую очередь не только для того, чтобы вашим соединением не могли воспользоваться, но и не могли его взломать. Аутентификация является верным индикатором состояния и защищенности сети. Определив тип шифрования, можно узнать, какой из доступных сетей стоит доверять, а также в дальнейшем станет легче обеспечить домашнюю или корпоративную сеть Wi-Fi высоким уровнем защищенности.

Для чего требуется шифрование Wi-Fi

Даже самая простая аутентификация позволит избежать многих проблем. Защищать паролем необходимо любую точку доступа Wi-Fi, и выбор типа шифрования зависит уже от конкретных задач и важности уровня защищенности сети. Подключенные сторонние пользователи как минимум будут «съедать» ваш трафик, тормозить скорость интернета, как максимум – совершать противоправные действия с вашего роутера под вашим персональным адресом компьютера. То есть, к защищенности точки доступа следует подойти ответственно, поскольку за действия злоумышленника придется отвечать владельцу маршрутизатора и беспроводной сети Вай-Фай.

Во время настройки параметров настройки роутера система предлагает на выбор несколько вариантов шифрования: Open, WEP, WPA, WPA2-Personal, WPA2-Enterprise и WPA3. От того, как часто вы будете пользоваться интернетом, и что именно вы будете делать в сети, зависит и выбор наиболее предпочтительной аутентификации. При этом стоит учитывать, что старые роутеры могут предложить шифрование по устаревшим протоколам и новые по типу WPA2 они попросту не поддерживают. Если необходимо обеспечить себя, свой компьютер и маршрутизатор наивысшей защитой, придется сменить еще и маршрутизатор. Все дело в том, что безопасность сети менялась с течением времени. Изначально она была слабой, а спустя некоторое время стала уметь противостоять основным угрозам. Так беспроводные сети прошли путь шифрования от WEP к протоколу WPA3.

Open

Название говорит само за себя. Open – открытая сеть, нет никакой защиты. Тип шифрования отсутствует как класс, маршрутизатор не занимается никакой защитой канала, по которому идет передача данных. По такому принципу работают многие маршрутизатора, «врезавшись» в беспроводную сеть и подключившись к роутеру сетевой адаптер начнет получать пакеты данных от всех находящихся в ней устройств. Подключиться к беспроводной сети без шифрования можно в нескольких метрах от местонахождения маршрутизатора. Если это довольно мощный роутер, тогда расстояние, с которого возможно установка подключение, может составить 10-15 метров. Отсутствие аутентификации или попросту выставленное значение шифрования Open – открытый канал данных, что особенно опасно в корпоративных сетях, ибо этот самый канал доступен каждому.

WEP

Это один из первых типов шифрования. Появился он еще в конце 90-х годов и на тот момент отличался высокой защищенностью. Сегодня же WEP можно считать наиболее слабой защитой. Для многих современных роутеров протокол WEP вовсе исключен из списка доступных типов шифрования, поскольку сегодня есть более современные и надежные протоколы. Его следует избегать точно так же, как и OPEN, так как сегодня данный протокол не способен обеспечить защищенность сети.

WPA

Гораздо эффективней защита роутера и канала связи с шифрованием WPA. Здесь вместо ненадежного и уязвимого шифра RC4 используется шифрование AES. Величина пароля составляет от 8 до 63 бит. Данный протокол вполне рационально сегодня использовать и он способен создать нужный уровень защиты вашего роутера. Поскольку Wi-Fi Alliance создали более продвинутый и надежный протокол, необходимо было сохранить некоторые элементы от WEP с целью дальнейшей поддержки старых устройств. Поэтому этот протокол не является идеальным, поскольку в нем все еще присутствует функция WiFi Protected, которая относительно легко взламывается.

WPA2

Продолжением защиты WPA стала технология WPA2, появившаяся в 2004 году. На фоне предыдущего протокола отличается более высоким уровнем безопасности и простотой настройки. Главная особенность WPA2 заключается в использовании улучшенного стандарта шифрования Advanced Encryption Standard (AES) вместо TKIP. Сегодня AES доверяют защиту сверхсекретной информации на важных объектах. Поэтому его вполне можно использовать в бизнесе. Единственный недостаток WPA2 лишь в том, что подключенный к сети злоумышленник будет иметь возможность атаковать другие устройства из этой сети.

WPA3

В протоколы шифрования вносятся изменения и дополнения по мере обнаружения уязвимостей. В 2018 году был представлен современный и актуальный тип шифрования, получивший название WPA3. Новая версия получила продвинутые функции для повышения надежности и защиты сети. Для массового пользователя устройства, работающие по WPA3, не так распространены, поэтому это обновление только ожидается владельцами компьютеров и роутеров.

WPS/QSS

Тип шифрования WPS/QSS интересен тем, что освобождает пользователя от необходимости придумывать пароль. Достаточно всего нажать одну кнопку и сразу же будет установлено надежное соединение. Позволяет клиенту подключиться к точке доступа по 8-символьному коду, но в стандарте есть ошибка, которой нередко пользовались злоумышленники. Они могли устанавливать соединения с подбором всего четырех символов. В дальнейшем производитель установил ограничение на число попыток входа, но это не сделало данный тип шифрования безопасным.

Какой протокол выбрать

Исходя из вышесказанного, легко понять, что WPA – этот тот самый минимум, на который следует ориентироваться. Лучше всего, конечно, выбирать WPA 2 – более совершенная и актуальная защита. Если есть возможность установки шифрования WPA 3 – еще лучше. Но важно учитывать, что данное шифрование требует большей вычислительной мощности, поэтому соединение на старом устройстве будет далеко не самое оптимальное.

Настройка роутера

В завершении рассмотрим один из способов настройки маршрутизатора. Для примера возьмем роутер известной компании TP-Link:

- Открываем браузер и вводим в адресной строке 192.168.1.1, после чего жмем Enter.

- Вводим логин и пароль пользователя.

- В левой колонке выбираем Wireless (Беспроводная связь) -> Wireless Settings (Настройки беспроводных сетей).

- Ставим галочку в полях «Enable Wireless Router Radio» (» Включить беспроводной маршрутизатор «) и «Enable SSID Broadcast» (» Включить вещание SSID»).

- Сохраняем настройки.

- Теперь в левой колонке выбираем Wireless (Беспроводная связь) -> Wireless Security (Безопасность беспроводной сети), с правой стороны включаем опцию WPA — PSK / WPA 2- PSK.

- Выбираем тип шифрования – AES, TKIP.

- В поле «Version» выбираем WPA — PSK или WPA 2- PSK.

Сохраняем настройки и перезагружаем роутер.

Безопасность Wi-Fi. Защита сети. Защита беспроводной сети. – MediaPure.Ru

Пароль и фильтрация по MAC-адресу должны защитить вас от взлома. На самом деле безопасность в большей степени зависит от вашей осмотрительности. Неподходящие методы защиты, незамысловатый пароль и легкомысленное отношение к посторонним пользователям в домашней сети дают злоумышленникам дополнительные возможности для атаки. Из этой статьи вы узнаете, как можно взломать WEP-пароль, почему следует отказаться от фильтров и как со всех сторон обезопасить свою беспроводную сеть.

Защита от незваных гостей

Ваша сеть не защищена, следовательно, рано или поздно к вашей беспроводной сети подсоединится посторонний пользователь — возможно даже не специально, ведь смартфоны и планшеты способны автоматически подключаться к незащищенным сетям. Если он просто откроет несколько сайтов, то, скорее всего, не случиться ничего страшного кроме расхода трафика. Ситуация осложнится, если через ваше интернет-подключение гость начнет загружать нелегальный контент.

Если вы еще не предприняли никаких мер безопасности, то зайдите в интерфейс роутера через браузер и измените данные доступа к сети. Адрес маршрутизатора, как правило, имеет вид: http://192.168.1.1. Если это не так, то вы сможете выяснить IP-адрес своего сетевого устройства через командную строку. В операционной системе Windows 7 щелкните по кнопке «Пуск» и задайте в строке поиска команду «cmd». Вызовите настройки сети командой «ipconfig» и найдите строку «Основной шлюз». Указанный IP — это адрес вашего роутера, который нужно ввести в адресной строке браузера. Расположение настроек безопасности маршрутизатора зависит от производителя. Как правило, они расположены в разделе с названием вида «WLAN | Безопасность».

Если в вашей беспроводной сети используется незащищенное соединение, следует быть особенно осторожным с контентом, который расположен в папках с общим доступом, так как в отсутствие защиты он находится в полном распоряжении остальных пользователей. При этом в операционной системе Windows XP Home ситуация с общим доступом просто катастрофическая: по умолчанию здесь вообще нельзя устанавливать пароли — данная функция присутствует только в профессиональной версии. Вместо этого все сетевые запросы выполняются через незащищенную гостевую учетную запись. Обезопасить сеть в Windows XP можно c помощью небольшой манипуляции: запустите командную строку, введите «net user guest ВашНовыйПароль» и подтвердите операцию нажатием клавиши «Enter». После перезагрузки Windows получить доступ к сетевым ресурсам можно будет только при наличии пароля, однако более тонкая настройка в этой версии ОС, к сожалению, не представляется возможной. Значительно более удобно управление настройками общего доступа реализовано в Windows 7. Здесь, чтобы ограничить круг пользователей, достаточно в Панели управления зайти в «Центр управления сетями и общим доступом» и создать домашнюю группу, защищенную паролем.

Отсутствие должной защиты в беспроводной сети является источником и других опасностей, так как хакеры могут с помощью специальных программ (снифферов) выявлять все незащищенные соединения. Таким образом, взломщикам будет несложно перехватить ваши идентификационные данные от различных сервисов.

Хакеры

Как и прежде, сегодня наибольшей популярностью пользуются два способа защиты: фильтрация по MAC-адресам и скрытие SSID (имени сети): эти меры защиты не обеспечат вам безопасности. Для того чтобы выявить имя сети, взломщику достаточно WLAN-адаптера, который с помощью модифицированного драйвера переключается в режим мониторинга, и сниффера — например, Kismet. Взломщик ведет наблюдение за сетью до тех пор, пока к ней не подключится пользователь (клиент). Затем он манипулирует пакетами данных и тем самым «выбрасывает» клиента из сети. При повторном подсоединении пользователя взломщик видит имя сети. Это кажется сложным, но на самом деле весь процесс занимает всего несколько минут. Обойти MAC-фильтр также не составляет труда: взломщик определяет MAC-адрес и назначает его своему устройству. Таким образом, подключение постороннего остается незамеченным для владельца сети.

Если ваше устройство поддерживает только WEP-шифрование, срочно примите меры — такой пароль за несколько минут могут взломать даже непрофессионалы.

Особой популярностью среди кибермошенников пользуется пакет программ Aircrack-ng, который помимо сниффера включает в себя приложение для загрузки и модификации драйверов WLAN-адаптеров, а также позволяет выполнять восстановление WEP-ключа. Известные методы взлома — это PTW- и FMS/KoreKатаки, при которых перехватывается трафик и на основе его анализа вычисляется WEP-ключ. В данной ситуации у вас есть только две возможности: сначала вам следует поискать для своего устройства актуальную прошивку, которая будет поддерживать новейшие методы шифрования. Если же производитель не предоставляет обновлений, лучше отказаться от использования такого устройства, ведь при этом вы ставите под угрозу безопасность вашей домашней сети.

Популярный совет сократить радиус действия Wi-Fi дает только видимость защиты. Соседи все равно смогут подключаться к вашей сети, а злоумышленники зачастую пользуются Wi-Fi-адаптерами с большим радиусом действия.

Публичные точки доступа

Места со свободным Wi-Fi привлекают кибермошенников, так как через них проходят огромные объемы информации, а воспользоваться инструментами взлома может каждый. В кафе, отелях и других общественных местах можно найти публичные точки доступа. Но другие пользователи этих же сетей могут перехватить ваши данные и, например, взять под свой контроль ваши учетные записи на различных веб-сервисах.

Защита Cookies. Некоторые методы атак действительно настолько просты, что ими может воспользоваться каждый. Расширение Firesheep для браузера Firefox автоматически считывает и отображает в виде списка аккаунты других пользователей, в том числе на Amazon, в Google, Facebook и Twitter. Если хакер щелкнет по одной из записей в списке, он сразу же получит полный доступ к аккаунту и сможет изменять данные пользователя по своему усмотрению. Firesheep не осуществляет взлом паролей, а только копирует активные незашифрованные cookies. Чтобы защититься от подобных перехватов, следует пользоваться специальным дополнением HTTPS Everywhere для Firefox. Это расширение вынуждает онлайн-сервисы постоянно использовать зашифрованное соединение через протокол HTTPS, если он поддерживается сервером поставщика услуг.

Защита Android. В недавнем прошлом всеобщее внимание привлекла недоработка в операционной системе Android, из-за которой мошенники могли получить доступ к вашим аккаунтам в таких сервисах, как Picasa и «Календарь Google», а также считывать контакты. Компания Google ликвидировала эту уязвимость в Android 2.3.4, но на большинстве устройств, ранее приобретенных пользователями, установлены более старые версии системы. Для их защиты можно использовать приложение SyncGuard.

WPA 2

Наилучшую защиту обеспечивает технология WPA2, которая применяется производителями компьютерной техники еще с 2004 года. Большинство устройств поддерживают этот тип шифрования. Но, как и другие технологии, WPA2 тоже имеет свое слабое место: с помощью атаки по словарю или метода bruteforce («грубая сила») хакеры могут взламывать пароли — правда, лишь в случае их ненадежности. Словари просто перебирают заложенные в их базах данных ключи — как правило, все возможные комбинации чисел и имен. Пароли наподобие «1234» или «Ivanov» угадываются настолько быстро, что компьютер взломщика даже не успевает нагреться.

Метод bruteforce предполагает не использование готовой базы данных, а, напротив, подбор пароля путем перечисления всех возможных комбинаций символов. Таким способом взломщик может вычислить любой ключ — вопрос только в том, сколько времени ему на это потребуется. NASA в своих инструкциях по безопасности рекомендует пароль минимум из восьми символов, а лучше — из шестнадцати. Прежде всего важно, чтобы он состоял из строчных и прописных букв, цифр и специальных символов. Чтобы взломать такой пароль, хакеру потребуются десятилетия.

Пока еще ваша сеть защищена не до конца, так как все пользователи внутри нее имеют доступ к вашему маршрутизатору и могут производить изменения в его настройках. Некоторые устройства предоставляют дополнительные функции защиты, которыми также следует воспользоваться.

Прежде всего отключите возможность манипулирования роутером через Wi-Fi. К сожалению, эта функция доступна лишь в некоторых устройствах — например, маршрутизаторах Linksys. Все современные модели роутеров также обладают возможностью установки пароля к интерфейсу управления, что позволяет ограничить доступ к настройкам.

Как и любая программа, прошивка роутера несовершенна — небольшие недоработки или критические дыры в системе безопасности не исключены. Обычно информация об этом мгновенно распространяется по Сети. Регулярно проверяйте наличие новых прошивок для вашего роутера (у некоторых моделей есть даже функция автоматического обновления). Еще один плюс перепрошивок в том, что они могут добавить в устройство новые функции.

Периодический анализ сетевого трафика помогает распознать присутствие незваных гостей. В интерфейсе управления роутером можно найти информацию о том, какие устройства и когда подключались к вашей сети. Сложнее выяснить, какой объем данных загрузил тот или иной пользователь.

Гостевой доступ — средство защиты домашней сети

Если вы защитите роутер надежным паролем при использовании шифрования WPA2, вам уже не будет угрожать никакая опасность. Но только до тех пор, пока вы не передадите свой пароль другим пользователям. Друзья и знакомые, которые со своими смартфонами, планшетами или ноутбуками захотят выйти в Интернет через ваше подключение, являются фактором риска. Например, нельзя исключать вероятность того, что их устройства заражены вредоносными программами. Однако из-за этого вам не придется отказывать друзьям, так как в топовых моделях маршрутизаторов, например Belkin N или Netgear WNDR3700, специально для таких случаев предусмотрен гостевой доступ. Преимущество данного режима в том, что роутер создает отдельную сеть с собственным паролем, а домашняя не используется.

Надежность ключей безопасности

WEP (WIRED EQUIVALENT PRIVACY). Использует генератор псевдослучайных чисел (алгоритм RC4) для получения ключа, а также векторы инициализации. Так как последний компонент не зашифрован, возможно вмешательство третьих лиц и воссоздание WEP-ключа.

WPA (WI-FI PROTECTED ACCESS) Основывается на механизме WEP, но для расширенной защиты предлагает динамический ключ. Ключи, сгенерированные с помощью алгоритма TKIP, могут быть взломаны посредством атаки Бека-Тевса или Охигаши-Мории. Для этого отдельные пакеты расшифровываются, подвергаются манипуляциям и снова отсылаются в сеть.