Хакеры могут взломать Facebook, WhatsApp, Telegram и другие соцсети по номеру телефона

Благодаря уязвимости в технологии сорокалетней давности хакеры могут взламывать соцсети и прослушивать все звонки, зная лишь номер телефона жертвы. «Газета.Ru» выяснила, как много людей находится в зоне риска и как можно себя обезопасить.

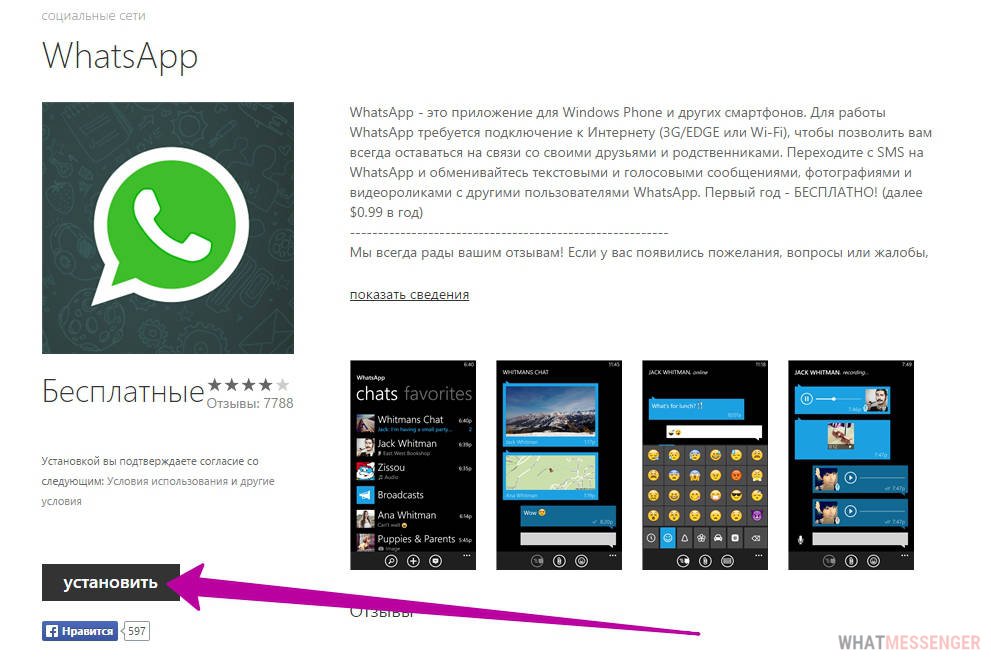

Исследователям удалось получить доступ к аккаунтам Telegram, WhatsApp и Facebook, зная лишь номер мобильного телефона, который привязан к аккаунту. В теории этот метод применим для любых других соцсетей, которые отправляют сообщения для восстановления пароля. Среди них «ВКонтакте», Twitter, Google и многие другие сервисы.

Уязвимость в протоколе системы Signalling System No.7 (SS7 или ОКС-7), разработанной в 1975 году, позволяет перенаправлять SMS-сообщения, которые соцсети отправляют для восстановления пароля.

Таким образом, зная номер жертвы, можно без труда инициировать процедуру восстановления доступа к аккаунту, после чего перехватить сообщение и установить свой собственный пароль.

В своем блоге специалисты Positive Technologies подробно рассказали о том, как происходил взлом в Telegram и WhatsApp на тестовом полигоне. Используя уязвимость в технологии сорокалетней давности, исследователи получили доступ не только к аккаунту жертвы в Telegram, но и получили всю переписку, так как сервис сам «любезно» подгружает ее.

В случае с WhatsApp получить историю сообщений не удалось, но сервис хранит бэкапы переписки на Google Drive. Соответственно, если взломать аккаунт Google с использованием этого же метода, то и это не составит больших проблем.

Время меняется, а SS7 — нет

То есть система считает все сообщения подлинными и даже не пытается в этом усомниться.

То есть система считает все сообщения подлинными и даже не пытается в этом усомниться.Ранее, когда только система начинала свое существование, это не являлось проблемой, так как сеть SS7 была замкнутой и в ней работали только фиксированные операторы. Сейчас практически любой человек может получить операторскую лицензию на черном рынке или в той стране, где эта процедура наиболее простая. Также есть и другие способы получить SS7-шлюз, что в очередной раз говорит об уязвимости системы, используемой для настройки большинства телефонных станций по всему миру.

Наиболее важно то, что злоумышленнику не надо находиться рядом с абонентом, как в случае с поддельной базовой станцией, поэтому вычислить его практически невозможно.

В целом примеров того, что может сделать злоумышленник благодаря уязвимостям сети, масса, начиная от прослушки звонков и чтения SMS-переписки, что было прерогативой спецслужб, и заканчивая взломом соцсетей.

Согласно данным Positive Technology, входящие SMS-сообщения удавалось перехватить девять из десяти раз (89%). Несанкционированный запрос баланса также был возможен почти повсеместно (92% атак), а голосовые вызовы удавалось перехватить в половине случаев. Кроме этого, исследователям удавалось определить местоположение жертвы также в половине случаев.

Несанкционированный запрос баланса также был возможен почти повсеместно (92% атак), а голосовые вызовы удавалось перехватить в половине случаев. Кроме этого, исследователям удавалось определить местоположение жертвы также в половине случаев.

close

100%

Согласно этим данным, у злоумышленников есть огромный простор для возможностей. Примерами мошеннических действий в сети SS7 могут служить перенаправление вызовов, перевод денежных средств со счета абонента, изменение профиля абонента.

В 94% случаев исследователям удавалось перенаправлять входящий вызов, а исходящий — в 45%. Перевести деньги со счета получалось в 64% случаев.

close

100%

Отмечается, что главной проблемой SS7 является то, что отсутствует проверка реального местоположения абонента. Среди других причин также то, что в сети нет возможности проверить принадлежность абонента сети и отсутствие фильтрации неиспользуемых сигнальных сообщений. Все это говорит о том, что система нуждается в серьезной доработке, так как сейчас под угрозой находится огромное количество людей, которые даже не могут подозревать, что их прослушивают.

Все это говорит о том, что система нуждается в серьезной доработке, так как сейчас под угрозой находится огромное количество людей, которые даже не могут подозревать, что их прослушивают.

Как себя обезопасить

Для того чтобы немного себя обезопасить, в первую очередь не стоит «светить» своим номером телефона. Хакерам достаточно только этой информации, чтобы получить полный доступ не только к звонкам, переписке и средствам на счете, но также и к соцсетям.

Также можно приобрести вторую сим-карту, номер которой регистрировать в социальных сетях. Опять же, это в меньшей степени обезопасит аккаунты, но позволит избежать прослушки, если основной номер будет в секрете.

Операторы сотовой связи, включая Vodafone и Telefonica, стремятся закрыть уязвимости в протоколе. По словам эксперта по безопасности Карстена Ноля (Karsten Nohl), который оказывает помощь операторам, предотвратить 90% случаев мошенничества можно с помощью обычного файрвола со специальными правилами.

Однако на данный момент пользователи остаются под угрозой, и даже двухэтапная авторизация оказалась не настолько эффективным методом защиты, ведь код для проверки отправляется именно на телефон.

Использование в качестве «второго рубежа» именно SMS-сообщений в некоторых случаях можно заменить другим способом: код может быть отправлен по почте, в виде голосового сообщения или же вообще с использованием отдельного устройства, считывающего биометрические данные — голос, сетчатку глаза, отпечаток пальца.

В остальных же случаях о 100%-ной защите речи пока не идет.

Четыре способа взломать аккаунт в соцсетях и как от этого защититься

Как вас атакуют

Итак, обо всем по порядку. Есть несколько самых распространенных вариантов атак:

1. Атаки на уровне ПО

Внедрение вредоносного ПО в систему пользователя или использование уязвимостей существующего ПО. Это до сих пор наиболее массовый и действенный способ взлома. Распространение антивирусов, встроенных фаерволов, принудительное включение UAC, автообновления, повышение общей безопасности ОС несколько улучшают ситуацию, но не могут на 100% защитить пользователей от их же необдуманных действий.

Пользователи все равно регулярно скачивают «крякнутое» ПО с «лечением» в комплекте. А в итоге получают вредоносный код, внедряющийся в соединение (уровень трафика) или в процесс (через известные уязвимости) и ворующий данные личных аккаунтов.

Ежедневно рассылаются миллионы электронных сообщений со ссылками на вредоносное ПО. Существующие антиспам решения довольно эффективны, но ни одно из них не обеспечивает полную защиту.

Существующие антиспам решения довольно эффективны, но ни одно из них не обеспечивает полную защиту.

2. Атаки на уровне трафика

Cуществует два вида таких атак – в виде сниффера незащищенного трафика и в виде атак на защищенный трафик (man in the middle, MITM).

1. Этот способ взлома эффективнее первого, но сложнее в технической реализации, потому не стал таким массовым. В первую очередь из-за ограниченности территориальной – атака должна осуществляться непосредственно на входящее и исходящее соединение, а для этого нужно физически иметь к ним доступ.

Суть сниффера очень проста: весь проходящий через него трафик сканируется на наличие незашифрованных учетных данных, найденные учетки сохраняются и впоследствии используются злоумышленниками.

Этот вид атаки в большинстве случаев никак не заметен для пользователя. Однако он по-прежнему результативен, ведь многие популярные сервисы до сих пор передают пользовательские данные, сообщения и файлы в открытом виде. К примеру, ВКонтакте относительно недавно стала защищать свой траффик – до этого многие годы передача информации шла полностью в открытом виде – все сообщения, файлы, лайки и пароли были доступны любому желающему. Естественно, речь про те случаи, когда у злоумышленника есть физический доступ к передающей или принимающей инфраструктуре.

К примеру, ВКонтакте относительно недавно стала защищать свой траффик – до этого многие годы передача информации шла полностью в открытом виде – все сообщения, файлы, лайки и пароли были доступны любому желающему. Естественно, речь про те случаи, когда у злоумышленника есть физический доступ к передающей или принимающей инфраструктуре.

2. Второй способ заключается в том, что защищенное соединение происходит, но не между сертификатом пользователя и сертификатом сервера, а между злоумышленником и сервером (отсюда и название MITM — атака человек посередине). После внедрения «нужного» сертификата скомпроментированный трафик доступен хакеру в расшифрованном виде, что позволяет выделять и сохранять из него учетные данные.

Кстати, оба эти способа используются и на уровне ПО: когда вредоносное ПО подменяет сертификат либо локально работает программный сниффер.

3. Атаки на уровне пользователя

Приемы социальной инженерии, иначе говоря – умышленный обман пользователя с целью получения учетных данных. Жертва вводится в заблуждение при общении по интернет-каналам или телефону, после чего сама передает злоумышленнику все необходимое. Несмотря на большие трудозатраты такая атака очень эффективна для получения учетной записи конкретного пользователя.

Жертва вводится в заблуждение при общении по интернет-каналам или телефону, после чего сама передает злоумышленнику все необходимое. Несмотря на большие трудозатраты такая атака очень эффективна для получения учетной записи конкретного пользователя.

4. Атака на уровне сервера (поставщика услуг)

Крайне редкий тип атаки. Теоретически она возможна, но на практике – огромная редкость. Здесь стоит развенчать популярный миф про «соцсеть взломали»: в такой ситуации взломали не соцсеть, а устройства конкретного пользователя. И, скорее всего, он сам же помог злоумышленнику в этом, а хакер использовал прием из пункта 1 или комбинацию приемов 1 и 3. Потому такого сценария, как «взломали соцсети», пользователю можно не опасаться, зато стоит быть внимательнее к собственным действиям.

Как понять, что был совершен взлом?

Чаще всего это становится ясно по результатам атаки, когда цель злоумышленников достигнута – пропали деньги со счета, «засыпало» спамом, кто-то изменил пароль от учетки. Другое дело, когда атака была успешно проведена, но преступники пока никак это не использовали. В случае атаки по сценарию 1, стоит проверить все устройства, с которых идет коммуникация качественными антивирусами (они анализируют не только ПО, но и исходящий траффик). Если антивирус не нашел подозрительной активности – остается надеяться, что так и есть.

Другое дело, когда атака была успешно проведена, но преступники пока никак это не использовали. В случае атаки по сценарию 1, стоит проверить все устройства, с которых идет коммуникация качественными антивирусами (они анализируют не только ПО, но и исходящий траффик). Если антивирус не нашел подозрительной активности – остается надеяться, что так и есть.

Если антивирус обнаружил угрозу, он, конечно, ее нейтрализует, но не ответит, успела она отправить учетные данные, или еще нет. Кстати, порекомендую при обнаружении антивирусом угроз не полениться поискать ее описание и разобраться, чем она грозит – многие разработчики дают детальное описание по каждой «сработке».

Кроме антивируса есть профессиональные инструменты, которые используют ИБ-эксперты, но они довольно сложны, дороги и без профессионального обучения – бесполезны.

- В случае атаки с помощью сниффера траффика – к сожалению, постфактум ее никак не определить.

- В случае MITM нужно внимательно следить за сертификатами, которые используются для подключений к сайтам. По крайней мере, проверять сертификаты критичных ресурсов (например, при онлайн-оплате).

- В случае социальной инженерии остается быть бдительным и прекращать подозрительные контакты.

- Для четвертого вида атаки способов ее обнаружения нет — если она произошла, то в подавляющем большинстве случаев это утечка изнутри, а не взлом снаружи.

Как при взломе действовать юридически грамотно? Полиция поможет?

Да, это преступление и наказание предусмотрено законом. Есть масса тонкостей, которые невозможно охватить в одной статье. Основной момент – украдены просто личные данные или персональные, есть ли в деле финансовая составляющая, а также был ли факт публичного разглашения полученных сведений.

Дело в том, что персональные данные часто путают с личными, однако они определяются федеральным законом 152.

Простой пример: если злоумышленник получил серию и номер паспорта, то есть персональные данные – это серьезное правонарушение и регулируется ФЗ 152. Если хакер получил доступ к приватной переписке – ситуация, кончено, пикантная, но такие сведения не являются персональными данными.

Если вы обнаружили свои персональные данные в публичном доступе, то первым делом свяжитесь с администрацией ресурса, где они размещались. Ссылайтесь на закон «О персональных данных», который запрещает использование персданных без разрешения субъекта этих данных. Укажите, что в случае отказа вы обратитесь в суд. Чтобы убрать информацию из результатов поиска, нужно обратиться в техподдержку поискового сервиса и заполнить специальную форму.

Если определить источник распространения информации не удается или не получается связаться с ним напрямую, вы можете обратиться в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций или в прокуратуру.

Кроме ФЗ 152 привлечь к ответственности злоумышленников можно с помощью Кодекса об административных правонарушениях, Уголовного и Трудового кодекса. Ведь в зависимости от конкретной ситуации преступление может быть квалифицировано как неправомерный доступ к компьютерной информации, нарушение неприкосновенности частной жизни или нарушение установленного законом порядка сбора, хранения, использования или распространения информации о гражданах.

Крайне важно собрать максимально возможные доказательства – скриншоты, видеозаписи, описание ваших наблюдений – чем больше деталей, тем лучше. Если очевидно, что взломано конкретное устройство, прекратите любую активность на нем, выключите его — скорее всего, его придется на время отдать на экспертизу.

Что касается паролей, эксперты по безопасности говорят, что они должны быть сложными, с цифрами и вообще непохожи на слова. А сами эксперты могут запомнить такие пароли?

От перечисленных мной способов атак длинный пароль не спасет. Сложные пароли помогут только против брутфорса (brute force – атака с перебором паролей). Но на деле такая атака работает далеко не всегда и не для всего. Но в любом случае пароль стоит использовать длинный и сложный, хотя бы для защиты от того же brute force. И конечно, нужно регулярно менять все пароли.

Сложные пароли помогут только против брутфорса (brute force – атака с перебором паролей). Но на деле такая атака работает далеко не всегда и не для всего. Но в любом случае пароль стоит использовать длинный и сложный, хотя бы для защиты от того же brute force. И конечно, нужно регулярно менять все пароли.

Материалы по теме:

«Закон о запрете VPN-сервисов не остановит опытных интернет-пользователей»

Самые «горячие» области для страхового стартапа

17-летний школьник получил $2 тысячи от «ВКонтакте» за найденную при подготовке к ЕГЭ уязвимость

Госдума ужесточила наказание за хакерские атаки на критическую инфраструктуру

Россия вошла в топ-10 стран по уровню кибербезопасности в рейтинге ООН

Крупнейшая хакерская атака на Twitter. Главное

Популярные аккаунты в социальной сети Twitter, принадлежащие ведущим бизнесменам и политикам США, были взломаны в ночь с 15 на 16 июля. Злоумышленники рассылали от их имени сообщения с предложениями удвоить платежи в биткоинах. Twitter пришлось на время отключить свои функции для целой группы пользователей – в основном для верифицированных аккаунтов. Главная информация о массовой ночной атаке:

Twitter пришлось на время отключить свои функции для целой группы пользователей – в основном для верифицированных аккаунтов. Главная информация о массовой ночной атаке:

Сообщения оперативно удалялись, однако пользователи Twitter успевали отправлять средства на кошельки мошенников. Информация блокчейна (распределенной базы данных, через которую проводились платежи) была в открытом доступе. По данным открытых источников, в ближайшие часы после атаки на мошеннические кошельки поступило больше 300 переводов на сумму более $110 000 в долларовом эквиваленте, уточняет Protocol.

Twitter полагает, что его сотрудники стали жертвой координированной атаки с применением социальной инженерии, заявила служба технической поддержки ранним утром 16 июля. В компании пообещали провести расследование и сообщить подробности позднее.

Социальная сеть на время отключила для части аккаунтов возможность писать сообщения и сбрасывать пароль. Ограничение в основном коснулось аккаунтов с галочками верификации – такие выдаются знаменитостям, журналистам, политикам, официальным аккаунтам компаний, СМИ и государственных учреждений. Позднее Twitter восстановил функциональность, но предупредил о возможных перебоях.

Позднее Twitter восстановил функциональность, но предупредил о возможных перебоях.

Некоторые пользователи Twitter начали показывать скриншоты внутреннего сервиса, через который предположительно контролировались аккаунты компаний и знаменитостей, социальная сеть удаляла эти скриншоты, сообщает Vice.

Акции Twitter торгуются на Нью-Йоркской фондовой бирже, однако торговый день на бирже закрылся до массового взлома. Акции Twitter подешевели на торгах после закрытия на 4,96%, их цена в реальном времени на 11.24 мск составляет $33,90, указывает сервис Investing.com.

Инцидент стал крупнейшим последствием кибератаки на пользователей Twitter в истории социальной сети. Первый массовый взлом популярных аккаунтов произошел в 2009 г., тогда еще действующий президент США Барак Обама также был жертвой атаки на Twitter. Аккаунт Дональда Трампа взламывался в 2015 г., до избрания его президентом США. В 2019 г. злоумышленники смогли отправить твиты от имени генерального директора Twitter Джека Дорси. Ранее хакеры также взламывали другие верифицированные аккаунты, переименовывали их в «Илона Маска» и так же предлагали удваивать биткоины, иногда – прямо в комментариях под твитами настоящего Илона Маска.

Ранее хакеры также взламывали другие верифицированные аккаунты, переименовывали их в «Илона Маска» и так же предлагали удваивать биткоины, иногда – прямо в комментариях под твитами настоящего Илона Маска.

Как именно хакеры взламывают аккаунты в социальных сетях — Look At Me

«Чаще всего взломщикам не нужно подбирать пароль — они действуют другими методами. У крупных сайтов почти всегда работает эффективная защита от перебора, которую можно обойти, лишь имея очень крупную сеть ботов (подконтрольных компьютеров) и растягивая атаку на многие месяцы, но никак не вручную.

Фишинг нередко организован весьма утончённо. Введённый пароль не только «утекает» к злоумышленникам, но и используется для аутентификации на настоящем сайте — например, с помощью JavaScript. Таким образом, с точки зрения пользователя ничего страшного не происходит: он вводит пароль и оказывается в своей привычной ленте друзей или в почтовом ящике.

Зловредное ПО оказывается на компьютере пользователя разными способами. Если злоумышленники не занимаются целевой атакой на конкретного человека, а стремятся заразить наибольшее число компьютеров (а это более распространённая тактика среди «традиционных» компьютерных преступников), то они предпочитают получить доступ к популярным сайтам и внедрить в них зловредный код. Посещение такого сайта с компьютера, где не установлены последние обновления безопасности, антивирус или браузер, который умеет предупреждать о заражённых сайтах, может привести к его заражению и попаданию под полный контроль атакующих.

Если злоумышленники не занимаются целевой атакой на конкретного человека, а стремятся заразить наибольшее число компьютеров (а это более распространённая тактика среди «традиционных» компьютерных преступников), то они предпочитают получить доступ к популярным сайтам и внедрить в них зловредный код. Посещение такого сайта с компьютера, где не установлены последние обновления безопасности, антивирус или браузер, который умеет предупреждать о заражённых сайтах, может привести к его заражению и попаданию под полный контроль атакующих.

Самыми привлекательными для злоумышленников часто становятся не сами популярные сайты, а различные инструменты на них. Например, это могут быть рекламные сети, подключаемые библиотеки JavaScript, различные API (интерфейсы программирования приложений) социальных сетей и тому подобное. Злоумышленники могут даже не взламывать такие сайты, а использовать их возможности по загрузке пользовательского контента: например, рекламная сеть может позволить загрузить flash-ролик. Тогда, если им удаётся обойти проверки на безопасность, их зловредный контент будет показан в ходе обычной работы сайта. Такое недавно произошло с рекламной сетью Yahoo!: через неё раздавали Magnitude Exploit Kit. А в России многие помнят инцидент с сайтом одной из компаний крупной банковской группы, на котором тоже был обнаружен зловредный код.

Как защититься от взлома аккаунта социальных сетей и другие? — ROCIT.RU

Как взламывают аккаунты?

Подбором пароля

В интернете есть целые сайты со списком наиболее распространенных паролей. Проверьте, нет ли среди них вашего? Не используйте для защиты вашего профиля дату рождения, фамилию свою и близких, простые слова типа password или очевидные комбинации букв и цифр типа qwerty12345.

Всегда придумывайте сложный и уникальный для каждого аккаунта пароль. Он должен содержать буквы разных регистров (строчные и прописные), цифры и символы. Подробно о том, как придумать и запомнить сложный пароль, мы уже рассказывали здесь.

Узнать пароль обманным путем

Злоумышленник в ходе разговора может невзначай выведать, что вы используете в качестве пароля. Поэтому никогда ни с кем не обсуждайте этот вопрос, даже если собеседник представляется сотрудником техподдержки или администрации сервиса.

С помощью кейлоггера

Keylogger — специальная программа, которая перехватывает нажатия на клавиатуру и записывает их в файл. А дальше злоумышленнику остается только использовать ваш пароль в собственных интересах. Чаще всего такие клавиатурные шпионы устанавливают в интернет-кафе, поэтому постарайтесь ради собственной безопасности всегда выходить в интернет только со своего устройства.

С помощью фишинга

Злоумышленники тщательно подделывают дизайн и адрес веб-страницы, который может отличаться всего одним символом (например, paypa1.com вместо paypal.com). Отличить такой сайт от официального на глаз непросто.

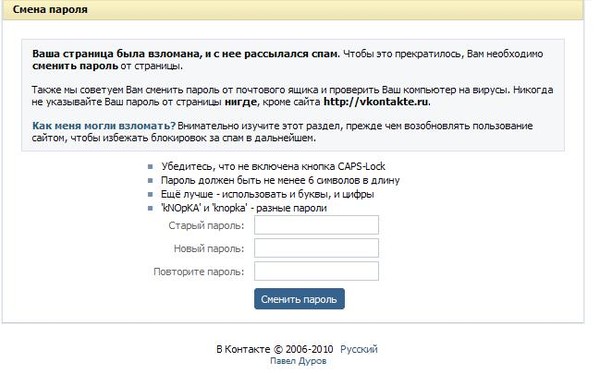

Либо вам присылают письмо от имени администрации социальной сети с просьбой перейти по ссылке подтвердить или изменить свой пароль. Естественно, веб-страница оказывается поддельной. Запомните: администрация и техподдержка сервисов никогда не рассылают писем с просьбой сообщить личные данные!

Взломом базы данных соцсети

Это случается очень редко, но все же бывает: злоумышленники находят лазейки в системе безопасности и крадут базу паролей пользователей. Если вы узнали, что пароли соцсети, где у вас есть аккаунт, были скомпрометированы, наберите ее адрес вручную и немедленно смените пароль. Не удается войти в аккаунт? Пишите в службу поддержки.

С помощью трояна

Социальную сеть сторонников Трампа Gettr взломали в день запуска / Хабр

GettrЦелый ряд аккаунтов социальной сети Gettr, созданной сторонниками экс-президента США Дональда Трампа, взломали в день запуска платформы — 4 июля. К этому моменту в соцсети зарегистрировалось около полумиллиона пользователей, сообщает Reuters.

В основном взлому подверглись аккаунты верифицированных пользователей, в том числе бывших помощников Дональда Трампа — например, аккаунт бывшего госсекретаря Майка Помпео и бывшего пресс-секретаря президента и по совместительству генерального директора Gettr Джейсона Миллера.).

Миллер заявил, что проблему взлома обнаружили и исправили в течение нескольких минут, при этом всё, чего удалось добиться злоумышленнику — изменение нескольких имён пользователей.

Издание Business Insider связалось с пользователем Twitter @JubaBaghdad, который взял на себя ответственность за инцидент. На вопрос о том, почему он решил взломать аккаунты Gettr, он ответил, что сделал это «просто для развлечения» и потому, что «это было легко» с технической точки зрения. По словам взломщика, создатели соцсети не должны были начинать её работу до тех пор, пока не убедятся, что пользователи будут в безопасности.

Business InsiderЭкс-пресс-секретарь Трампа Джейсон Миллер объявил о создании новой медиаплатформы после того, как Twitter, Facebook и другие соцсети заблокировали аккаунты действующего на тот момент президента США из-за протестов 6 января, законившихся штурмом Капитолия. Facebook забанил Трампа до 2023 года, в то время как Twitter — и вовсе пожизненно. Создатели Gettr называли соцсеть «убийцей Twitter», который они обвиняли в отсутствии свободы слова.

Сам Трамп при этом пока дистанцируется от новой платформы — он так и не зарегистрировался в Gettr, заявив, что «рассматривает различные опции». Создатели площадки утверждают, что экс-президент не финансирует Gettr.

Еще за день до запуска Business Insider писало, что соцсеть уже наводнена порнографическими изображениями и GIF-файлами. По данным источников издания, пользователи, получившие ранний доступ к социальной сети, воспользовались тем, что в Gettr пока не выстроены процессы модерации.

Найден способ взломать любой аккаунт Facebook с помощью «дыры», которой 10 лет

| Поделиться Исследователь безопасности раскрыл сведения об опасной уязвимости десятилетней давности в функции «Войти через Facebook». Брешь, ликвидированная Facebook в начале 2020 г., позволяла захватить контроль над любой учетной записью в социальной сети и дружественных ей сервисах.Опасная уязвимость

Исследователь безопасности Амол Байкар (Amol Baikar) выявил опасную уязвимость в протоколе авторизации OAuth Facebook. Она позволяет получить доступ к любой учетной записи соцсети, а также другим сервисам, вход в которые осуществляется при помощи Facebook. Об этом специалист рассказал в своем персональном блоге, особо отметив, что описанный баг существует уже примерно 9-10 лет.

По словам Байкара, проблема заключается в особенностях реализации функции «Войти через Facebook» (Login with Facebook), использующей протокол авторизации OAuth 2.0 для обмена токенами авторизации между сайтом соцсети и другими веб-ресурсами. Благодаря этой функции владельцы аккаунта в Facebook могут свободно пользоваться сторонними интернет-сервисами, предоставляющими такую возможность, без прохождения дополнительной регистрации.

Специалист объяснил, что злоумышленник может развернуть особый веб-сайт для перехвата трафика OAuth и украсть токены, предоставляющие доступ к Facebook-аккаунтам посетителей. В результате «взломщик» получит возможность отправлять сообщения, размещать посты в ленте, изменять данные учетной записи, а также выполнять любые другие действия от имени жертвы.

Кроме того, киберпреступник получает возможность установить контроль над аккаунтами на сторонних ресурсах, для использования которых может применяться авторизация с помощью Facebook. Такую возможность сейчас предоставляют многие веб-сервисы, в том числе соцсеть Instagram, стриминговые сервисы Netflix и Spotify, а также приложение для знакомств Tinder.

Реакция компании

Байкар сообщил Facebook об обнаруженной уязвимости 16 декабря 2019 г. К его удивлению компания признала наличие «дыры» в этот же день. Более того, она сразу же выпустила исправление.

Исследователь безопасности Амол Байкар нашел способ взломать любой аккаунт Facebook с помощью десятилетней бреши

Тем не менее, позднее исследователь обнаружил ошибки и в его реализации, о чем 3 января 2020 г. уведомил представителей компании. 10 января Facebook устранила выявленные Байкаром недостатки.

За свою работу эксперт 20 февраля получил от Facebook вознаграждение в размере $55 тыс. в рамках программы Bug Bounty.

Инциденты и утечки в Facebook

За последние несколько лет Facebook неоднократно оказывалась в центре различных скандалов из-за небрежного отношения к приватности пользователей соцсети, а также наличия серьезных уязвимостей в других продуктах компании.

Новые типы атак можно выявлять даже без сигнатур и правил корреляции

БезопасностьТак, в июле 2019 г. в мобильной версии Instagram (входит в экосистему Facebook) была обнаружена уязвимость, которая позволяла злоумышленнику сбросить пароль для совершенно любой учетной записи и получить над ней полный контроль.

В апреле 2019 г. Facebook уличили в том, что при регистрации в социальной сети может запрашиваться пароль пользователя к его электронной почте, если почтовый сервис клиента вызывает у системы некие подозрения. В списке «подозрительных» оказался и популярный российский сервис «Яндекс.почта».

В марте 2019 г. выяснилось, что десятки тысяч сотрудников компании могли иметь доступ к чужим страницам в Facebook и Instagram, поскольку пароли сотен миллионов пользователей хранились на серверах компании в незашифрованном виде. Причем наличие проблемы социальная сеть официально признала лишь после того, как сторонний специалист по информационной безопасности со связями внутри компании рассказал о ней в интернете.

В сентябре 2018 г. Facebook признала утечку данных более 50 млн владельцев учетных записей. Причиной взлома стала серьезная уязвимость в коде Facebook. Она была устранена в кратчайшие сроки, а о случившемся были уведомлены правоохранительные органы.

В ноябре 2018 г. стало известно о том, что соцсеть не смогла дать отпор киберпреступникам, в результате чего в руках хакеров оказались личные сведения о более чем 120 млн пользователей сети. Данные были выставлены на продажу по цене в 10 центов за один профиль.

В период с 2007 по 2014 гг. социальная сеть передавала британской аналитической компании Cambridge Analytica сведения о своих пользователях, в результате чего пострадали 87 млн человек.

Дмитрий Степанов

Легко взломать любую учетную запись в социальной сети, отправив SMS

Взломать любую учетную запись в социальной сети легко, отправив SMS

Взлом учетных записей социальных сетей — это то, чему каждый хочет научиться, но очень сложно взломать серверы Facebook, Instagram, TikTok, Twitter, Linkedin и т. Д.чтобы получить пароль.

Самая большая уязвимость платформ социальных сетей — это люди. Недавнее исследование безопасности доказало, что взломать Facebook, Twitter и другие социальные сети довольно просто. В Интернете есть несколько статей, в которых рассказывается о взломах Facebook, взломах Instagram и других взломах социальных сетей.

Платформы социальных сетей реализовали несколько функций безопасности. Однако исследователи безопасности показали, что с минимальными навыками взлома и просто используя номер телефона жертвы, хакеры могут взломать учетную запись Facebook.Независимо от того, какой надежный пароль или секретный вопрос вы используете, с помощью нескольких взломов хакеры могут взломать пароль вашей учетной записи Facebook и захватить вашу страницу Facebook.

Аналитики безопасности обнаружили новые взломы Facebook, с помощью которых хакеры, обладающие навыками использования сети SS7, могут в кратчайшие сроки взломать учетную запись Facebook. Все, что им нужно, это ваш номер телефона. Этот недостаток, зарегистрированный в части глобальной телекоммуникационной сети SS7, позволяет киберпреступникам прослушивать и записывать личные телефонные разговоры, читать SMS-сообщения.

In Box: хакер сначала заражает мобильный телефон, отправляя простое SMS-сообщение, чтобы повлиять на интерес, после изучения своего профиля в социальных сетях и из других источников. Как только клиент нажимает на предложение, он может легко войти во все социальные сети через базу данных, нет необходимости взламывать какие-либо социальные сети, но хакер может контролировать все движения на зараженном мобильном телефоне.

Что такое SS7? Система сигнализации номер 7 (SS7) — это протокол сигнализации, который широко используется для отправки и получения информации, биллинга между операторами связи, разрешения роуминга на SIM-картах и некоторых других функций.Этот протокол сигнализации используют более 800 операторов связи по всему миру.

TikTok, Facebook, WhatApp находятся под пристальным вниманием к конфиденциальности пользователей, которая теперь находится под вопросительным знаком.

Потенциально опасные уязвимости, которые могли позволить удаленным злоумышленникам захватить любую учетную запись пользователя, просто зная номер мобильного телефона целевой жертвы. В отчете Check Point говорится, что объединение нескольких уязвимостей позволило им удаленно выполнять вредоносный код и выполнять нежелательные действия от имени жертв без их согласия.

Обнаруженные уязвимости включают проблемы с низкой серьезностью, такие как спуфинг SMS-ссылок, открытое перенаправление и межсайтовый скриптинг (XSS), которые в сочетании могут позволить удаленному злоумышленнику выполнять атаки с высокой степенью воздействия, в том числе:

За последние месяцы исследовательские группы Check Point обнаружили множество уязвимостей в приложении TikTok. Уязвимости, описанные в этом исследовании, позволяют злоумышленникам:

Получите доступ к аккаунтам TikTok и манипулируйте их контентом

Удалить видео

Загрузить неавторизованные видео

Сделать частные «скрытые» видео общедоступными

Показывать личную информацию, сохраненную в учетной записи, например личные адреса электронной почты

В недавнем отчете говорится, что злоумышленник может отправить SMS-сообщение на любой номер телефона от имени TikTok с измененным URL-адресом загрузки на вредоносную страницу, предназначенную для выполнения кода на целевом устройстве с уже установленным приложением TikTok.

В сочетании с проблемами открытого перенаправления и межсайтового скриптинга атака может позволить хакерам выполнить код JavaScript от имени жертвы, как только они перейдут по ссылке, отправленной сервером TikTok по SMS, как показано в демонстрационном видео, которым поделились Check Point.

Этот метод широко известен как атака с подделкой межсайтового запроса, при которой злоумышленники обманом заставляют аутентифицированных пользователей выполнить нежелательное действие.

«Из-за отсутствия механизма защиты от подделки межсайтовых запросов мы поняли, что можем выполнять код JavaScript и выполнять действия от имени жертвы без его / ее согласия», — заявили исследователи в опубликованном сегодня сообщении в блоге.

«Перенаправление пользователя на вредоносный веб-сайт приведет к выполнению кода JavaScript и выполнению запросов к Tiktok с помощью файлов cookie жертвы».

Check Point ответственно сообщила об этих уязвимостях ByteDance, разработчику TikTok, в конце ноября 2019 года, который затем в течение месяца выпустил исправленную версию своего мобильного приложения для защиты своих пользователей от хакеров.

Информационное сообщение: если вы не используете последнюю версию TikTok, доступную в официальных магазинах приложений для Android и iOS, рекомендуется обновить ее как можно скорее.

5 лучших методов, которые хакеры используют для взлома учетных записей социальных сетей

В наши дни социальные сети стали важной потребностью в нашей повседневной жизни. Это побуждает нас общаться и общаться с кем угодно по всему миру. Мы делимся с нашими подписчиками повседневными делами, личной жизнью и финансовыми подробностями. Это причина; Хакеры-злоумышленники выбирают для взлома платформу социальных сетей, потому что они без проблем получают доступ к каждому аспекту личности.

Мы живем в эпоху, когда технологические достижения стремительно процветают, несмотря на то, что люди, не имеющие технического образования, не могут обращать внимание на то, как защитить свои данные от злонамеренных хакеров. В настоящее время во всем мире насчитывается 2,8 миллиона профессионалов в области кибербезопасности, которые полностью осведомлены о злонамеренных взломах и способах его предотвращения. К сожалению, это минимальное число, связанное с тем, сколько людей используют социальные сети, ежедневно предоставляя информацию на этих платформах, которые подвержены кибератакам.

Как хакер получает доступ к вашей учетной записи в социальной сети

В этой статье я объясню каждую тактику злонамеренного хакера, чтобы вы получили представление о том, как эти хакеры могут взламывать учетные записи социальных сетей. Вот самые распространенные атаки, которые может выполнить хакер:

Человек в центре атаки

Атака этого типа происходит, когда хакер в частном порядке крадет и изменяет связь между отправителем и получателем. Пользователь может думать, что общается с законным пользователем, но на самом деле весь разговор проходит через хакера, и он, возможно, изменяет их общение без его ведома.

Для этой цели BurpSuite — это обычно используемый хакерами инструмент для выполнения атаки человека в середине. Используя этот инструмент, хакеры могут перехватывать связь между машиной и сервером, перехватывать запрос, сгенерированный машиной к серверу, и изменять его, запрашивая что-то другое с сервера.

Профилактика

Всегда используйте хороший антивирус с брандмауэром, который может обнаружить фальшивого пользователя. Кроме того, используйте VPN и прокси-сервер для доступа к сети.

Фишинговая атака

Фишинг — это наиболее распространенная, но самая эффективная тактика, используемая хакерами для обмана людей и кражи их информации. В этой атаке хакер создаст поддельную страницу входа в социальную сеть, которая выглядит законной, и поделится ею с жертвами, чтобы получить вход с поддельного сайта. Когда жертва вводит свои учетные данные, она напрямую перенаправляется на компьютер хакера. Это наиболее эффективный метод, поскольку многие пользователи не могут различить страницы входа на настоящие и поддельные сайты и вводятся в заблуждение, сообщая свои учетные данные.Эта атака требует настойчивости и отличных навыков, чтобы заставить жертву войти с вашей дублированной поддельной страницы.

Профилактика

Дважды проверьте URL-адрес, прежде чем вводить свои учетные данные или любую личную информацию. Более того, не входите в систему через сообщения и электронные письма.

DNS-спуфинг / атака с отравлением кеша

DNS Spoofing — это тип злонамеренной атаки, при которой пользователь вынужден перейти на поддельную страницу веб-сайта, замаскированную под легитимную, для перенаправления трафика или кражи учетных данных пользователей.

Злоумышленники могут отравить кеш DNS, манипулируя преобразователями DNS для кэширования ложной информации, в результате чего преобразователь отправляет пользователям неправильный IP-адрес, а пользователи, пытающиеся перейти на веб-сайт, будут направлены в неправильное место.

Атаки со спуфингом могут продолжаться в течение длительного времени, не будучи обнаруженными, и могут вызвать серьезные проблемы с безопасностью.

Профилактика

Узнайте, как безопасно управлять своим DNS-сервером и брандмауэром.

Угон файлов cookie

Эта атака вызвана сохраненными куки-файлами вашего браузера.Когда пользователь входит в онлайн-учетную запись, то есть учетную запись Facebook или Twitter, сервер возвращает файл cookie сеанса, который представляет собой фрагмент данных, который указывает пользователя на сервер и предоставляет им доступ к его учетной записи. Учитывая, что устройство пользователя удерживает этот токен сеанса, сервер разрешит им использовать приложение.

Когда пользователь выходит из приложения, сервер немедленно аннулирует токен сеанса, и весь дальнейший доступ к учетной записи требует, чтобы пользователь снова отправил свои учетные данные для входа.

Хакер крадет токен сеанса и с помощью этого токена получает доступ к учетной записи пользователя. Маркер может быть взломан путем заражения устройства пользователя вредоносной программой, которая отслеживает и крадет данные сеанса. Другой метод может быть использован для перехвата сеанса, то есть атаки с использованием межсайтовых сценариев, при которой хакер загружает вредоносный код на веб-страницу, которую пользователь часто посещает, и заставляет компьютер пользователя отправлять данные cookie сеанса на сервер.

Профилактика

Удаляйте файлы cookie из браузеров каждые 4-5 дней и никогда не используйте общедоступный Wi-Fi.

Кейлоггинг

Еще один самый простой способ взломать социальные сети — это кейлоггинг. Существует программное обеспечение под названием «key logger», созданное хакерами для отслеживания комбинации клавиш клавиатуры, набираемых пользователем. После этого он немедленно генерирует файл с этим ключевым шаблоном и отправляет его на компьютер хакера через Интернет. С помощью этого метода хакер может скомпрометировать даже компьютерных экспертов, потому что его можно загрузить откуда угодно.

Кейлоггерымогут быть установлены с помощью атаки социальной инженерии, когда пользователь щелкает ссылку или открывает вложение / файл из фишингового письма.

Кейлоггерытакже можно установить через скрипт веб-страницы. Для этого используется уязвимый браузер, а кейлоггер запускается, когда пользователь посещает вредоносный сайт.

Профилактика

Всегда загружайте программное обеспечение только с надежных сайтов и избегайте открытия фишинговых писем.

В этой статье объясняется, как хакеры взламывают ваши учетные записи в социальных сетях (Facebook, Instagram, Twitter и т. Д.) И как предотвратить эти атаки, применяя простые меры безопасности.Наиболее распространенные методы, используемые хакерами, описаны выше. Я надеюсь, что теперь вы хорошо осведомлены об этих методах и узнали, как обезопасить себя.

Как хакеры используют ваши сообщения в социальных сетях, чтобы обмануть вас

Мошеннические электронные письма уже не те, что были раньше. Прошли те времена, когда фальшивые электронные письма с опечатками и нигерийские принцы обещали богатство, если только мы передадим наши кредитные карты. Сегодняшние фишинговые электронные письма могут быть довольно убедительными, часто адресованные нам по имени или с конкретными личными данными.Современные хакеры могут найти все, что им нужно знать о потенциальной цели через Google или социальные сети, и использовать эту информацию для создания идеального мошенничества. Откуда мне это знать? Я хакер, хотя и придерживающийся этических принципов, который зарабатывает на жизнь взломом известных компаний (с разрешения) для выявления потенциальных уязвимостей безопасности, например, кибер-Шерлока Холмса.

Киберпреступники используют личные данные, которыми мы делимся в Интернете, чтобы попытаться обмануть или выдать себя за нас, собирая вместе каждую фотографию, которую мы публикуем, местоположение, которое мы проверяем, человека, которого мы отмечаем, или фотографию домашнего животного, которую мы загружаем, чтобы понять их цели.Мошенничество с социальной инженерией, которое они создают, призвано побудить людей загружать вредоносные программы, отправлять деньги, делиться личной информацией или раскрывать данные для входа в систему.

Это не должно вас напугать. На самом деле, пользоваться социальными сетями можно, не подвергая себя риску. Я собираюсь показать вам, как это делают хакеры и как вы можете распознать, когда вы делаете слишком много информации, чтобы помочь вам перехитрить плохих парней.

Реальность чрезмерного совместного использования социальных сетейСовместное использование ресурсов в Интернете является чрезвычайно распространенным явлением.Недавно я внес свой вклад в отчет компании по безопасности Tessian, который помогает предотвратить попадание людей на электронную почту, связанную с мошенничеством с использованием социальной инженерии. Отчет показал, что 84% людей публикуют сообщения в социальных сетях каждую неделю, при этом две пятых (42%) публикуют сообщения каждый день. Более половины (55%) опрошенных Тессиан людей имеют публичные профили в Facebook, а 67% имеют публичные аккаунты в Instagram. Это означает, что любой может видеть, что публикуется, в том числе хакеры. (Быстрый просмотр ваших настроек конфиденциальности может помочь с этим.)

Общий доступ к информации, который мы все делаем в Интернете, — это золотая жила для киберпреступников, ныряющих в цифровую мусорную корзину, особенно когда мы публикуем сообщения о нашей работе. В прошлом году многие из нас публиковали фотографии наших настроек для работы на дому, включая экраны компьютеров, содержащие адреса электронной почты, номера видеозвонков и имена коллег или клиентов. Это значительно упрощает хакеру идентификацию коллег, за которых они могут выдавать себя по электронной почте. Обновления вакансий также упрощают выявление новых сотрудников, которые могут быть менее способны определить, когда электронное письмо от руководителя является поддельным, и которые хотят произвести хорошее первое впечатление.

Многие сообщения в социальных сетях также содержат личную информацию, которая может показаться безобидной: имена детей и домашних животных, любимую спортивную команду, день рождения. Но эти данные могут помочь хакеру угадать ваш пароль или ответить на распространенные вопросы безопасности. Хакеры также знают, что люди склонны повторно использовать пароли для разных учетных записей. Взломав один пароль, они попробуют его на нескольких популярных веб-сайтах, от вашего банковского счета до вашей электронной почты, чтобы проверить, работает ли он.

Анатомия мошенничества с электронной почтойДавайте разберемся, как именно этот избыточный доступ может быть использован против вас.Несмотря на то, что вы видите в изображениях поп-культуры, большинство киберпреступников на самом деле не взламывают компании. Они взламывают людей, которые там работают. Для взлома людей требуется только убедительное электронное письмо, в то время как взлом программного обеспечения — это все равно что идти по комнате с лазерной защитой. Фактически, исследователи Тессиан зафиксировали 15% -ное увеличение подобных атак с помощью социальной инженерии по электронной почте за последние шесть месяцев 2020 года. И все, что для этого требуется, — это быстрый поиск в Интернете.

Если я пытаюсь взломать компанию, в первую очередь я иду на LinkedIn.С доступной учетной записью LinkedIn Premium легко найти полные имена и должности сотрудников. Я ищу нетехнических сотрудников, таких как продавцы или административные работники, которые могут быть более восприимчивыми и иметь доступ к большому количеству данных компании. (Совет для компаний: научите сотрудников проявлять подозрительность и регулярно проверяйте права доступа.)

Я могу увидеть в учетной записи LinkedIn или Twitter сотрудника, что он только что начал новую работу, что говорит мне, что они могут не знать личностями своих руководителей и стремятся угодить.Я могу использовать Google или социальные сети, чтобы узнать имена этих руководителей и подделать их адреса электронной почты, а затем отправить этому новому сотруднику поддельное письмо. Все, что для этого нужно, — это срочное электронное письмо со словами: «Привет, у меня долгая встреча, и я забыл день рождения моего племянника. Мне нужно, чтобы ты пошел и купил мне подарочную карту Amazon. Я тебе возмещу. Вы будете удивлены, как быстро кто-то будет выполнять срочные указания начальника в офисе, особенно в нашем новом мире удаленной работы, когда отсутствуют визуальные подсказки и вы не можете быстро проверить запрос с коллегой.

Простые способы оставаться в безопасности в ИнтернетеПопробуйте погуглить свое имя или создать вторую учетную запись в социальной сети, чтобы просматривать свои профили как посторонний. Вам комфортно со всем, что вы видите? Если нет, сделайте свои аккаунты в социальных сетях приватными и еще раз проверьте, действительно ли знаете всех своих подписчиков.

Избегайте паролей, которые имеют какое-либо отношение к тому, чем вы делитесь в Интернете. Согласно опросу Tessian, 85% людей повторно используют пароли. Не будь одним из них.Конечно, их все сложно запомнить, но тяжелую работу за вас могут сделать менеджеры паролей (я лично использую один).

Относитесь скептически к личной и рабочей электронной почте. Если что-то не так, нажмите на отображаемое имя отправителя, чтобы убедиться, что адрес электронной почты совпадает, особенно на мобильном телефоне. Спросите второе мнение у ИТ-отдела вашей компании или подтвердите запрос устно с коллегой. Не беспокойтесь о том, беспокоите ли вы людей. Безопасность важна. Наконец, остановитесь и подумайте, прежде чем открывать вложения, переходить по ссылкам или делиться информацией.

Электронные письма мошенничества могут быть не такими очевидными, как раньше, но они обычно содержат достаточно тонких намеков, чтобы насторожить ваши инстинкты, особенно если вы узнали, что искать. Так что доверяйте своей интуиции. Обеспечение безопасности вашей информации в Интернете — это не стресс или страх. Речь идет о знании того, чем вы делитесь, о том, как это может быть использовано против вас, и о том, как сделать свои сообщения конфиденциальными.

Кэти Пакстон-Страх — аспирант, время от времени охотник за головами и обучающий YouTube.

Взлом и социальные сети | HowStuffWorks

Когда люди говорят о взломе и социальных сетях, они не имеют в виду общее определение взлома, то есть использование вредоносного кода или бэкдоров в компьютерных сетях для повреждения систем или кражи конфиденциальной информации. Взлом социальных сетей требует очень небольших технических навыков. Это больше похоже на психологическую игру — использование информации из личных профилей для завоевания доверия совершенно незнакомого человека.

Этот второй тип взлома называется социальной инженерией.Социальная инженерия использует убедительные психологические методы для использования самого слабого звена в системе информационной безопасности: людей [источник: SearchSecurity.com]. Примерами мошенничества с использованием социальной инженерии могут быть:

- Звонок системному администратору, изображающий из себя разгневанного руководителя, который забыл свой пароль и должен немедленно получить доступ к своему компьютеру.

- Представившись сотрудником банка, звонит клиенту и спрашивает номер его кредитной карты.

- Сделайте вид, что потеряли ключ-карту, и любезно просите сотрудника впустить вас в офис.

[источники: SecurityFocus и SearchSecurity.com]

При создании страницы профиля в социальной сети многие люди не принимают во внимание возможные риски безопасности. Чем больше личной и профессиональной информации вы включите в свой общедоступный профиль, тем легче хакеру использовать эту информацию, чтобы завоевать ваше доверие.

Допустим, вы инженер и ведете блог об одном из своих текущих проектов на своей странице в Facebook. Хакер может использовать эту информацию, чтобы выдать себя за сотрудника этой компании.У него есть ваше имя и ваша должность в компании, так что вы можете ему доверять. Теперь он может попытаться получить от вас пароль или конфиденциальную информацию, которую он может продать вашим конкурентам.

Преимущество безопасности большинства социальных сетей в Интернете заключается в том, что только ваши «друзья» или члены вашей сети могут видеть ваш полный профиль. Это эффективно только в том случае, если вы очень избирательны в том, кого включать в свою сеть. Если вы принимаете приглашения абсолютно от всех, один из этих людей потенциально может быть хакером.

Проблема с онлайн-социальными сетями заключается в том, что у них нет встроенной системы аутентификации, чтобы проверить, действительно ли кто-то является тем, кем они себя называют [источник: OnLamp.com]. Хакер может создать бесплатный профиль на таком сайте, как LinkedIn, спроектировав свой профиль таким образом, чтобы он полностью соответствовал бизнес-интересам своей цели. Если цель принимает хакера как соединение, тогда хакер внезапно получает доступ к информации обо всех других соединениях цели. Имея всю эту информацию, можно создать сложную аферу с кражей личных данных.

Ключ к борьбе с социальной инженерией — это осведомленность [источник: SecurityFocus.com]. Если вы знаете, что существуют хакеры социальной инженерии, вы будете более осторожны с тем, что публикуете в своих онлайн-профилях. И если вы знакомы с распространенными аферами с помощью социальной инженерии, вы узнаете мошенничество, когда оно происходит, а не когда уже слишком поздно.

На следующей странице мы поговорим о сайтах социальных сетей для профессионалов в области информационных технологий.

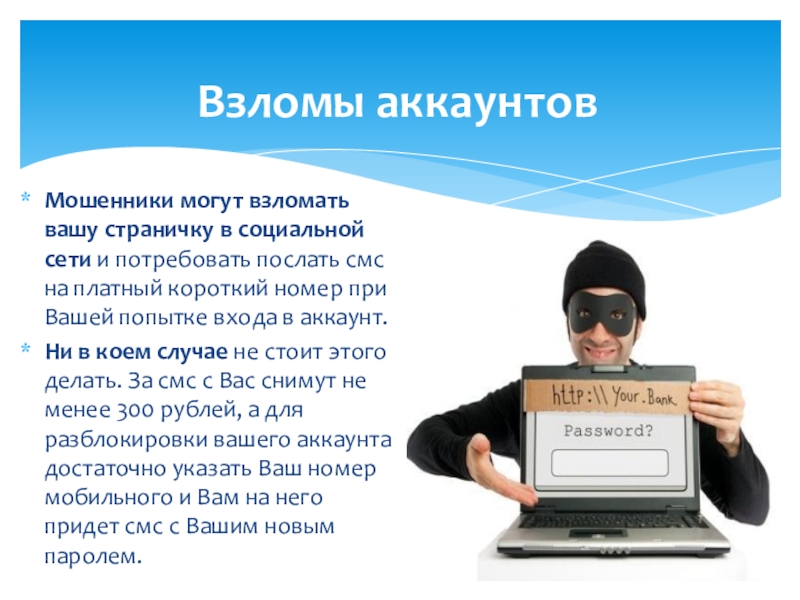

Учетная запись вашего сотрудника в социальной сети была взломана.Как это влияет на вас?

Знаете ли вы, что учетные записи в социальных сетях являются одной из излюбленных целей киберпреступников? Вы можете подумать, что киберпреступники предпочтут взломать учетные записи онлайн-банкинга или торговых счетов, но это не так. Вот почему. Учетные записи в социальных сетях содержат МНОГО личной информации, включая имя, адрес электронной почты, дату рождения, место рождения, место работы (ваш бизнес!), В которой учились в средней школе, имена членов семьи, друзей и домашних животных, годовщины и многое другое … что означает , они в основном являются золотыми приисками личных данных (PII).Кроме того, если вы играете в игры и сохраняете данные своей кредитной карты, у злоумышленников больше информации и шансы на мошенничество. Все эти данные затем могут быть использованы для взлома других учетных записей пользователя, в том числе финансовых. Таким образом, взлом чьей-либо учетной записи в социальной сети может помочь киберпреступникам получить доступ к другим, более «полезным» и безопасным учетным записям.

Но какое это имеет значение для вас как для бизнеса? Если личный аккаунт вашего сотрудника в социальной сети будет взломан, это не должно повлиять на вас как на компанию, верно? Неправильно … вот как это может повлиять на вас.

- Если сотрудник, чья учетная запись в социальной сети взломана, является администратором официальных социальных сетей вашей компании, у вас большие проблемы, поскольку хакеры получат доступ к учетной записи вашей компании и, следовательно, к информации о клиентах, потому что у вас могут быть клиенты, которые подпишитесь на свой бизнес-аккаунт в социальных сетях. Вся эта ситуация может привести к серьезному ущербу для вашего бизнеса и репутации бренда, а также к штрафам и возможным судебным искам.

- Даже если ваш сотрудник не занимается социальными делами вашей компании, у хакеров может быть достаточно своей PII, чтобы попытаться взломать небольшой вход в вашу ИТ-сеть.

Вы можете избежать подобных инцидентов, если

- Обучите своих сотрудников работе с социальными сетями и передовым методам кибербезопасности, включая расширенные настройки конфиденциальности и разрешений для учетных записей социальных сетей

- Обеспечение вашим сотрудникам возможности выявлять фишинг и мошенничество в социальных сетях и избегать их

- Помогите своим сотрудникам понять важность соблюдения правил гигиены паролей во всех своих онлайн-аккаунтах — социальных, рабочих или личных.

- Убедиться, что они понимают, что их учетная запись Facebook или LinkedIn — это не «просто еще одна онлайн-платформа для общения», а настоящая золотая жила информации, и только те, кому они действительно доверяют, должны иметь к ним доступ.

- Предоставление вашим сотрудникам регулярных предупреждений о нулевом дне и соответствующих новостных статей, которые будут информировать их о последних методах работы и событиях, связанных с киберпреступностью

Ваш поставщик управляемых ИТ-услуг сможет помочь вам в организации и проведении такого рода обучения и регулярные информационные семинары для ваших сотрудников.

Как хакеры могут взломать учетные записи социальных сетей?

Мы не можем отрицать важность веб-сайтов социальных сетей в нашей повседневной жизни.Социальные сети или сайты социальных сетей помогают людям общаться со своими друзьями, семьей, брендами, знаменитостями и т. Д. На этих сайтах мы делимся большим объемом информации, включая наши личные и финансовые данные, такие как местоположение, фотографии, сообщения и т. Д. причина, по которой хакеры предпочитают взламывать учетные записи социальных сетей из-за своих дурных намерений.

Как хакеры могут взломать учетные записи в социальных сетях?

Не каждый пользователь Интернета достаточно образован, чтобы понимать, как защитить свои учетные записи в социальных сетях.Итак, в этой статье я собираюсь упомянуть некоторые из самых популярных методов, используемых хакерами для взлома учетных записей социальных сетей, и то, как избежать взлома с помощью этих методов.

1. Фишинг

Фишинг очень прост и считается одним из самых эффективных методов взлома учетных записей социальных сетей. У хакера есть 50 на 50 шансов получить пароль жертвы с помощью фишинга, если ваша жертва не знает основных интернет-терминов.Существуют различные способы проведения фишинг-атаки. Самый распространенный — когда хакер создает копию страницы входа в систему, которая выглядит как настоящая страница в социальной сети. Тогда жертва подумает, что это обычный логин

.Самый распространенный фишинг — создание копии страницы входа, которая выглядит как настоящая страница входа. Жертва думает, что это обычная страница входа в социальную сеть, поэтому он вводит свои данные для входа на фишинговую страницу. После того, как жертва входит в систему через поддельную страницу, адрес электронной почты и пароль сохраняются в текстовом файле или в базе данных хакера.

Как обнаружить фишинговую страницу?

- Проверьте URL-адрес страницы входа.

- Никогда не входите в свою учетную запись социальной сети на других устройствах.

- Используйте современные веб-браузеры, которые определяют фишинговую страницу.

- Избегайте электронных писем или текстовых сообщений, в которых вас просят войти в свою учетную запись в социальной сети.

Кейлоггинг — один из самых простых способов взломать учетную запись в социальной сети. Кейлоггер — это программа, которая записывает и отслеживает ввод данных пользователем и ведет журнал всех вводимых ключей.Кейлоггер может активно отправлять ваши данные хакерам через Интернет. Вы должны быть очень осторожны при работе с кейлоггерами, потому что даже компьютерные эксперты становятся жертвами кейлоггеров.

Как обнаружить кейлоггеров?

- Просканируйте USB-накопители перед их использованием

- Скачивайте ПО только с проверенных сайтов

- Используйте хороший антивирус

3. Человек в центре атаки

В этом методе хакер тайно ретранслирует и, возможно, изменяет связь между сервером и жертвой, которая считает, что они напрямую общаются друг с другом.

Хакер устанавливает независимые соединения с жертвами и передает сообщения между ними, чтобы заставить их поверить в то, что они разговаривают напрямую друг с другом через частное соединение, хотя на самом деле весь разговор контролируется хакером.

Хакер должен иметь возможность перехватывать все соответствующие сообщения, передаваемые между двумя жертвами, и вводить новые. Во многих случаях это просто; например, злоумышленник в зоне действия точки беспроводного доступа может вставить себя как посредник.

Как избежать MIME-атак?

- Использовать службы VPN

- Прокси-сервер для доступа в Интернет

- Используйте хороший антивирус с хорошими опциями брандмауэра

4. Социальная инженерия

Социальная инженерия — это простой метод, основанный на сборе как можно большего количества информации от жертв. Информация может включать дату рождения, номер телефона, контрольные вопросы и т. Д. Как только хакер получает доступ к этой информации, он может подобрать информацию или использовать методы восстановления, чтобы получить пароли для входа.

Как избежать социальной инженерии?

- Никогда не сообщайте личную информацию по электронной почте или телефону

- Избегайте ссылок с неизвестных или подозрительных сайтов

5. Перехват сеанса

Когда вы входите в свою учетную запись социальной сети, ваш браузер и сервер социальной сети поддерживают сеанс для аутентификации пользователя. Детали сеанса сохраняются в файлах cookie вашего браузера. При захвате сеанса хакер крадет эти файлы cookie, а затем получает доступ к учетной записи жертвы.Захват сеанса наиболее распространен при доступе к веб-сайтам социальных сетей по HTTP (незащищенному) соединению и широко используется в соединениях LAN и Wi-Fi.

Как избежать перехвата сеанса?

- Не используйте веб-сайты социальных сетей при подключении к общему Wi-Fi или локальной сети.

- Старайтесь очищать файлы cookie каждые 2-3 дня или, если возможно, ежедневно

6. Сохраненные пароли

В большинстве случаев мы предоставляем данные для входа в систему и данные кредитной карты в веб-браузере.Любой желающий может увидеть вашу учетную запись в социальной сети из диспетчера паролей вашего браузера. Хакер может получить физический доступ к вашему компьютеру и вставить USB-накопитель, запрограммированный на автоматическое извлечение или получение сохраненных паролей в интернет-браузере или любой другой информации, которая может понадобиться хакеру.

Как избежать взлома пароля?

- Старайтесь не сохранять пароли в веб-браузерах

- Не делитесь своим устройством с людьми

- Блокировка разъемов устройства

7.Подмена DNS

Если хакер находится в той же сети, которая подключена к Жертве, он может изменить исходную страницу и заменить ее своей собственной фальшивой страницей и легко получить доступ к учетной записи жертвы в социальной сети.

Как избежать подмены DNS?

- Всегда настраивать защиту от заражения кешем

- Безопасное управление DNS-серверами

8. Ботнеты

По сути, ботнеты — это сети, состоящие из удаленно управляемых компьютеров или ботов.Эти боты заражены вредоносным ПО, которое позволяет управлять ими удаленно. Установка ботнетов обходится дорого, поэтому их использование в случаях взлома учетных записей минимально. Некоторые очень популярные ботнеты включают Spy Eye и Zeus.

Как избежать ботнетов?

- Регулярно обновляйте все программное обеспечение

- Убедитесь, что ваш брандмауэр всегда включен.

Что делать, если ваш аккаунт в социальной сети взломали

Вы входите в свою любимую социальную сеть и замечаете цепочку постов или сообщений, которые определенно не были опубликованы вами.Или вы получаете сообщение о том, что пароль вашей учетной записи был изменен без вашего ведома. Вам приходит в голову, что ваша учетная запись могла быть взломана. Что вы делаете?

Это своевременный вопрос, учитывая, что количество нарушений в социальных сетях растет. Недавний опрос показал, что 22% интернет-пользователей заявили, что их онлайн-аккаунты были взломаны хотя бы один раз, в то время как 14% сообщили, что они были взломаны более одного раза.

Итак, как вы должны реагировать, если вы оказались в затруднительном положении в социальных сетях, таком как эта? Ваш первый шаг — и решающий — это сразу же сменить пароль и уведомить ваших знакомых о том, что ваша учетная запись могла быть взломана.Таким образом, ваши друзья будут знать, что нельзя нажимать на какие-либо подозрительные сообщения или сообщения, которые, похоже, исходят от вас, потому что они могут содержать вредоносное ПО или попытки фишинга. Но это не все. Могут существовать и другие скрытые угрозы взлома вашей учетной записи в социальной сети.

Риски, связанные с хакером, копающимся в ваших социальных сетях, во многом зависят от того, сколько личной информации вы делитесь. Включает ли ваша учетная запись личную информацию, которая может быть использована для кражи вашей личности или угадывания ваших секретных вопросов в других учетных записях?

Это может быть ваша дата рождения, адрес, родной город или имена членов семьи и домашних животных.Просто помните, даже если вы заблокируете свой профиль с помощью сильных настроек конфиденциальности, после того, как хакер войдет в систему под вашим именем, все, что вы разместили, станет доступным.

Вам также следует подумать о том, используется ли пароль для скомпрометированной учетной записи на какой-либо из ваших других учетных записей, потому что в этом случае вы должны изменить и их. Умный хакер может легко попробовать ваш адрес электронной почты и известный пароль на различных сайтах, чтобы узнать, смогут ли они войти в систему как вы, в том числе на сайтах банков.

Затем вы должны обратить внимание на тот факт, что ваша учетная запись могла быть использована для распространения мошенничества или вредоносных программ.Хакеры часто заражают учетные записи, чтобы получить прибыль от кликов с помощью рекламного ПО или украсть еще более ценную информацию у вас и ваших контактов.

Возможно, вы уже видели аферы с «скидками на солнцезащитные очки», которые преследовали Facebook пару лет назад и недавно захватили Instagram. Эта вредоносная программа размещает фальшивую рекламу в учетной записи зараженного пользователя, а затем отмечает в сообщении своих друзей. Поскольку сообщения появляются в ленте доверенных друзей, пользователей часто обманом заставляют нажимать на них, что, в свою очередь, ставит под угрозу их учетную запись.

Таким образом, в дополнение к предупреждению ваших контактов не нажимать на подозрительные сообщения, которые могли быть отправлены с использованием вашей учетной записи, вы должны пометить сообщения как мошенничество на сайте социальной сети и удалить их со страницы вашего профиля.

Наконец, вы захотите проверить, нет ли в вашем аккаунте новых приложений или игр, которые вы не загружали. Если да, удалите их, поскольку они могут быть еще одной попыткой взломать вашу учетную запись.

Теперь, когда вы знаете, что делать после взлома учетной записи в социальной сети, вот как это предотвратить в первую очередь.

Как t o Обеспечьте безопасность своих учетных записей в социальных сетях- Не нажимайте на подозрительные сообщения или ссылки, даже если они кажутся опубликованными кем-то из ваших знакомых.

- Отметьте любые мошеннические сообщения или сообщения, с которыми вы сталкиваетесь в социальных сетях, соответствующей платформой, чтобы они могли помочь остановить распространение угрозы.

- Используйте уникальные сложные пароли для всех своих учетных записей. Используйте генератор паролей, чтобы создать надежные пароли, а менеджер паролей поможет их сохранить.

- Если сайт предлагает многофакторную аутентификацию, используйте ее и выберите максимальную доступную настройку конфиденциальности.

- Избегайте публикации какой-либо идентификационной информации или личных данных, которые могут позволить хакеру угадать ваши контрольные вопросы.

- Не входите в свои учетные записи социальных сетей при использовании общедоступного Wi-Fi, поскольку эти сети часто бывают незащищенными, и ваша информация может быть украдена.

- Всегда используйте комплексное программное обеспечение безопасности, которое защитит вас от новейших угроз.